как выбрать и подключить ее к системе отопления

24 Марта 2022

Просмотров: 224133

Время чтения: 10 минут

Содержание

Устройство и назначение группы безопасности

Основные разновидности отопительных групп безопасности

Группа безопасности котла (сантехника)

Куда ставить группу безопасности

Как выбрать группу безопасности для системы отопления частного дома

Группа безопасности для котла отопления схема установки

Как собрать группу безопасности

Закрытая система отопления что это такое, принцип работы, плюсы и минусы

Коротко о главном

Автономное отопление в частном жилом доме – предмет первой необходимости при круглогодичном проживании в нем. Источником приготовления теплоносителя является котёл, который работает от электричества либо посредством сгорания жидкого, твёрдого, газообразного топлива. При нагревании жидкая среда в циркуляционном контуре неминуемо расширяется, что может вызвать наступление аварийной ситуации из-за слишком сильного возрастания давления.

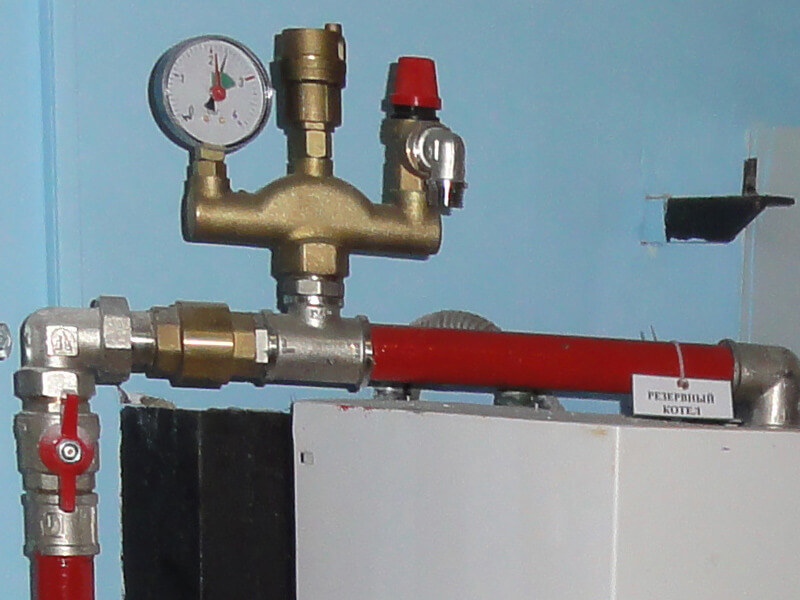

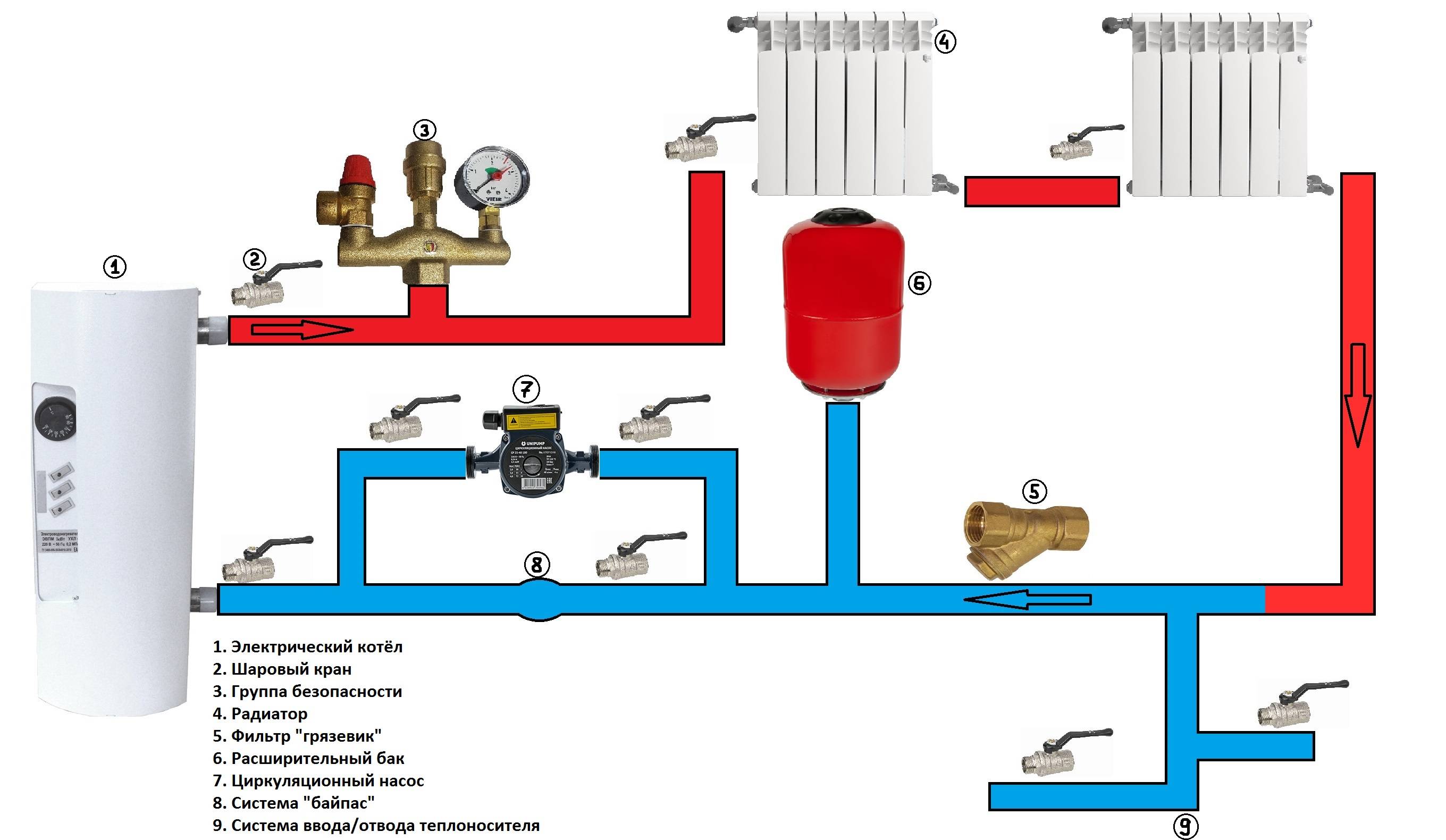

Группа безопасности в котельной

Устройство и назначение группы безопасности

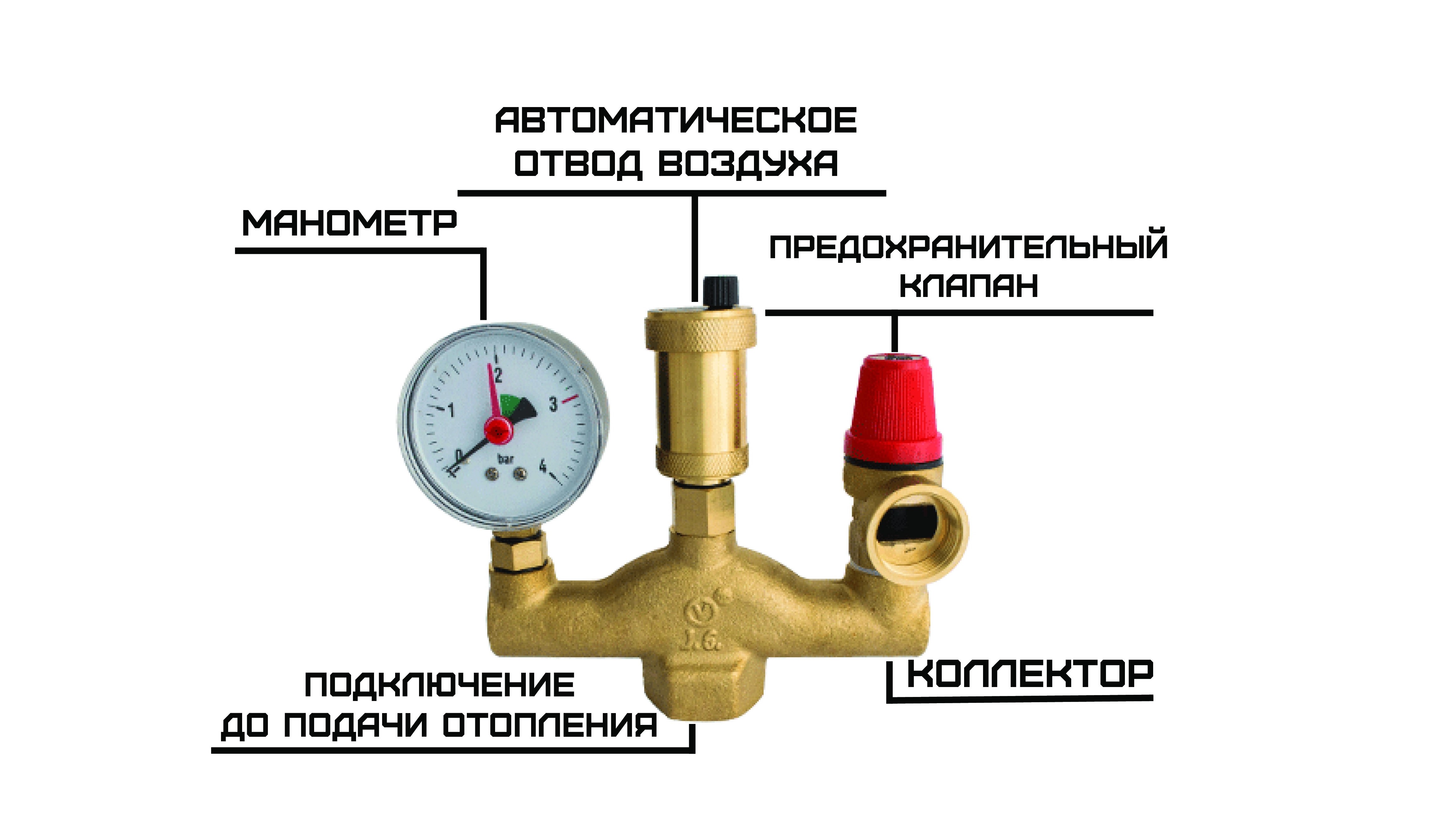

Группа безопасности для котельного оборудования – это фитинг, который интегрируется в циркуляционный трубопровод. На участке патрубка устанавливаются 3 отдельных прибора:

- Манометр. Цифровой или аналоговый индикатор, который анализирует внутреннее напряжение жидкой среды внутри трубопровода, позволяя вовремя выявить проблему и изменить граничные настройки на автоматическим модуле либо температуру нагрева жидкой среды.

- Автоматический отводчик воздуха . Внутри устройства имеется поплавок, который идентифицирует наличие воды в системе. Когда её уровень падает, поплавок опускается, – это означает завоздушивание контура при заполнении котла.

В такой ситуации клапанная заслонка открывается, и воздух выходит наружу, позволяя эксплуатировать отопление в штатном режиме.

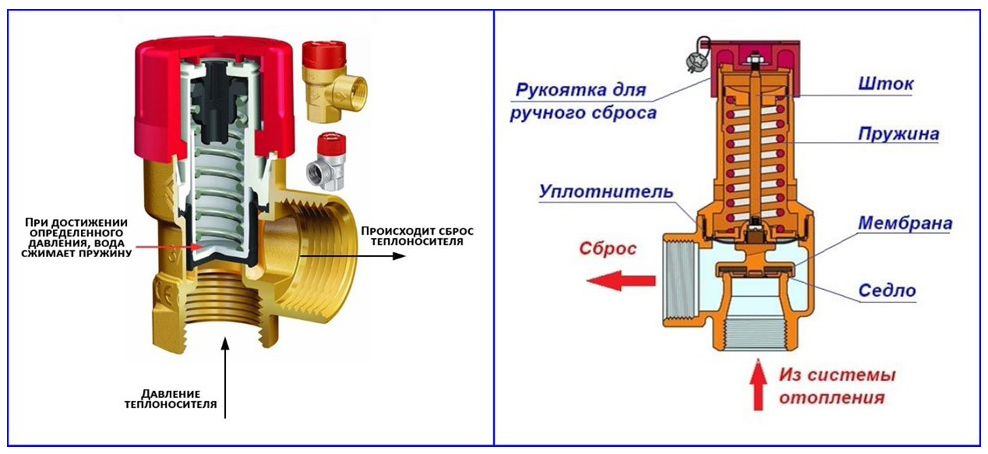

В такой ситуации клапанная заслонка открывается, и воздух выходит наружу, позволяя эксплуатировать отопление в штатном режиме. - Предохранительный клапан с функцией аварийного сбрасывания. Работает исключительно при превышении предельного показателя давления в системе отопления. При достижении данного показателя устройство резко срабатывает, выбрасывая излишки воды, теплоносителя или перегретого пара в атмосферу, что предотвращает разгерметизацию контура.

Сбрасывающий клапан

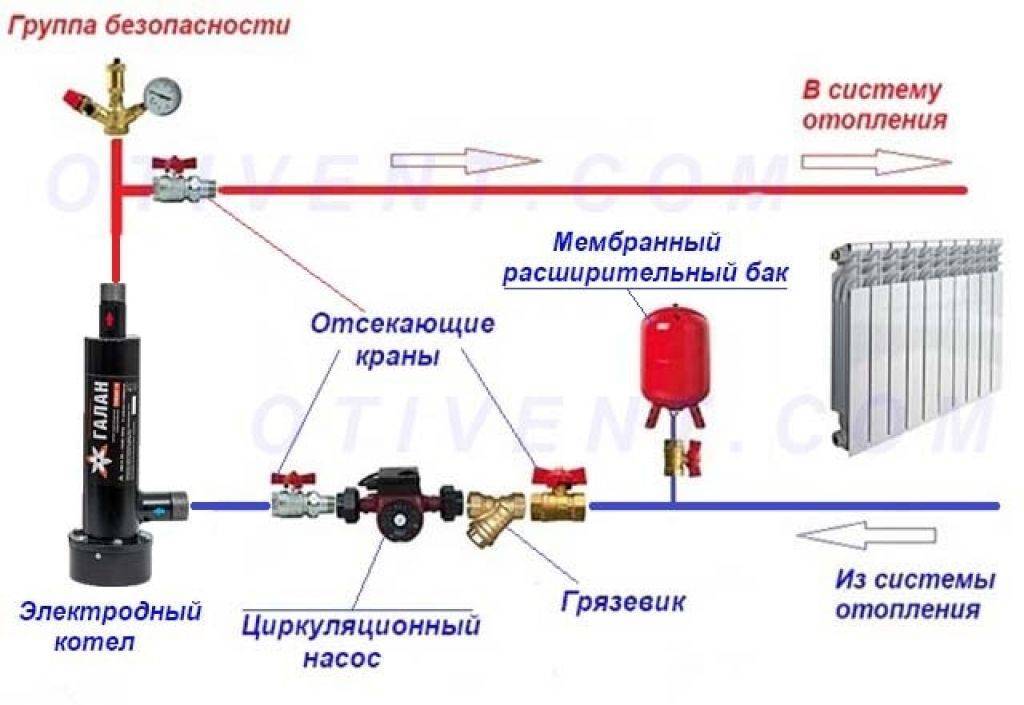

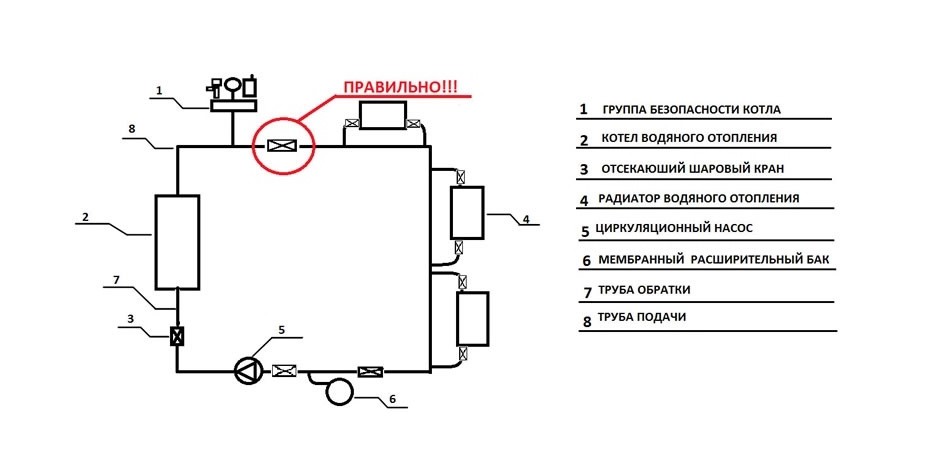

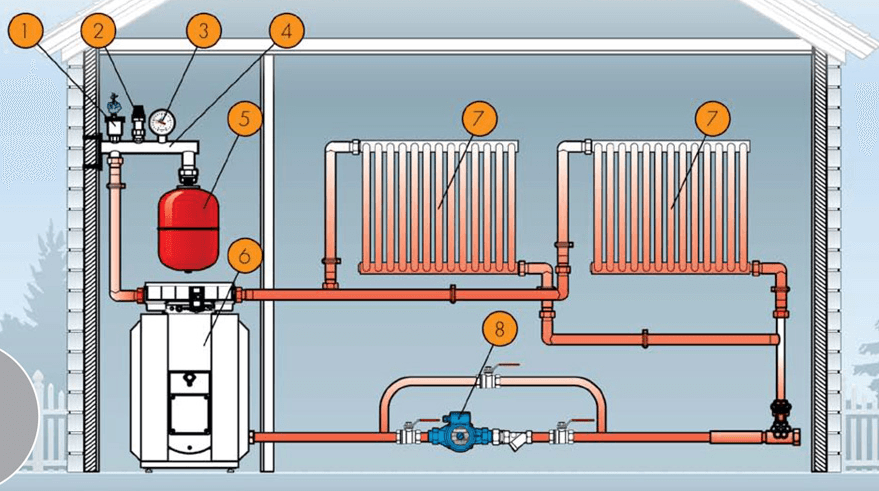

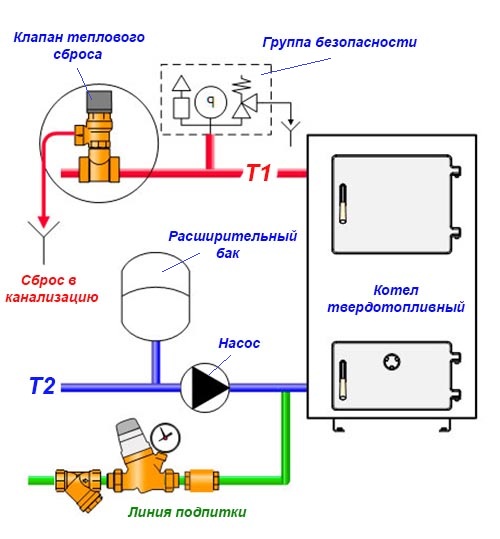

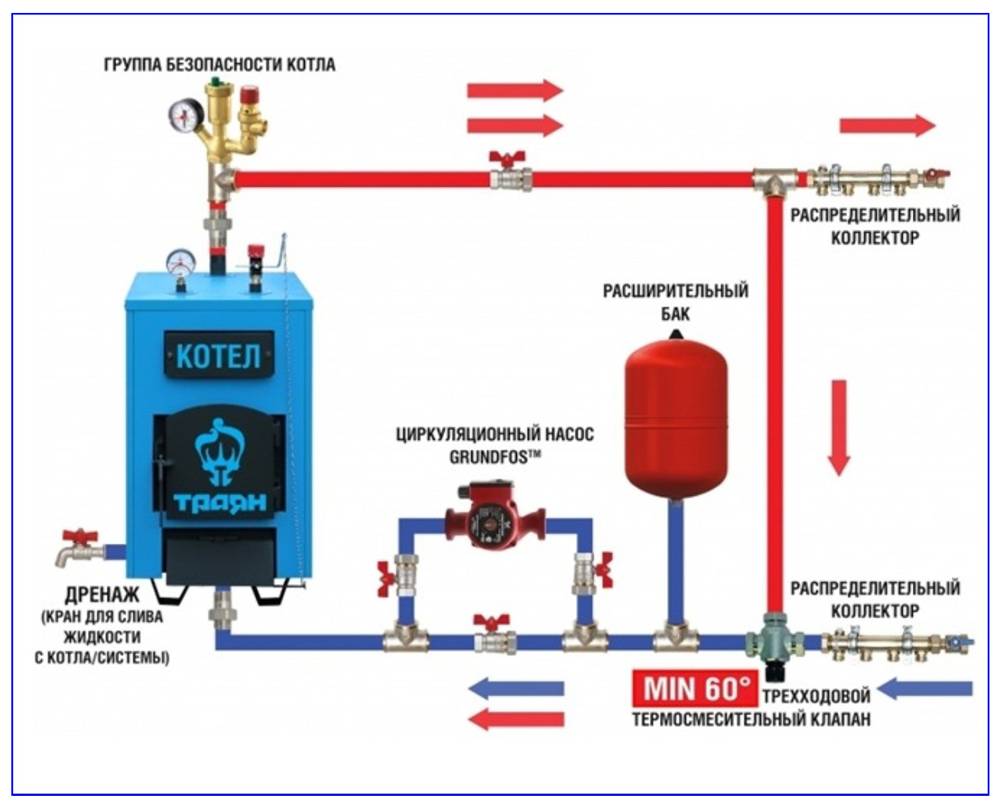

Группа безопасности для котла отопления, схема монтажа которой подробно описывается ниже, устанавливается в системах закрытого типа с расширительным баком. В открытом исполнении контроль за давлением не требуется, так как излишки теплоносителя контактируют с атмосферой.

Основные разновидности отопительных групп безопасности

Все группы безопасности для водогрейных агрегатов выполняют идентичные функции и состоят из одних и тех же элементов. Разница между ними заключается только в нюансах, месте монтажа, типе крепления и других параметрах. Ниже приводится подробная классификация фитингов, представленных в торговых точках:

Разница между ними заключается только в нюансах, месте монтажа, типе крепления и других параметрах. Ниже приводится подробная классификация фитингов, представленных в торговых точках:

1. По материалу:

- латунные или бронзовые;

- из нержавеющей стали;

- из чёрной стали с антикоррозионной обработкой;

- пластиковые, из полимерных материалов с повышенной температурной стойкостью.

2. По форме:

- стандартные, круглые – участок трубы с отводами;

- г-образные или п-образные с изгибами для крепления к горизонтальным отводам циркуляционного кольца;

Г-образное оборудование

- прямоугольные – удобны при сборке гидрострелки либо при установке на видимых участках для повышения эстетического восприятия.

3. По уровню диспетчеризации – механические либо с сервоприводом, модулями GPS.

Группа безопасности котла с расширительным баком может быть открытой или заключаться в специальный защитный кожух, которой исключает разгерметизацию соединения одного из приборов из-за случайного механического воздействия.

Группа безопасности котла (сантехника)

В группе безопасности для котла аварийный клапан пропускает необходимый поток жидкой среды только до нормализации давления в системе. По достижении требуемых граничных параметров заслонка клапана автоматически закрывается, и давление в кольце нормализуется.

Для нормальной эксплуатации системы отопления приборы должны подвергаться периодическому сервисному обслуживанию, а именно:

- Для нормализации работы автоматического воздухоотводчика на его корпусе необходимо ослаблять или затягивать пластиковый колпачок. Снимать его не рекомендуется, так как выходное отверстие может забиться пылью.

Автоматический воздухоотводчик

- При работе отопительного оборудования необходимо раз в месяц контролировать работу заслонки клапанов, так как жидкая среда имеет особенность образовывать известковый осадок, в зависимости от её химического состава.

Твёрдые отложения блокируют работу механических деталей.

Твёрдые отложения блокируют работу механических деталей. - Раз в год нужно проводить профилактическую чистку оборудования, так как жировые и другие отложения могут привести к образованию грибка, а также разгерметизации клапанного механизма, что приведёт к протечкам.

Группа безопасности сконструирована таким образом, что она может работать только с водной средой либо со специальным теплоносителем, содержащим не более 45–50% гликолевых добавок.

Куда ставить группу безопасности

Согласно регламентным требованиям, для повышения эффективности работы системы отопления группа безопасности должна устанавливаться только в специально отведённом для неё месте, а именно:

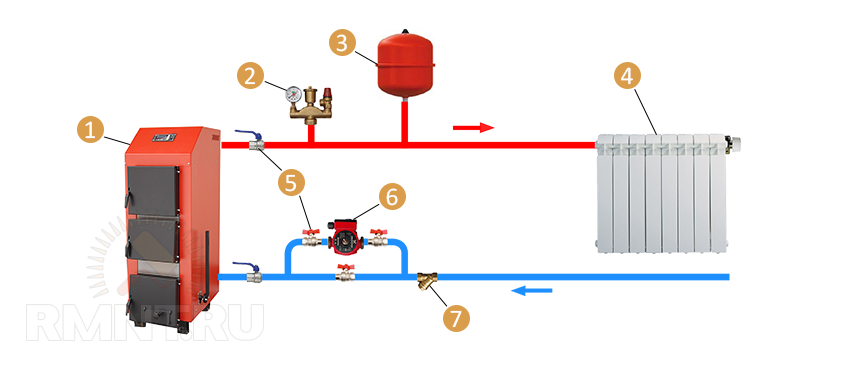

- Прибор врезается на отводящий патрубок от подающей линии в циркуляционном кольце.

Врезка прибора на пылающей магистрали

- Система должна врезаться на незначительном расстоянии от водогрейного агрегата.

Лучшим решением будет её установка вплотную к котлу.

Лучшим решением будет её установка вплотную к котлу. - Для эффективного удаления воздуха из системы прибор должен устанавливаться в верхней точке обвязки котельного оборудования.

Система будет нормально функционировать только при вертикальном положении сбрасывающего клапана и воздухоотводчика. В связи с этим монтаж в ортогональном положении не допускается.

Как выбрать группу безопасности для системы отопления частного дома

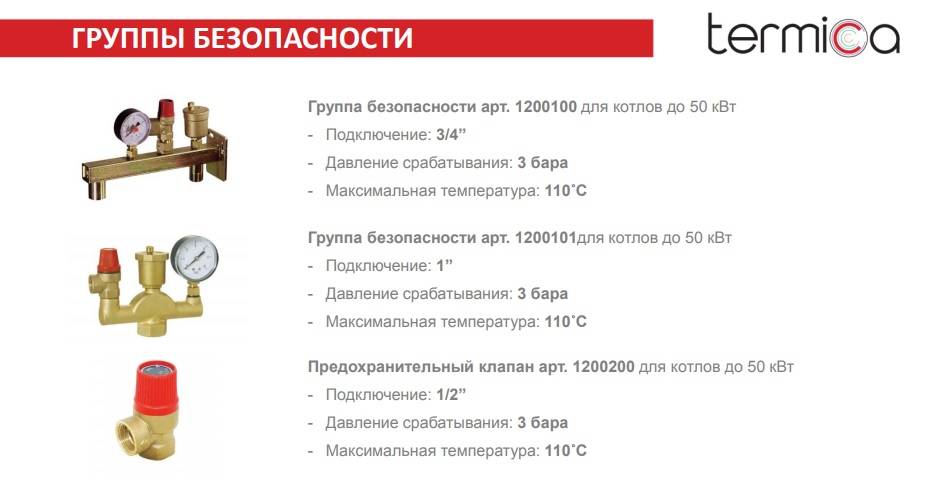

Чтобы понять, группа безопасности котла что это, нужно разобраться в основных параметрах, которые влияют на его нормальную работу. Именно от этих показателей зависит конечное решение потребителя по приобретению прибора для отопления частного дома:

- Предельная мощность, на которую рассчитана группа безопасности. Производитель выпускает приборы с 3 типами предельной мощности – 44, 50, 55 кВт. Данные характеристики прямопропорционально зависят от производительности водогрейного агрегата.

Модуль безопасности на 55 кВт

- Давление, необходимое для срабатывания сбрасывающего клапана. В продажу поступают аппараты, рассчитанные на 1,5 бар, 3 бар, 4 бар, 6 бар. При выборе прибора нужно учесть рабочие показатели в системе, которые задаются на мембранном баке при пуско-наладке. Чаще всего теплообменник бытового котла для частного дома рассчитан на давление не более 3 бар.

- Температура, при которой группа безопасности эксплуатируется в нормальном режиме и не выходит из стоя. Почти все аппараты изготавливаются с расчётом на воздействие теплоносителя с температурными показателями от 100 оС до 110 оС.

- Обязательно нужно учесть такой параметр, как тип теплоносителя – часть агрегатов выполнены с расчётом на эксплуатацию в гликолевом контуре.

- Совместимость с рельсовыми муфтами патрубка. Существует 3 типа диаметра резьбы – 1”, ½”, ¼”.

Резьбовая муфта ½”

Помимо перечисленных выше критериев, повышенное внимание нужно обращать на материал изготовления металлического корпуса – лучшими считаются приборы из латуни, так как они более долговечны и не подвержены коррозии.

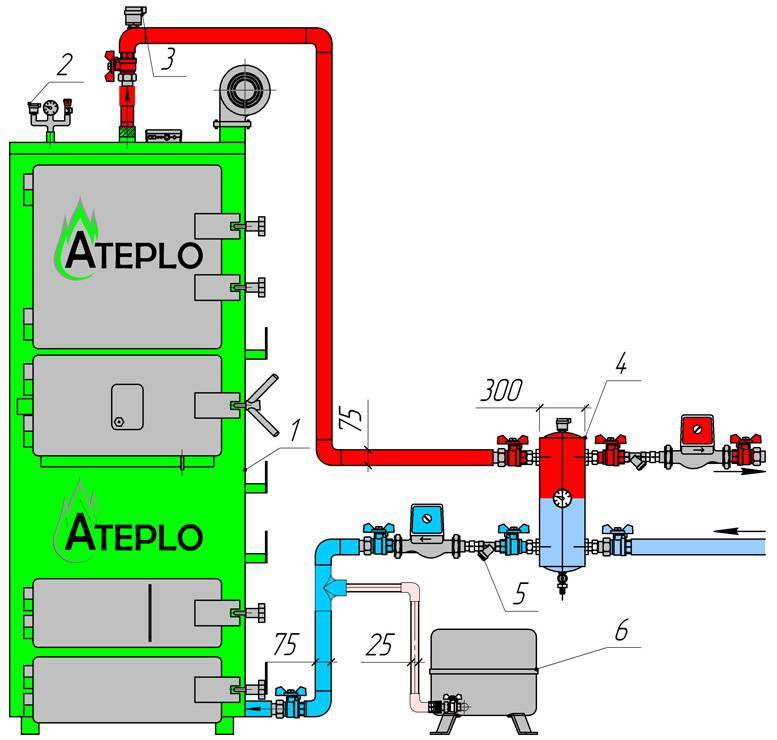

Группа безопасности для котла отопления схема установки

Чтобы разобраться, как работает группа безопасности в системе отопления твердотопливного котла или газового водогрейного оборудования, нужно понять, как правильно интегрировать прибор в систему отопления. Данная процедура выполняется с соблюдением некоторых нюансов:

- На подающей магистрали, не далее, чем в 1 м от котла, в верхней точке системы врезается патрубок из того же материала, из которого выполнен основной трубопровод.

- Для успешного демонтажа и замены прибора либо проведения ремонтных работ на патрубке устанавливается запорный вентиль, который позволяет отсекать поток теплоносителя без блокировки всего контура.

Запорный вентиль на группе безопасности

- После отсекающего крана на патрубок ставится резьбовая муфта, которая должна иметь тот же диаметр, что и группа безопасности котла.

- При фиксации резьбового соединения нужно предусмотреть герметик и полимерные прокладки, выдерживающие высокую температуру. В таком случае гарантируется герметичное соединение.

При монтаже следует прибегнуть к услугам профессионалов, так как в этом случае исключаются ошибки, а прибор с установочными фитингами долгое время остаётся на гарантии.

Как собрать группу безопасности

Группа безопасности продаётся в магазине, как готовое изделие, к которому прилагается паспорт, монтажная схема и гарантийный талон. В то же время, прибор состоит из простых элементов, и все комплектующие продаются отдельно в каждом сантехническом магазине. Таким образом, оборудование можно легко собрать, воспользовавшись следующей инструкцией:

- За основу принимается кусок латунной круглой или квадратной трубы с диаметром или размером грани сечения до 40 мм и толщиной стенки 2 – 3 мм. Длина трубы составляет от 250 до 350 мм.

Труба для блока безопасности

- Один конец трубы заваривается пластиной для формирования заглушки.

- На противоположном конце фитинга формируется прижимной или резьбовой фланец для обеспечения герметичного соединения с подающей магистралью.

- В трубе делаются 3 отверстия диаметрами от ¼” до 1”, в зависимости от габаритов соединительного фитинга купленных приборов.

- В отверстия ввариваются короткие патрубки того же диаметра с длиной до 30–50 мм.

- На конце каждого патрубка нарезается резьба либо приваривается резьбовая муфта.

- В магазине отдельно приобретаются манометр, автоматический воздухоотводчик и сбрасывающий клапан.

- Все 3 прибора последовательно фиксируются на патрубки при помощи резьбового соединения.

- Готовая конструкция опрессовывается с нагнетанием 1,5–2-х кратного давления. При необходимости фитинг дорабатывается до достижения герметичности.

- На финальном этапе прибор окрашивается из краскопульта либо кисточкой с использованием термостойкого лакокрасочного состава по металлу.

Сборка блока безопасности для котла своими руками

Закрытая система отопления что это такое, принцип работы, плюсы и минусы

Чтобы до конца понять, нужна ли группа безопасности для настенного газового котла либо для любого другого водогрейного агрегата, необходимо разобраться в принципе работы закрытой системы отопления. Если речь идёт об открытом контуре, группа безопасности – лишнее устройство, которое окажется бесполезным при эксплуатации. В закрытой системе присутствуют следующие риски:

- Давление в кольце задаётся мембранным бакам, который позволяет компенсировать до 10% общего объёма теплоносителя в системе.

- При выходе из строя либо замедлении циркуляционного насоса повышается опасность перегрева теплоносителя в котле.

- При повышении температуры жидкость расширяется, и мембранный бак может не справиться с компенсацией резко растущего напряжения в циркуляционном кольце.

- В таких случаях быстро срабатывает автоматический сбрасывающий клапан, который предотвращает наступление аварии.

Расширительный бачок в контуре закрытой системы

- Манометр также позволяет потребителю вовремя сбросить давление либо накачать полимерную мембрану расширительного бачка.

Закрытые системы отопления имеют ряд преимуществ, по сравнению с более простым открытым отопительным контуром:

- Теплоноситель в трубопроводе у циркулирует с постоянной скоростью.

- Из-за отсутствия контакта с атмосферой не происходит испарения жидкости, что не требует организации подпитки замкнутой системы.

- Возможно использование любого типа жидкого наполнителя – как воды, так и антифриза.

- Многократно снижается риск завоздушивания системы.

- Допускается подключение сразу нескольких контуров.

- Расширительный бачок не нужно ставить именно на чердаке.

Из минусов такой системы можно выделить только необходимость установки группы безопасности и невозможность исполнения «ленинградки», то есть системы с гравитационным движением теплоносителя.

Схема закрытой системы отопления

Коротко о главном

Группа безопасности котла – это прибор, обеспечивающий защиту системы отопления от образования воздушных пробок, перегрева и неконтролируемого повышения давления. Прибор состоит из манометра, автоматического воздухоотводчика и сбрасывающего клапана. При превышении давления выше заранее выставленных граничных параметров заслонка клапана автоматически открывается, предотвращая избыточное напряжение на стенках трубопровода, что исключает риск разгерметизации системы.

Устанавливали вы группу безопасности в систему отопления в своем доме? Расскажите подробное о своем опыте от выбора группы до начала эксплуатации системы.

Автор

Руслан Темченко Специальность: Инженер

Все статьиПоделиться

Поделиться

Принцип работы группы безопасности сети

Twitter LinkedIn Facebook Адрес электронной почты- Статья

Группа безопасности сети Azure позволяет фильтровать входящий и исходящий сетевой трафик ресурсов Azure в виртуальной сети Azure. В этой группе содержатся правила безопасности, которые разрешают или запрещают исходящий и входящий трафик нескольких типов ресурсов Azure. Для каждого правила можно указать источник и назначение, порт и протокол.

В этой группе содержатся правила безопасности, которые разрешают или запрещают исходящий и входящий трафик нескольких типов ресурсов Azure. Для каждого правила можно указать источник и назначение, порт и протокол.

В виртуальную сеть Azure можно развернуть ресурсы из нескольких служб Azure. Полный список см. в разделе Службы, которые можно развернуть в виртуальной сети. Вы можете связать не более одной группы безопасности сети с каждой подсетью виртуальной сети и сетевым интерфейсом на виртуальной машине. Одну и ту же группу безопасности сети можно связать с любым выбранным количеством подсетей или сетевых интерфейсов.

На следующем рисунке показаны различные сценарии развертывания групп безопасности сети для разрешения трафика, поступающего из Интернета и обратно через TCP-порт 80:

Чтобы понять, как Azure обрабатывает входящие и исходящие правила для групп безопасности сети, см. предыдущий рисунок, а также следующий текст.

Входящий трафик

Для входящего трафика Azure сначала обрабатывает правила в группе безопасности сети, связанной с подсетью, если таковая имеется, а затем правила в группе безопасности сети, связанной с сетевым интерфейсом, если таковой имеется. Этот процесс также включает трафик внутри подсети.

Этот процесс также включает трафик внутри подсети.

VM1: обрабатываются правила безопасности в NSG1, так как она связана с Subnet1 и VM1 в Subnet1. Если вы не создали правило, разрешающее входящий трафик через порт 80, правило безопасности DenyAllInbound по умолчанию запрещает трафик. Трафик не оценивается NSG2, так как он связан с сетевым интерфейсом. Если NSG1 разрешает порт 80 в правиле безопасности, NSG2 обрабатывает трафик. Чтобы разрешить трафик к виртуальной машине через порт 80, в NSG1 и NSG2 должно быть правило, разрешающее трафик из Интернета через порт 80.

VM2: обрабатываются правила в NSG1, потому что VM2 также существует в Subnet1. Так как у VM2 нет группы безопасности сети, связанной с ее сетевым интерфейсом, она получает весь трафик, разрешенный NSG1, или не получает трафик, запрещенный NSG1.

Если группа безопасности сети связана с подсетью, трафик разрешен или запрещен для всех ресурсов в одной и той же подсети.

Если группа безопасности сети связана с подсетью, трафик разрешен или запрещен для всех ресурсов в одной и той же подсети.VM3: так как с Subnet2 не связана ни одна группа безопасности сети, трафик разрешен в подсеть и обрабатывается NSG2, потому что NSG2 связана с сетевым интерфейсом, подключенным к VM3.

VM4: трафик разрешен в VM4,, так как группа безопасности сети не связана с Subnet3 или сетевым интерфейсом в виртуальной машине. Весь трафик пропускается через подсеть и сетевой интерфейс, если с ними не связана группа безопасности сети.

Исходящий трафик

Для исходящего трафика Azure сначала обрабатывает правила в группе безопасности сети, связанной с сетевым интерфейсом, если таковой имеется, а затем правила в группе безопасности сети, связанной с подсетью, если таковая имеется. Этот процесс также включает трафик внутри подсети.

VM1: обрабатываются правила безопасности в NSG2.

Правило безопасности AllowInternetOutbound по умолчанию в NSG1 и NSG2 разрешает трафик, если вы не создадите правило безопасности, запрещающее исходящий трафик через Интернет через порт 80. Если NSG2 запрещает порт 80 в своем правиле безопасности, он запрещает трафик, а NSG1 никогда не оценивает его. Чтобы запретить исходящий трафик через порт 80 на виртуальной машине, у одной из группы безопасности сети или у обеих должно быть правило, которое запрещает трафик, поступающий в Интернет через порт 80.

Правило безопасности AllowInternetOutbound по умолчанию в NSG1 и NSG2 разрешает трафик, если вы не создадите правило безопасности, запрещающее исходящий трафик через Интернет через порт 80. Если NSG2 запрещает порт 80 в своем правиле безопасности, он запрещает трафик, а NSG1 никогда не оценивает его. Чтобы запретить исходящий трафик через порт 80 на виртуальной машине, у одной из группы безопасности сети или у обеих должно быть правило, которое запрещает трафик, поступающий в Интернет через порт 80.VM2: весь трафик отправляется через этот сетевой интерфейс к подсети, так как с сетевым интерфейсом, подключенным к VM2, не связана группа безопасности сети. Обрабатываются правила в NSG1.

VM3. Если NSG2 запрещает порт 80 в правиле безопасности, он запрещает трафик. Если NSG2 не запрещает порт 80, правило безопасности AllowInternetOutbound по умолчанию в NSG2 разрешает трафик, так как с подсетью 2 нет группы безопасности сети.

VM4: весь трафик разрешен из VM4, так как группа безопасности сети не связана с сетевым интерфейсом, подключенным к виртуальной машине или к Subnet3.

Трафик внутренней подсети

Важно отметить, что правила безопасности в группе NSG, связанной с подсетью, могут повлиять на подключение между виртуальными машинами в такой подсети. По умолчанию виртуальные машины в одной подсети могут обмениваться данными благодаря стандартному правилу NSG, разрешающему трафик внутри подсети. Если добавить в NSG1 правило, запрещающее весь входящий и исходящий трафик, VM1 и VM2 не смогут взаимодействовать друг с другом.

Все правила, применяемые к сетевому интерфейсу, можно просмотреть в списке действующих правил безопасности сетевого интерфейса. Кроме того, вы можете воспользоваться функцией Проверка IP-потока в службе «Наблюдатель за сетями Azure», чтобы определить, разрешен ли обмен данными с сетевым интерфейсом. Вы можете использовать проверку IP-потока, чтобы определить, разрешено или запрещено взаимодействие. Кроме того, используйте проверку IP-потока для отображения удостоверения правила безопасности сети, ответственного за разрешение или запрет трафика.

Вы можете использовать проверку IP-потока, чтобы определить, разрешено или запрещено взаимодействие. Кроме того, используйте проверку IP-потока для отображения удостоверения правила безопасности сети, ответственного за разрешение или запрет трафика.

Примечание

Группы безопасности сети связаны с подсетями или виртуальными машинами и облачными службами, развернутыми в классической модели, и подсетями или сетевыми интерфейсами в модели развертывания Resource Manager. Дополнительные сведения о моделях развертывания Azure см. в статье Развертывание с помощью Azure Resource Manager и классическое развертывание: сведения о моделях развертывания и состоянии ресурсов.

Совет

Если у вас нет особых причин сделать обратное, мы рекомендуем связать группу безопасности сети с подсетью или сетевым интерфейсом, но не обоими сразу. Так как правила в группе безопасности сети, связанной с подсетью, могут конфликтовать с правилами в группе безопасности сети, связанной с сетевым интерфейсом, могут возникнуть непредвиденные проблемы с обменом данными, требующие устранения неполадок.

Дальнейшие действия

Дополнительные сведения о том, какие ресурсы Azure можно развернуть в виртуальной сети и какие группы безопасности сети можно связать с ними, см. в статье Интеграция виртуальной сети для служб Azure.

Если вы никогда не создавали группу безопасности сети, вы можете выполнить краткое руководство , чтобы получить опыт ее создания.

Если вы ознакомлены с группами безопасности сети и вам нужно управлять ими, см. сведения в статье Создание, изменение и удаление группы безопасности сети.

Если возникают проблемы с обменом данными и вам необходимо устранить неполадки с группами безопасности сети, см. сведения в статье Диагностика проблемы с фильтрацией трафика на виртуальной машине.

Познакомьтесь с анализом трафика, поступающего из ресурсов со связанной группой безопасности сети и обратно, с помощью журналов потоков группы безопасности сети.

Группы безопасности — Amazon Virtual Private Cloud

Группы безопасности — Amazon Virtual Private Cloud Основы групп безопасностиРабота с группами безопасностиЦентрализованное управление группами безопасности с помощью AWS Firewall Manager

ресурсов в вашем виртуальном частном облаке (VPC). Вы можете выбрать порты и протоколы

разрешить входящий трафик и исходящий трафик.

Вы можете выбрать порты и протоколы

разрешить входящий трафик и исходящий трафик.

Для каждой группы безопасности вы добавляете отдельные наборы правил для входящего трафика и исходящий трафик. Дополнительные сведения см. в разделе Правила группы безопасности.

Основы групп безопасности

Характеристики групп безопасности

Когда вы создаете группу безопасности, вы должны предоставить ей имя и описание. Применяются следующие правила:

Имя группы безопасности должно быть уникальным в VPC.

Имена и описания могут содержать до 255 символов.

Имена и описания ограничены следующими символами: a-z, А-Я, 0-9, пробелы и ._-:/()#,@[]+=&;{}!$*.

Если имя содержит пробелы в конце, мы обрезаем пробел в конце имени. Для например, если вы введете «Test Security Group» в качестве имени, мы сохраним его как «Группа тестовой безопасности».

Имя группы безопасности не может начинаться с

sg-.

Группы безопасности сохраняют состояние. Например, если вы отправляете запрос из Например, ответный трафик для этого запроса может достигать экземпляр независимо от правил группы безопасности для входящего трафика. Ответы на разрешенному входящему трафику разрешено покидать экземпляр, независимо от исходящие правила.

Группы безопасности не фильтруют входящий и исходящий трафик далее:

Службы доменных имен Amazon (DNS)

Протокол динамической конфигурации хоста Amazon (DHCP)

Метаданные экземпляра Amazon EC2

Конечные точки метаданных задач Amazon ECS

Активация лицензии для экземпляров Windows

Служба синхронизации времени Amazon

Зарезервированные IP-адреса, используемые маршрутизатором VPC по умолчанию

Существуют квоты на количество групп безопасности, которые вы можете создать для каждого VPC, количество правил, которые можно добавить в каждую группу безопасности, и количество группы безопасности, которые можно связать с сетевым интерфейсом.

Для большего

информацию см. в разделе Квоты Amazon VPC.

Для большего

информацию см. в разделе Квоты Amazon VPC.

Лучшие практики

Разрешить создавать и изменять группы безопасности только определенным участникам IAM.

Создайте минимально необходимое количество групп безопасности, чтобы уменьшить риск ошибки. Используйте каждую группу безопасности для управления доступом к ресурсам, которые аналогичные функции и требования безопасности.

При добавлении входящих правил для портов 22 (SSH) или 3389(RDP), чтобы вы могли получить доступ ваших инстансов EC2, разрешайте только определенные диапазоны IP-адресов. Если вы укажете 0.0.0.0/0 (IPv4) и ::/ (IPv6), это позволяет любому получить доступ к вашим экземплярам. с любого IP-адреса по указанному протоколу.

Не открывать большие диапазоны портов. Убедитесь, что доступ через каждый порт ограничен к источникам или адресатам, которые требуют этого.

Попробуйте создать сетевые ACL с правилами, аналогичными вашим группам безопасности, чтобы добавить дополнительный уровень безопасности вашего VPC. Для получения дополнительной информации о различиях между группами безопасности и сетевыми ACL, см. Сравнение групп безопасности и сетевых ACL.

Работа с группами безопасности

Следующие задачи показывают, как работать с группами безопасности.

Требуемые разрешения

Управление группами безопасности

Задачи

- Создать группу безопасности

- Просмотр групп безопасности

- Отметить группы безопасности

- Удалить группу безопасности

Создать группу безопасности

90 002 По умолчанию новые группы безопасности начинаются только с исходящего правила. что позволяет все трафик для ухода с ресурса. Вы должны добавить правила, чтобы включить любой входящий трафик или ограничить исходящий трафик.

Группу безопасности можно использовать только в VPC, для которого она создана.

Для получения информации о разрешениях, необходимых для создания групп безопасности и управления правила группы безопасности, см. разделы Управление группами безопасности и Управление правилами групп безопасности.

Чтобы создать группу безопасности с помощью консоли

Откройте консоль Amazon VPC по адресу https://console.aws.amazon.com/vpc/.

На панели навигации выберите Группы безопасности .

Выберите Создать группу безопасности .

Введите имя и описание группы безопасности. Вы не можете изменить имя и описание группы безопасности после ее создания.

Из VPC выберите VPC.

Вы можете добавить правила группы безопасности сейчас или позже. Для дополнительной информации, см. Добавление правил в группу безопасности.

Вы можете добавить теги сейчас или позже. Чтобы добавить тег, выберите Добавить новый тег и введите ключ и значение тега.

Выберите Создать группу безопасности .

После создания группы безопасности ее можно назначить экземпляру EC2 при запуске экземпляр или изменить группу безопасности, в настоящее время назначенную экземпляру. Для большего информацию см. в разделе Запуск экземпляра с использованием определенных параметров или Изменение группы безопасности экземпляра в Руководство пользователя Amazon EC2 для инстансов Linux .

Чтобы создать группу безопасности с помощью интерфейса командной строки AWS

Используйте команду create-security-group.

Просмотр групп безопасности

Вы можете просмотреть информацию о группах безопасности следующим образом.

Сведения о разрешениях, необходимых для просмотра групп безопасности, см. в разделе Управление группами безопасности.

в разделе Управление группами безопасности.

Для просмотра групп безопасности с помощью консоли

Откройте консоль Amazon VPC по адресу https://console.aws.amazon.com/vpc/.

В области навигации выберите Группы безопасности .

Ваши группы безопасности перечислены. Чтобы просмотреть сведения о конкретной группе безопасности, включая его входящие и исходящие правила, выберите безопасность группа.

Для просмотра всех ваших групп безопасности в регионах

Откройте консоль Amazon EC2 Global View по адресу https://console.aws.amazon.com/ec2globalview/home. Дополнительные сведения см. в разделе Список и фильтрация ресурсов. с помощью Amazon EC2 Global View в Руководство пользователя Amazon EC2 для инстансов Linux .

Для просмотра групп безопасности с помощью интерфейса командной строки AWS

Используйте команды описать-безопасность-группы и описать-безопасность-группы-правил.

Пометьте свои группы безопасности

Добавьте теги к своим ресурсам, чтобы упростить их организацию и идентификацию, например по назначению, собственник или окружение. Вы можете добавлять теги в свои группы безопасности. Ключи тегов должны быть уникальным для каждой группы безопасности. Если вы добавляете тег с ключом, который уже связанный с правилом, он обновляет значение этого тега.

Чтобы пометить группу безопасности с помощью консоли

Откройте консоль Amazon VPC по адресу https://console.aws.amazon.com/vpc/.

В области навигации выберите Группы безопасности .

Установите флажок для группы безопасности.

Выбрать Действия , Управление тегами . На странице Управление тегами отображаются все теги, назначенные в группу безопасности.

Чтобы добавить тег, выберите Добавить новый тег и введите ключ тега и значение тега.

Чтобы удалить тег, выберите Удалить рядом с

тег для удаления.

Чтобы удалить тег, выберите Удалить рядом с

тег для удаления.Выберите Сохранить изменения .

Чтобы пометить группу безопасности с помощью AWS CLI

Используйте команду create-tags.

Удалить группу безопасности

Вы можете удалить группу безопасности, только если она не связана ни с какими ресурсами. Вы не можете удалить группу безопасности по умолчанию.

Если вы используете консоль, вы можете удалить более одной группы безопасности одновременно. время. Если вы используете командную строку или API, вы можете удалить только одну ценную бумагу. группа за раз.

Чтобы удалить группу безопасности с помощью консоли

Откройте консоль Amazon VPC по адресу https://console.aws.amazon.com/vpc/.

В области навигации выберите Группы безопасности .

Выберите одну или несколько групп безопасности и выберите Действия , Удалить группы безопасности .

При запросе подтверждения введите

, удалитеи затем выберите Удалить .

Удаление группы безопасности с помощью интерфейса командной строки AWS

Используйте команду delete-security-group.

Централизованное управление группами безопасности с помощью AWS Firewall Manager

AWS Firewall Manager упрощает администрирование и обслуживание групп безопасности

через несколько учетных записей и ресурсов. С помощью Firewall Manager вы можете настроить и проверить

группы безопасности для вашей организации из одной учетной записи центрального администратора. Менеджер брандмауэра

автоматически применяет правила и средства защиты к вашим учетным записям и ресурсам, даже

по мере добавления новых ресурсов. Менеджер брандмауэра особенно полезен, когда вы хотите защитить

всей организации или если вы часто добавляете новые ресурсы, которые хотите защитить

из учетной записи центрального администратора.

Вы можете использовать Firewall Manager для централизованного управления группами безопасности следующими способами:

Настройка общих базовых групп безопасности в вашей организации: вы можете использовать общую групповую политику безопасности для обеспечить централизованно управляемую ассоциацию групп безопасности с учетными записями и ресурсов вашей организации. Вы указываете, где и как применить политики в вашей организации.

Аудит существующих групп безопасности в вашей организации: вы можете используйте групповую политику аудита безопасности, чтобы проверить существующие правила, которые используются в группах безопасности вашей организации. Вы можете ограничить политику аудитом всех учетные записи, определенные учетные записи или ресурсы, помеченные в вашей организации. Менеджер брандмауэра автоматически обнаруживает новые учетные записи и ресурсы и проверяет их. Вы можете создать правила аудита, чтобы установить ограничения, по которым правила группы безопасности разрешают или запрещают внутри вашей организации, а также для проверки наличия неиспользуемых или избыточных групп безопасности.

Получайте отчеты о несоответствующих ресурсах и исправляйте их: Вы можете получать отчеты и оповещения о несоответствующих ресурсах для вашего базового уровня и политики аудита. Вы также можете настроить рабочие процессы автоматического исправления для исправления любых несовместимые ресурсы, обнаруженные диспетчером брандмауэра.

Чтобы узнать больше об использовании Firewall Manager для управления группами безопасности, см. ресурсы в AWS WAF Developer Guide :

Javascript отключен или недоступен в вашем браузере.

Чтобы использовать документацию Amazon Web Services, должен быть включен Javascript. Инструкции см. на страницах справки вашего браузера.

Условные обозначения документов

Группы безопасности

Правила групп безопасности

Безопасность инфраструктуры в Amazon VPC

Безопасность инфраструктуры в Amazon VPC — Amazon Virtual Private Cloud0003 Будучи управляемым сервисом, Amazon Virtual Private Cloud защищен глобальной сетевой безопасностью AWS. Информацию о сервисах безопасности AWS и о том, как AWS защищает инфраструктуру, см. в разделе AWS Cloud Security. Чтобы спроектировать среду AWS с использованием передовых методов обеспечения безопасности инфраструктуры, см.

Защита инфраструктуры в Security Pillar AWS Well-Architected Framework .

Информацию о сервисах безопасности AWS и о том, как AWS защищает инфраструктуру, см. в разделе AWS Cloud Security. Чтобы спроектировать среду AWS с использованием передовых методов обеспечения безопасности инфраструктуры, см.

Защита инфраструктуры в Security Pillar AWS Well-Architected Framework .

Вы используете вызовы API, опубликованные AWS, для доступа к Amazon VPC через сеть. Клиенты должны поддерживать следующее:

Безопасность транспортного уровня (TLS). Нам требуется TLS 1.2 и рекомендуется TLS 1.3.

Наборы шифров с идеальной прямой секретностью (PFS), такие как DHE (Ephemeral Diffie-Hellman) или ECDHE (Elliptic Curve Ephemeral Diffie-Hellman). Самые современные системы такие как Java 7 и более поздние версии, поддерживают эти режимы.

Кроме того, запросы должны быть подписаны с использованием

идентификатор ключа доступа и секретный ключ доступа, связанный с участником IAM. Или ты

может использовать AWS Security Token Service (AWS STS) для создания временных учетных данных безопасности для подписи запросов.

Или ты

может использовать AWS Security Token Service (AWS STS) для создания временных учетных данных безопасности для подписи запросов.

Сетевая изоляция

Виртуальное частное облако (VPC) — это виртуальная сеть в вашей собственной логически изолированной области. в облаке AWS. Используйте отдельные VPC, чтобы изолировать инфраструктуру по рабочей нагрузке или организационной структуре. сущность.

Подсеть — это диапазон IP-адресов в VPC. Когда вы запускаете экземпляр, вы запускаете его в подсеть в вашем VPC. Используйте подсети для изоляции уровней вашего приложения (например, сети, приложения и базы данных) в рамках одного VPC. Используйте частные подсети для своих экземпляров если они не должны быть доступны непосредственно из Интернета.

Вы можете использовать AWS PrivateLink для включения ресурсов

в вашем VPC для подключения к сервисам AWS с использованием частных IP-адресов, как если бы эти сервисы

были размещены непосредственно в вашем VPC. Поэтому вам не нужно использовать интернет-шлюз или

Устройство NAT для доступа к сервисам AWS.

Поэтому вам не нужно использовать интернет-шлюз или

Устройство NAT для доступа к сервисам AWS.

Управление сетевым трафиком

Рассмотрите следующие варианты управления сетевым трафиком к ресурсам в ваш VPC, например инстансы EC2:

Использовать группы безопасности в качестве основной механизм управления сетевым доступом к вашим VPC. При необходимости используйте сетевые ACL для предоставления грубое сетевое управление. Группы безопасности более универсальны, чем сетевые ACL. благодаря их способности выполнять фильтрацию пакетов с отслеживанием состояния и создавать правила, ссылаться на другие группы безопасности. Сетевые ACL могут быть эффективными в качестве вторичного контроля (например, для запрета определенного подмножества трафика) или в качестве ограждений подсети высокого уровня. Кроме того, поскольку сетевые ACL применяются ко всей подсети, их можно использовать в качестве эшелонированной защиты.

на случай, если экземпляр когда-либо будет запущен без правильной группы безопасности.

на случай, если экземпляр когда-либо будет запущен без правильной группы безопасности.Используйте частные подсети для ваших экземпляров, если к ним не должен быть доступ прямо из интернета. Используйте хост-бастион или шлюз NAT для доступа в Интернет. из экземпляров в частных подсетях.

Настройка таблиц маршрутизации подсети с минимальными сетевыми маршрутами для поддержки ваших требований к подключению.

Рассмотрите возможность использования дополнительных групп безопасности или сетевых интерфейсов для управления а также проводить аудит трафика управления инстансами Amazon EC2 отдельно от обычного трафика приложений. Таким образом, вы можете внедрить специальные IAM-политики для контроля изменений, упрощая для аудита изменений правил групп безопасности или сценариев автоматической проверки правил.

Несколько

сетевые интерфейсы также предоставляют дополнительные возможности для управления сетевым трафиком,

включая возможность создавать политики маршрутизации на основе хоста или использовать различные VPC

правила маршрутизации подсети на основе сетевых интерфейсов, назначенных подсети.

Несколько

сетевые интерфейсы также предоставляют дополнительные возможности для управления сетевым трафиком,

включая возможность создавать политики маршрутизации на основе хоста или использовать различные VPC

правила маршрутизации подсети на основе сетевых интерфейсов, назначенных подсети.Используйте виртуальную частную сеть AWS или AWS Direct Connect для установления частных подключений с удаленного компьютера. сети к вашим VPC. Дополнительные сведения см. в разделе Варианты подключения Network-to-Amazon VPC.

Использовать журналы потоков VPC для мониторинга трафика который достигает ваших экземпляров.

Используйте AWS Security Hub для проверки на наличие непреднамеренных сетевая доступность из ваших экземпляров.

Используйте сетевой брандмауэр AWS для защиты подсетей в ваш VPC от распространенных сетевых угроз.

Сравните группы безопасности и сетевые ACL

В следующей таблице приведены основные различия между группами безопасности и сетевыми списками контроля доступа. ACL.

| Группа безопасности | Сетевой список управления доступом |

|---|---|

| Работает на уровне экземпляра | Работает на уровне подсети |

| Применяется к экземпляру, только если он связан с экземпляром | Применяется ко всем экземплярам, развернутым в связанной подсети (предоставляя дополнительный уровень защиты, если правила группы безопасности слишком разрешительны) |

| Поддерживает только разрешающие правила | Поддерживает разрешающие и запрещающие правила |

| Оценивает все правила перед принятием решения о разрешении трафика | При принятии решения оценивает правила по порядку, начиная с правила с наименьшим номером. разрешить ли трафик разрешить ли трафик |

| Stateful: Обратный трафик разрешен независимо от правил | Stateless: Обратный трафик должен быть явно разрешен правилами |

На следующей диаграмме показаны уровни безопасности, обеспечиваемые группами безопасности и сетевые ACL. Например, трафик от интернет-шлюза направляется в соответствующий подсети, используя маршруты в таблице маршрутизации. Правила сетевого ACL, связанного с контролем подсети, какой трафик разрешен для подсети. Правила безопасности группа, связанная с экземпляром, управляет трафиком, разрешенным для пример.

Вы можете защитить свои экземпляры, используя только группы безопасности. Тем не менее, вы можете добавить сеть

ACL как дополнительный уровень защиты. Дополнительные сведения см. в разделе Пример: управление доступом к экземплярам в подсети.