Обзор группы безопасности сети Azure

- Статья

- Чтение занимает 8 мин

Группа безопасности сети Azure позволяет фильтровать трафик между ресурсами Azure в виртуальной сети Azure. В этой группе содержатся правила безопасности, которые разрешают или запрещают исходящий и входящий трафик нескольких типов ресурсов Azure. Для каждого правила можно указать источник и назначение, порт и протокол.

В этой статье описываются свойства правила группы безопасности сети, применяемые правила безопасности по умолчанию и свойства правил, которые можно изменить для создания расширенного правила безопасности.

Правила безопасности

Группа безопасности сети может не содержать правила или содержать любое их число в пределах ограничений подписки Azure. В каждом правиле указываются следующие свойства:

| Свойство | Пояснение |

|---|---|

| Имя | Уникальное имя в пределах группы безопасности сети. Имя может содержать до 80 символов. Он должен начинаться с символа слова и заканчиваться символом слова или «_». Имя может содержать символы слов или «.», «-«, «_». |

| Приоритет | Значение в диапазоне от 100 до 4096. Правила обрабатываются в порядке приоритета. Числа обрабатываются по возрастанию, так как меньшие числа имеют более высокий приоритет. Если показатель трафика соответствует установленному в правиле, обработка останавливается. В результате все правила с более низким приоритетом (большие числа) и тем же атрибутом,что и правила с высоким приоритетом, не обрабатываются. |

| Источник или назначение | Любой или конкретный IP-адрес, блок бесклассовой междоменной маршрутизации (CIDR) (например, 10. 0.0.0/24), тег службы или группа безопасности приложений. При указании адреса ресурса Azure необходимо указать частный IP-адрес, назначенный ресурсу. Группы безопасности сети обрабатываются после того, как Azure преобразует общедоступный IP-адрес в частный для входящего трафика, и до того, как Azure преобразует частный IP-адрес в общедоступный для исходящего трафика. При указании диапазона, тега службы или группы безопасности приложений требуется меньше правил безопасности. Возможность указать несколько отдельных IP-адресов и диапазонов (нельзя указать несколько тегов служб или групп приложений) в правиле относится к расширенным правилам безопасности. Расширенные правила безопасности можно создавать только в группах безопасности сети, развернутых с помощью модели Resource Manager. Нельзя одновременно задать несколько IP-адресов и их диапазонов в группах безопасности сети, созданных с помощью классической модели развертывания. 0.0.0/24), тег службы или группа безопасности приложений. При указании адреса ресурса Azure необходимо указать частный IP-адрес, назначенный ресурсу. Группы безопасности сети обрабатываются после того, как Azure преобразует общедоступный IP-адрес в частный для входящего трафика, и до того, как Azure преобразует частный IP-адрес в общедоступный для исходящего трафика. При указании диапазона, тега службы или группы безопасности приложений требуется меньше правил безопасности. Возможность указать несколько отдельных IP-адресов и диапазонов (нельзя указать несколько тегов служб или групп приложений) в правиле относится к расширенным правилам безопасности. Расширенные правила безопасности можно создавать только в группах безопасности сети, развернутых с помощью модели Resource Manager. Нельзя одновременно задать несколько IP-адресов и их диапазонов в группах безопасности сети, созданных с помощью классической модели развертывания. |

| Протокол | TCP, UDP, ICMP, ESP, AH или «Любой». Протоколы ESP и AH в настоящее время недоступны через портал Azure но могут использоваться с помощью шаблонов ARM. Протоколы ESP и AH в настоящее время недоступны через портал Azure но могут использоваться с помощью шаблонов ARM. |

| Направление | Определяет тип трафика (входящий или исходящий), к которому применяется правило. |

| Диапазон портов | Можно задать отдельный порт или их диапазон. Например, вы можете указать 80 или 10000–10005. Если указать диапазон, можно создавать меньше правил безопасности. Расширенные правила безопасности можно создавать только в группах безопасности сети, развернутых с помощью модели Resource Manager. Нельзя задать несколько портов или их диапазонов в одном и том же правиле безопасности в группах безопасности сети, созданных с помощью классической модели развертывания. |

| Действие | Разрешить или запретить доступ |

Правила безопасности оцениваются и применяются на основе пяти кортежей (источник, исходный порт, назначение, целевой порт и протокол). Создать два правила безопасности с одинаковым приоритетом и направлением нельзя. Запись потока создается для имеющихся подключений. Обмен данными разрешен или запрещен в зависимости от состояния подключения записи потока. С помощью записи потока можно отслеживать состояние группы безопасности сети. Если вы задаете правило безопасности для исходящего трафика по любому адресу, например, через порт 80, устанавливать правило безопасности входящего трафика для ответа на исходящий трафик не обязательно. Если связь инициируется извне, достаточно задать правило безопасности для входящего трафика. Обратное также верно. Если через порт разрешено поступление входящего трафика, задавать правило безопасности исходящего трафика для ответа на трафик через порт не требуется.

Запись потока создается для имеющихся подключений. Обмен данными разрешен или запрещен в зависимости от состояния подключения записи потока. С помощью записи потока можно отслеживать состояние группы безопасности сети. Если вы задаете правило безопасности для исходящего трафика по любому адресу, например, через порт 80, устанавливать правило безопасности входящего трафика для ответа на исходящий трафик не обязательно. Если связь инициируется извне, достаточно задать правило безопасности для входящего трафика. Обратное также верно. Если через порт разрешено поступление входящего трафика, задавать правило безопасности исходящего трафика для ответа на трафик через порт не требуется.

Существующие подключения не могут быть прерваны при удалении правила безопасности, которое разрешило подключение. Изменение правил группы безопасности сети повлияет только на новые подключения. При создании нового правила или обновлении существующего правила в группе безопасности сети оно будет применяться только к новым подключениям. Существующие подключения не переоценены с помощью новых правил.

Существующие подключения не переоценены с помощью новых правил.

Количество правил безопасности, которые можно создать в группе безопасности сети, ограничено. Дополнительные сведения см. в разделе Ограничения сети.

Правила безопасности по умолчанию

Azure создает следующие правила по умолчанию в каждой создаваемой группе безопасности сети:

Входящий трафик

AllowVNetInBound

| Приоритет | Источник | Исходные порты | Назначение | Конечные порты | Протокол | Access |

|---|---|---|---|---|---|---|

| 65000 | Виртуальная сеть | 0-65535 | Виртуальная сеть | 0-65535 | Любой | Allow |

AllowAzureLoadBalancerInBound

| Приоритет | Источник | Исходные порты | Назначение | Конечные порты | Протокол | Access |

|---|---|---|---|---|---|---|

| 65001 | AzureLoadBalancer | 0-65535 | 0. 0.0.0/0 0.0.0/0 | 0-65535 | Любой | Allow |

DenyAllInbound

| Приоритет | Источник | Исходные порты | Назначение | Конечные порты | Протокол | Access |

|---|---|---|---|---|---|---|

| 65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Любой | Запрет |

Исходящий трафик

AllowVnetOutBound

| Приоритет | Источник | Исходные порты | Назначение | Конечные порты | Протокол | Access |

|---|---|---|---|---|---|---|

| 65000 | Виртуальная сеть | 0-65535 | Виртуальная сеть | 0-65535 | Любой | Allow |

AllowInternetOutBound

| Приоритет | Источник | Исходные порты | Назначение | Конечные порты | Протокол | Access |

|---|---|---|---|---|---|---|

| 65001 | 0. 0.0.0/0 0.0.0/0 | 0-65535 | Интернет | 0-65535 | Любой | Allow |

DenyAllOutBound

| Приоритет | Источник | Исходные порты | Назначение | Конечные порты | Протокол | Access |

|---|---|---|---|---|---|---|

| 65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Любой | Запрет |

В столбцах Источник и Место назначения значения VirtualNetwork, AzureLoadBalancer и Internet являются тегами служб, а не IP-адресами. В столбце протокола значение Любой включает в себя TCP, UDP и ICMP. При создании правила можно указать TCP, UDP, ICMP или «Любой». 0.0.0.0/0 в столбцах Источник и Назначение представляет все адреса. Такие клиенты, как портал Azure, Azure CLI или PowerShell, могут использовать для этого выражения * или «Любой».

Правила по умолчанию нельзя удалить, но их можно переопределить, создав правила с более высоким приоритетом.

Расширенные правила безопасности

Расширенные правила безопасности упрощают определение безопасности для виртуальных сетей, позволяя определять масштабные и комплексные политики безопасности сети с меньшим числом правил. Несколько портов, несколько явных IP-адресов и диапазонов можно объединить в одном простом правиле безопасности. Используйте расширенные правила в полях источника, назначения и порта для правила. Чтобы упростить поддержку для определения правила безопасности, объедините расширенные правила безопасности с тегами служб или группами безопасности приложений. Количество адресов, диапазонов и портов, которые можно указать в правиле, ограничено. Дополнительные сведения см. в разделе Ограничения сети.

Теги служб

Тег службы представляет группу префиксов IP-адресов из определенной службы Azure. Это помогает снизить сложность частого обновления правил сетевой безопасности.

Дополнительные сведения см. в разделе Теги служб Azure. Пример использования тега службы хранилища для ограничения доступа к сети см. в разделе Ограничение сетевого доступа к ресурсам PaaS.

Группы безопасности приложений

Группы безопасности приложений позволяют настроить сетевую безопасность как естественное расширение в структуре приложения. Это позволяет группировать виртуальные машины и определять политики безопасности сети на основе таких групп. Вы можете повторно использовать политику безопасности в нужном масштабе без обслуживания явных IP-адресов вручную. Дополнительные сведения см. в разделе Группы безопасности приложений.

Сведения о платформе Azure

Виртуальный IP-адрес главного узла.

По умолчанию эти службы не подпадают под действие настроенных групп безопасности сети, если только они не являются целевыми объектами тегов служб для каждой отдельной службы. Чтобы переопределить эту базовую связь с инфраструктурой, можно создать правило безопасности для запрета трафика, используя следующие теги служб в правилах группы безопасности сети: AzurePlatformDNS, AzurePlatformIMDS, AzurePlatformLKM. Узнайте, как диагностировать фильтрацию сетевого трафика и диагностировать сетевую маршрутизацию.

По умолчанию эти службы не подпадают под действие настроенных групп безопасности сети, если только они не являются целевыми объектами тегов служб для каждой отдельной службы. Чтобы переопределить эту базовую связь с инфраструктурой, можно создать правило безопасности для запрета трафика, используя следующие теги служб в правилах группы безопасности сети: AzurePlatformDNS, AzurePlatformIMDS, AzurePlatformLKM. Узнайте, как диагностировать фильтрацию сетевого трафика и диагностировать сетевую маршрутизацию.Лицензирование (служба управления ключами)

. Для используемых на виртуальных машинах образов Windows требуется лицензия. Чтобы получить лицензию, на серверы узлов службы управления ключами отправляется соответствующий запрос. Для отправки запроса используется исходящий порт 1688. Для развертываний, в которых используется конфигурация маршрута по умолчанию 0.0.0.0/0, это правило платформы будет отключено.Виртуальные машины в пулах с балансировкой нагрузки.

Применяемые исходный порт и диапазон адресов относятся к исходному компьютеру, а не подсистеме балансировки нагрузки. Конечный порт и диапазон адресов относятся к целевому компьютеру, а не подсистеме балансировки нагрузки.

Применяемые исходный порт и диапазон адресов относятся к исходному компьютеру, а не подсистеме балансировки нагрузки. Конечный порт и диапазон адресов относятся к целевому компьютеру, а не подсистеме балансировки нагрузки.Экземпляры служб Azure. В подсетях виртуальной сети развертываются экземпляры нескольких служб Azure, таких как HDInsight, среды службы приложений и масштабируемые наборы виртуальных машин. Полный список служб, которые можно развернуть в виртуальной сети, см. в статье Интеграция виртуальной сети для служб Azure. Прежде чем применять группу безопасности сети к подсети, ознакомьтесь с требования к портам для каждой службы. Если запретить порты, которые требуются для службы, она будет работать неправильно.

Отправка исходящих сообщений электронной почты. Корпорация Майкрософт рекомендует использовать аутентифицированные службы ретрансляции SMTP (обычно подключаются через TCP-порт 587, но часто через другие порты) для отправки электронной почты с виртуальных машин Azure.

Службы ретрансляции SMTP оптимизируют репутацию отправителя, чтобы минимизировать риск отклонения сообщений сторонними поставщиками почтовых служб. Такие службы ретрансляции SMTP включают, помимо прочего, Exchange Online Protection и SendGrid. Использование служб ретрансляции SMTP никак не ограничено в Azure независимо от типа подписки.

Службы ретрансляции SMTP оптимизируют репутацию отправителя, чтобы минимизировать риск отклонения сообщений сторонними поставщиками почтовых служб. Такие службы ретрансляции SMTP включают, помимо прочего, Exchange Online Protection и SendGrid. Использование служб ретрансляции SMTP никак не ограничено в Azure независимо от типа подписки.Если вы создали подписку Azure до 15 ноября 2017 г., кроме возможности использовать службы ретрансляции SMTP, вы также можете отправлять электронную почту непосредственно через TCP-порт 25. Если вы создали подписку Azure после 15 ноября 2017 г., вам может быть недоступна отправка электронной почты непосредственно через порт 25. Поведение исходящего трафика через порт 25, зависит от типа вашей подписки, как показано ниже.

Соглашение Enterprise. Для виртуальных машин, развернутых в подписках Соглашение Enterprise уровня «Стандартный», исходящие SMTP-подключения через TCP-порт 25 не будут заблокированы. Однако нет никакой гарантии, что внешние домены будут принимать входящие сообщения электронной почты от виртуальных машин.

Если сообщения электронной почты отклоняются или фильтруются внешними доменами, необходимо обратиться к поставщикам услуг электронной почты внешних доменов, чтобы устранить эти проблемы. Эти проблемы не охватываются поддержка Azure.

Если сообщения электронной почты отклоняются или фильтруются внешними доменами, необходимо обратиться к поставщикам услуг электронной почты внешних доменов, чтобы устранить эти проблемы. Эти проблемы не охватываются поддержка Azure.Для подписки «Enterprise — разработка и тестирование» по умолчанию заблокирован порт 25. Этот блок можно удалить. Чтобы запросить удаление блока, перейдите к разделу Не удается отправить сообщение электронной почты (SMTP-порт 25) на странице параметров диагностики и решения для ресурса Azure виртуальная сеть в портал Azure и запустите диагностику. Это позволит автоматически исключать соответствующие подписки «Enterprise — разработка и тестирование».

После того как подписка будет исключена из этого блока, а виртуальные машины остановлены и перезапущены, все виртуальные машины в этой подписке будут исключены. Исключение применяется только к запрошенной подписке и только к трафику виртуальной машины, который направляется непосредственно в Интернет.

Оплата по мере использования. Передача исходящих данных через порт 25 заблокирована для всех ресурсов. Запросы на снятие ограничения отправить невозможно. Если нужно отправить сообщение электронной почты с виртуальной машины, используйте службу ретрансляции SMTP.

MSDN, Azure Pass, Azure с открытой лицензией, Education, BizSpark и бесплатная пробная версия. Передача исходящих данных через порт 25 заблокирована для всех ресурсов. Запросы на снятие ограничения отправить невозможно. Если нужно отправить сообщение электронной почты с виртуальной машины, используйте службу ретрансляции SMTP.

Поставщик облачных услуг. Связь через исходящий порт 25 заблокирована для всех ресурсов. Запросы на снятие ограничения отправить невозможно. Если нужно отправить сообщение электронной почты с виртуальной машины, используйте службу ретрансляции SMTP.

Дальнейшие действия

- Дополнительные сведения о том, какие ресурсы Azure можно развернуть в виртуальной сети и какие группы безопасности сети можно связать с ними, см.

в статье Интеграция виртуальной сети для служб Azure.

в статье Интеграция виртуальной сети для служб Azure. - Сведения об оценке трафика с помощью групп безопасности сети см. в статье Как работают группы безопасности сети.

- Если вы еще не создавали группу безопасности сети, вы можете пройти краткое руководство, чтобы получить такой опыт создания.

- Если вы ознакомлены с группами безопасности сети и вам нужно управлять ими, см. сведения в статье Создание, изменение и удаление группы безопасности сети.

- Если возникают проблемы с обменом данными и вам необходимо устранить неполадки с группами безопасности сети, см. сведения в статье Диагностика проблемы с фильтрацией трафика на виртуальной машине.

- Познакомьтесь с анализом трафика, поступающего из ресурсов со связанной группой безопасности сети и обратно, с помощью журналов потоков группы безопасности сети.

Группы безопасности для защиты котлов и бойлеров в системе отопления

Перейти сразу к выбору и покупке

Группы безопасности для котлов на твердом топливе и бойлеров

Назначение групп безопасности

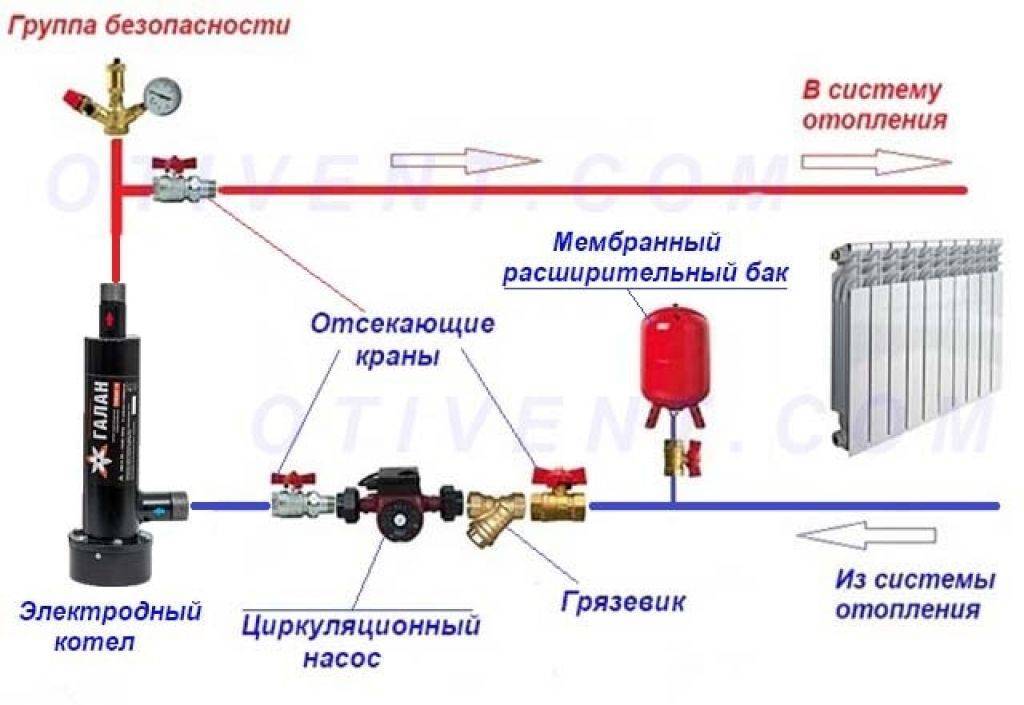

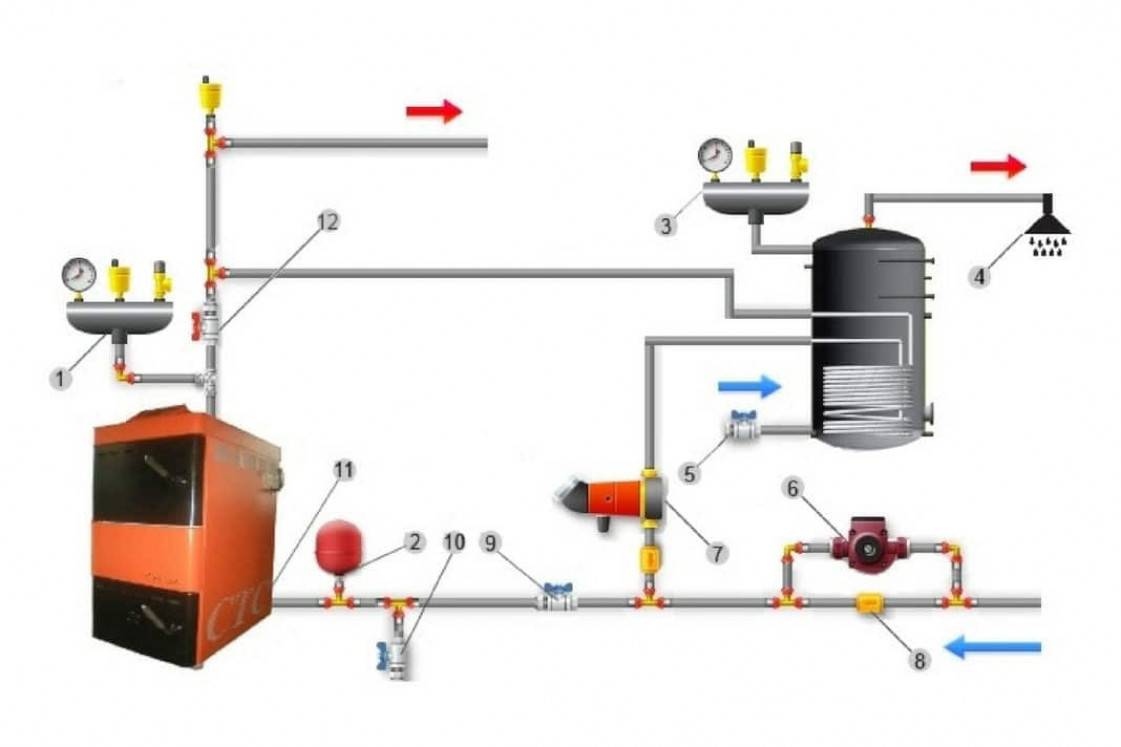

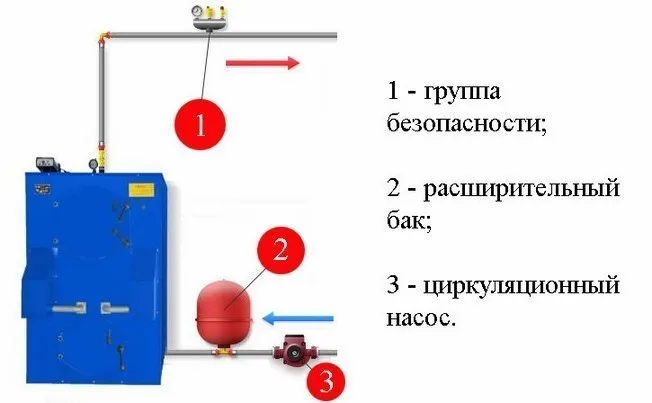

Главная функция группы безопасности – контроль и сброс избыточного давления в закрытой системе отопления, который предотвращает разрывы трубопроводов и разрушения теплотехнического оборудования. Устанавливаются для защиты твердотопливного котла отопления или бойлера. Котел на твердом топливе является высоко инерционным теплогенератором, который не может резко остановиться при возникновении аварийной ситуации – твердое топливо продолжает гореть, даже, если прекращена подача воздуха. В этом случае срабатывает группа безопасности, защищая систему от аварии.

Устанавливаются для защиты твердотопливного котла отопления или бойлера. Котел на твердом топливе является высоко инерционным теплогенератором, который не может резко остановиться при возникновении аварийной ситуации – твердое топливо продолжает гореть, даже, если прекращена подача воздуха. В этом случае срабатывает группа безопасности, защищая систему от аварии.

Группа безопасности в системе отопления с газовым или электрическим котлом не обязательна. Здесь ее устанавливают в целях наглядности, для визуального контроля текущих параметров работы отопительной системы. Котлы на газе или на электричестве слабо инерционны и имеют свою защиту от избыточного давления и температуры.

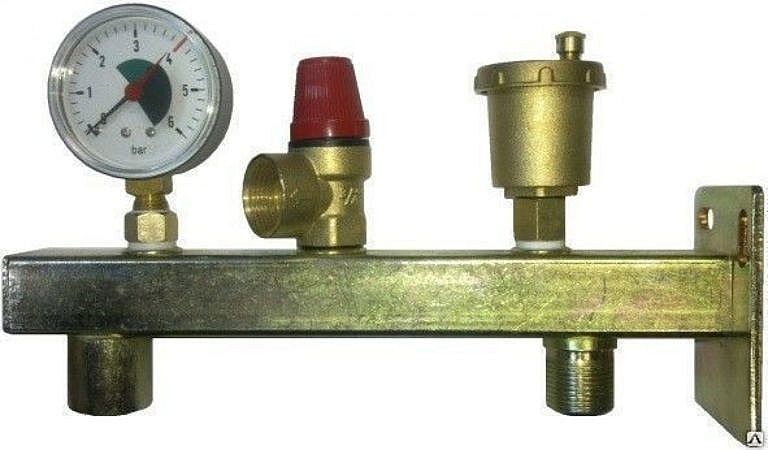

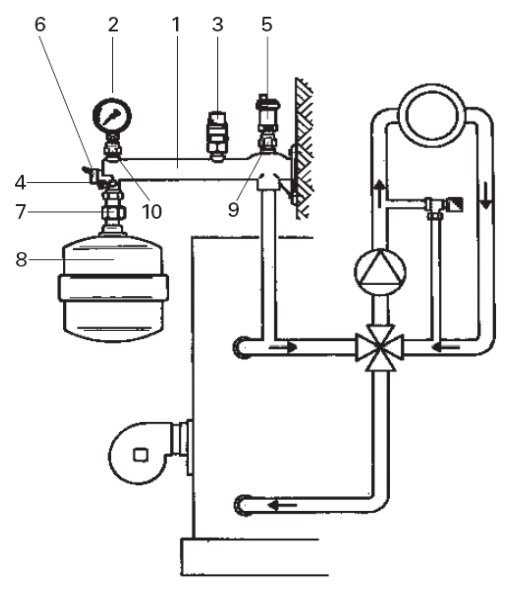

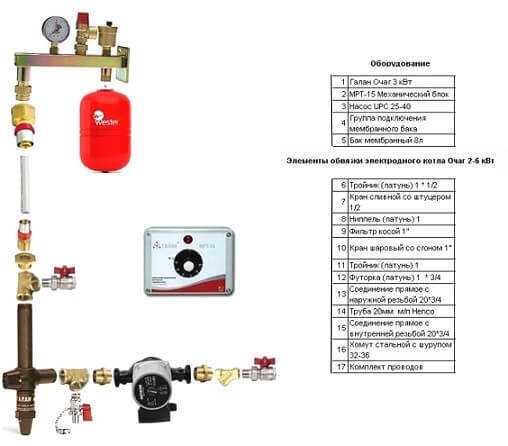

Принципиальное устройство

Группа безопасности для твердотопливного котла отопления состоит из манометра давления, предохранительного клапана и воздухоотводчика, которые закреплены на общую монтажную консоль. Консоли у некоторых моделей утеплены теплоизоляционным материалом.

Манометр измеряет и показывает давление в системе.

При превышении давлением установленного порога срабатывания предохранительный клапан открывается сбрасывая излишнее давление.

Как выбрать группу безопасности

Для начала определитесь, в каком месте трубопровода будет устанавливаться консоль. Необходимую модель выбирают по виду подключения: угловое, нижнее или боковое.

Учитывайте диаметр труб вашей системы в месте установки узла.

Выбранная модель должна соответствовать максимальной мощности отопительной системы. Чтобы обеспечивалась надежная защита оборудования, порог срабатывания предохранительного клапана должен быть ниже максимального рабочего давления котла или бойлера.

Цена группы безопасности котла может значительно отличаться в зависимости от модели и производителя. Чтобы не переплачивать лишнюю стоимость и в то же время выбрать подходящую модель, свяжитесь с нашими менеджерами, чтобы купить именно то, что нужно для вашей системе отопления.

Правила монтажа

Группа безопасности для отопления может быть установлена двумя способами: на выходящий патрубок котла или врезана в трубу подачи теплоносителя сразу за котлом. Между котлом и группой безопасности не долно быть никаких теплотехнических узлов, муфт или кранов.

Между котлом и группой безопасности не долно быть никаких теплотехнических узлов, муфт или кранов.

При монтаже блока безопасности его нужно располагать в месте с хорошим обзором и удобным доступом для обслуживания.

К предохранительному водяному клапану подведите прозрачный шланг, ведущий в какой-то слив. Так можно отслеживать случаи срабатывания клапана, чтобы узнавать об аварийном режиме работы котла.

Оплата и доставка

Группы безопасности котлов и бойлеров без установки мы отправляем в любой населенный пункт Украины курьерскими службами «Новая почта», «Деливери» или «Интайм».

Оплата для частных заказчиков: любым удобным способом – наложенным платежом или банковским переводом на расчетный счет;

Предприятиям и торговым организациям – безналичный расчет с НДС.

Выбрать и купить группу безопасности

Группа безопасности AWS: рекомендации и инструкции

Группы безопасности являются важной частью безопасности в экосистеме AWS и, вероятно, одним из первых ресурсов, развернутых людьми, использующими мастер запуска EC2 на первых этапах использования платформы. При правильной настройке они обеспечивают безопасность, ограничивая доступ к сети на основе комбинации IP-адресов, протоколов и портов TCP/IP. К сожалению, представленные параметры по умолчанию часто небезопасны по своей сути.

При правильной настройке они обеспечивают безопасность, ограничивая доступ к сети на основе комбинации IP-адресов, протоколов и портов TCP/IP. К сожалению, представленные параметры по умолчанию часто небезопасны по своей сути.

Как описано в модели общей ответственности AWS, клиенты несут ответственность за безопасность своих приложений и данных «в облаке». Поэтому крайне важно, чтобы клиенты AWS понимали, как и когда использовать группы безопасности, и знали об их ограничениях.

Модель общей ответственности AWS (источник).

Краткий обзор

Ниже представлен обзор распространенных ошибок и неверных конфигураций, допущенных при использовании групп безопасности AWS, краткое объяснение проблемы и соответствующие рекомендации по ее устранению или устранению. Вы можете найти более подробную информацию о самих передовых методах позже в этой статье.

| Распространенная ошибка | Выпуск | Передовая практика |

| Использование группы безопасности AWS по умолчанию для активных ресурсов | Новые экземпляры могут принять группу по умолчанию — потенциальная непреднамеренная угроза безопасности | Создайте новые группы безопасности и соответствующим образом ограничьте трафик |

Разрешить весь входящий доступ (используя 0. 0.0.0/0) к некоторым или всем портам 0.0.0/0) к некоторым или всем портам | Разрешает внешние атаки безопасности, т.е. сканирование портов, DoS и попытки перебора пароля | По возможности ограничивайте входящий доступ по требуемым IP-адресам и портам, даже внутри страны |

| Разрешить весь исходящий доступ (используя 0.0.0.0/0) на всех портах | Обеспечивает потерю данных в результате атак с эксфильтрацией | По возможности ограничивайте исходящий доступ по требуемым IP-адресам и портам, даже внутри страны |

| Создание нескольких групп безопасности, например. по одному на каждый экземпляр EC2 | Трудно управлять, обслуживать и проверять | Используйте стратегию для объединения аналогичного использования в единую группу безопасности |

| Разрешить доступ к большим диапазонам подсетей, например. для всего VPC | Разрешает внутренние атаки безопасности, т.е. анализаторы пакетов и сброс учетных данных ОС | По возможности ограничивайтесь отдельными IP-адресами/диапазонами небольших подсетей и предпочтительно другими группами безопасности AWS |

| Стратегия группы безопасности не используется | Трудно управлять, поддерживать и проверять | Разработка и внедрение стратегии группы безопасности |

| Группы безопасности не отслеживаются и/или не управляются | Нет предупреждений о подозрительной активности или непреднамеренных угрозах безопасности | Разработка и внедрение решения для мониторинга группы безопасности |

Справочная информация

Чтобы максимально использовать передовой опыт, важно знать, что такое группы безопасности и как они работают.

- Группы безопасности — это списки управления доступом (ACL), которые разрешают входящий и исходящий сетевой трафик через эластичный сетевой интерфейс (ENI) — они действуют как базовый брандмауэр для всех ресурсов AWS, к которым они подключены

- Группы безопасности неявно запрещают трафик, но их правила разрешают. У них есть только правила «разрешить», а не правила «запретить». Следовательно, отсутствие правила «разрешить» запрещает доступ

- Правила группы безопасности «отслеживают состояние» — это означает, что если сервер может обмениваться исходящими данными со службой, обратный трафик также автоматически разрешается. Это отличается от сетевых ACL (еще один инструмент безопасности AWS, применяемый на уровне подсети), которые «не сохраняют состояние» 9.0092

- Группы безопасности зависят от VPC (и, следовательно, от региона) — их можно использовать только в том VPC, в котором они созданы. Исключение составляет одноранговое соединение с другим VPC, и в этом случае на них можно ссылаться в одноранговом VPC.

- Группы безопасности можно применять к нескольким экземплярам в VPC и работать в разных подсетях внутри этого VPC.

Группы безопасности, назначенные экземплярам EC2 и RDS в подсетях в VPC

- При создании VPC внутри него создается группа безопасности «по умолчанию». У него нет входящих правил и одно исходящее правило, которое разрешает весь трафик в любой пункт назначения (0.0.0.0/0). Если новый ресурс запускается в рамках VPC без привязки к группе безопасности, он автоматически попадает в эту группу «по умолчанию».

- По умолчанию новая группа безопасности, присоединенная к группе экземпляров, не позволяет им взаимодействовать друг с другом. Чтобы разрешить это, создайте новые правила для входящего и исходящего трафика, а затем установите источник и место назначения в качестве самой группы безопасности.

Снимок экрана из консоли AWS, на котором показана группа безопасности с правилами как для входящего, так и для исходящего трафика, разрешающими трафик SMB самому себе Сам экземпляр RDS

Таким образом, экземпляру EC2 с несколькими ENI может быть назначено более пяти групп безопасности, хотя это не рекомендуется9.0092

Таким образом, экземпляру EC2 с несколькими ENI может быть назначено более пяти групп безопасности, хотя это не рекомендуется9.0092Непрерывное управление облаком на основе ИИ

Платформа | Автоматизация обеспечения | Управление безопасностью | Управление затратами | Соответствие нормативным требованиям | Работает на искусственном интеллекте | Нативная поддержка гибридного облака |

|---|---|---|---|---|---|---|

Собственные инструменты AWS | ✔ | ✔ | ✔ | |||

CoreStack | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

Передовой опыт

Несмотря на то, что группы безопасности являются одним из основных ресурсов, доступных в AWS, необходимо уделить должное внимание и внимание, чтобы обеспечить их правильную настройку. Вот шесть лучших практик, которые помогут в этом процессе.

Вот шесть лучших практик, которые помогут в этом процессе.

Избегайте использования группы безопасности «по умолчанию»

Группу безопасности «по умолчанию» не следует использовать для активных ресурсов. Это связано с тем, что ему могут быть непреднамеренно назначены новые ресурсы AWS, что приведет к несанкционированному доступу к конфиденциальным материалам. Поскольку его нельзя удалить, вместо этого удалите все входящие и исходящие правила в группе «по умолчанию». Затем создайте новые группы безопасности для своих ресурсов AWS. Это также гарантирует, что любые новые ресурсы AWS должны быть назначены правильной группе (группам) безопасности, поскольку связь через группу по умолчанию будет невозможной.

Сведите количество групп безопасности к минимуму

По умолчанию мастер запуска AWS EC2 предложит вам создать новую группу безопасности для каждого инстанса EC2. Проблема здесь в том, что это в конечном итоге приводит к созданию многочисленных групп безопасности, которыми впоследствии становится трудно управлять и отслеживать. Вместо этого используйте стратегию, которая создает группы безопасности на основе требований к доступу приложений, а затем назначает их соответствующим образом.

Вместо этого используйте стратегию, которая создает группы безопасности на основе требований к доступу приложений, а затем назначает их соответствующим образом.

Ограничение, ограничение, ограничение

Убедитесь, что все новые группы безопасности применяют принцип наименьших привилегий:

- не открывайте входящий трафик для всего диапазона VPC CIDR или подсети, если в этом нет крайней необходимости, и избегайте разрешения всех IP-адресов (0.0.0.0/0), если они не полностью необходимый. Например, если вы разрешаете входящий SSH-доступ к экземпляру Linux для целей управления, ограничьте этот трафик общедоступными IP-адресами этих конкретных источников .

- убедитесь, что исходящий трафик ограничен, где это возможно, например. не открывайте все порты в Интернет, вместо этого используйте только HTTP/HTTPS, чтобы разрешить просмотр в Интернете. Если разрешается конкретная служба, открывайте только те порты и протоколы, которые относятся к этой службе. Например, для DNS откройте порт 53 и для TCP, и для UDP, и только для внешнего провайдера DNS (например, 8.

8.8.8/32 для Google)

8.8.8/32 для Google) - открывает соответствующие порты и протоколы для других групп безопасности, а не для IP-адресов/подсетей. Это связано с тем, что AWS предпочитает и рекомендует динамические IP-адреса. См. приведенный ниже пример, в котором балансировщику нагрузки разрешено взаимодействовать со всеми веб-серверами в группе автоматического масштабирования с использованием HTTP, которым, в свою очередь, разрешено взаимодействовать со всеми базами данных MySQL в кластере через порт 3306/TCP .

Правила группы безопасности, разрешающие трафик от и к другой группе безопасности

Снимок экрана из консоли AWS, показывающий группы ресурсов с доступом к другим группам ресурсов и из них

Разработайте стратегию группы безопасности

Определите четкую стратегию создания и использования групп безопасности на основе требований вашего приложения. Затем используйте инструменты AWS для обеспечения соблюдения требований. Примеры вариантов, которые следует учитывать для вашей стратегии:

- определите лучший способ настройки групп безопасности.

Например:

Например:- одну группу безопасности для каждого типа службы, например «rdp-access», «ssh-access», «web», «active-directory», «mysql-db», а затем назначьте соответствующие входящие и исходящие порты для этого сервис

- по одной группе безопасности для каждого типа приложения, например «веб-серверы», «серверы БД», «файловые серверы», а затем назначьте соответствующие порты для этого приложения

- по одной группе безопасности для каждой операционной системы, такой как «windows» или «ubuntu-linux», а затем назначьте порты, общие для этой ОС.

💡 Совет: вы можете разделить их на внутренние и внешние системы, что обеспечит еще большую гибкость.

- создайте одну или две группы по умолчанию, которые охватывают требования доступа, общие для всех серверов в VPC. Затем принудительно назначьте их всем ресурсам, созданным в этом VPC (примечание: это должны быть новые группы, и их не следует путать с автоматически созданной группой AWS «по умолчанию», о которой говорилось ранее).

Это помогает свести к минимуму общее количество необходимых групп безопасности. Например:

Это помогает свести к минимуму общее количество необходимых групп безопасности. Например:- , если все экземпляры должны использовать исходящий трафик с использованием HTTP/HTTPS для работы в Интернете

- , если всем экземплярам необходимо разрешить входящий порт для системы мониторинга. Это может быть связано с группой безопасности «отслеживание», которая имеет исходящий доступ к пользовательской группе (группам) VPC по умолчанию .

- стратегия должна быть направлена на минимизацию количества групп безопасности, создаваемых и назначаемых ресурсам AWS. В противном случае чрезмерное разрастание групп безопасности затруднит управление и устранение неполадок

- используйте стратегию именования, обеспечивающую ясность и позволяющую избежать путаницы. Помните, что возможно иметь несколько одноранговых VPC. Таким образом, если у каждого VPC есть группа безопасности, называемая «веб-серверами», будет сложно отслеживать, какой из них какой .

Упрощение управления

С течением времени и усложнением среды управление группами безопасности может становиться все более требовательным. Важно внедрить стратегии и наборы инструментов как можно раньше, чтобы гарантировать, что безопасность не будет поставлена под угрозу из-за административных ошибок. Ниже приведены некоторые рекомендуемые подходы:

- Как и в случае с другими облачными ресурсами, рекомендуется развертывать группы безопасности и управлять ими с помощью решения «Инфраструктура как код», такого как AWS CloudFormation или Hashicorp Terraform. Эти инструменты упрощают внесение сложных изменений в развертывание и упрощают обеспечение соблюдения нормативных требований. Неутвержденные изменения теперь можно быстро идентифицировать и отменить

- используйте управляемые списки префиксов для группировки диапазонов адресов IPv4/IPv6, чтобы упростить правила безопасности. Сами AWS используют эти списки, чтобы разрешить трафик к сервисам AWS, таким как S3.

Например, управляемый список префиксов может быть создан для ведения списка внутренних подсетей, используемых в крупной корпорации, или для предоставления доступа доверенным сторонним внешним клиентам

Например, управляемый список префиксов может быть создан для ведения списка внутренних подсетей, используемых в крупной корпорации, или для предоставления доступа доверенным сторонним внешним клиентам

Снимок экрана, показывающий IP-адреса AWS S3 в списке управляемых префиксов в консоли AWS

- AWS Firewall Manager — это инструмент, который можно использовать для создания групповых политик безопасности и связывания их с учетными записями и ресурсами. Он также может отслеживать, управлять и поддерживать политики для всех связанных учетных записей .

Разработка и внедрение решения для мониторинга и соответствия требованиям группы безопасности

Недостаточно просто разработать стратегию группы безопасности на основе передового опыта. Также необходимо принять меры по мониторингу и исправлению, которые гарантируют сохранение передового опыта. Ниже приведены примеры вспомогательных инструментов, которые могут помочь:

- AWS Security Hub работает с CloudTrail и CloudWatch, чтобы отслеживать и инициировать оповещения на основе оповещений о передовой практике безопасности.

Одна вещь, на которую следует обратить внимание, — это скорость изменений в правилах группы безопасности — отмечайте подозрительную активность для расследования, например открытие и повторное закрытие портов в течение короткого промежутка времени .

Одна вещь, на которую следует обратить внимание, — это скорость изменений в правилах группы безопасности — отмечайте подозрительную активность для расследования, например открытие и повторное закрытие портов в течение короткого промежутка времени . - AWS Config используется для обеспечения соответствия ключевым рекомендациям. Правила конфигурации могут быть созданы для проверки и оповещения о несоответствии, а затем для выполнения автоматических действий по исправлению. Например, проверка неограниченных правил группы безопасности и обеспечение того, чтобы группа безопасности «по умолчанию» не имела входящих или исходящих правил

- для сложных сред используйте инфраструктуру как код вместе с AWS Lambda и инструментами разработчика AWS (CodeCommit / CodeBuild / CodePipelines) для автоматического исправления несанкционированных изменений, внесенных в консоли AWS.

- , наконец, убедитесь, что политики безопасности IAM настроены на ограничение доступа администратора для внесения этих изменений.

Например, ограничьте доступ для изменения правил группы безопасности программной ролью, которую затем должен взять на себя пользователь IAM. Эта деятельность может отслеживаться и контролироваться для обеспечения соответствия.

Например, ограничьте доступ для изменения правил группы безопасности программной ролью, которую затем должен взять на себя пользователь IAM. Эта деятельность может отслеживаться и контролироваться для обеспечения соответствия.

Проблемы

Использование инфраструктуры как кода упоминается несколько раз в приведенных выше рекомендациях, а также мониторинг и отслеживание несанкционированных изменений. Даже если они реализованы, если эти процессы выполняются вручную, они становятся трудоемкими и не масштабируемыми.

Чтобы смягчить это, решающее значение имеет сквозная автоматизация процесса. Автоматизированные конвейеры непрерывной интеграции и разработки (CI/CD) обеспечивают обязательный процесс утверждения нового кода при совершении после первоначальной проверки кода. Автоматизированные модульные и тесты, а также проверка уязвимостей системы безопасности обеспечивают правильность и безопасность кода. Для производственных сред конвейеры могут вводить ручные проверки утверждения для дополнительного спокойствия. После утверждения конвейер автоматически запускает развертывание новой инфраструктуры. Можно создать дополнительные автоматизированные конвейеры для периодического отслеживания несанкционированных изменений, которые отклоняются от текущей кодовой базы, хранящейся в репозитории, и либо уведомлять об этом, либо автоматически отменять эти изменения.

После утверждения конвейер автоматически запускает развертывание новой инфраструктуры. Можно создать дополнительные автоматизированные конвейеры для периодического отслеживания несанкционированных изменений, которые отклоняются от текущей кодовой базы, хранящейся в репозитории, и либо уведомлять об этом, либо автоматически отменять эти изменения.

Непрерывное управление облаком на основе ИИ

Платформа | Автоматизация обеспечения | Управление безопасностью | Управление затратами | Соответствие нормативным требованиям | Работает на искусственном интеллекте | Нативная поддержка гибридного облака |

|---|---|---|---|---|---|---|

Собственные инструменты AWS | ✔ | ✔ | ✔ | |||

CoreStack | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

Заключение

Группы безопасности являются важной частью защиты входящего и исходящего сетевого трафика в VPC. Однако у них есть ограничения, и они не должны быть вашей единственной линией защиты. AWS предоставляет множество дополнительных инструментов сетевой безопасности, таких как списки контроля доступа к сети, сетевой брандмауэр AWS, брандмауэр DNS, AWS WAF (брандмауэр веб-доступа) и AWS Shield, а также инструменты мониторинга и обеспечения соответствия требованиям, такие как AWS Security Hub, GuardDuty и Анализатор доступа к сети. При совместном использовании эти инструменты помогут защитить ваши приложения и данные от компрометации.

Однако у них есть ограничения, и они не должны быть вашей единственной линией защиты. AWS предоставляет множество дополнительных инструментов сетевой безопасности, таких как списки контроля доступа к сети, сетевой брандмауэр AWS, брандмауэр DNS, AWS WAF (брандмауэр веб-доступа) и AWS Shield, а также инструменты мониторинга и обеспечения соответствия требованиям, такие как AWS Security Hub, GuardDuty и Анализатор доступа к сети. При совместном использовании эти инструменты помогут защитить ваши приложения и данные от компрометации.

Общие сведения о группах безопасности AWS | Wiz

Что такое группы безопасности AWS?

Группы безопасности AWS — это программно определяемые брандмауэры, которые контролируют трафик к инстансам EC2. Другими словами, группа безопасности — это набор политик, определяющих, с какими другими ресурсами в сети могут взаимодействовать ваши виртуальные машины на основе EC2. Группы безопасности также могут указывать, какие сетевые протоколы разрешено использовать экземплярам EC2.

Группы безопасности могут применять правила для управления трафиком между экземплярами EC2 и внешними конечными точками в Интернете, например, клиент, который хочет подключиться к веб-сайту, который вы размещаете на экземпляре EC2. Они также могут контролировать внутренний трафик в вашей среде AWS, например, между инстансами EC2.

Почему важны группы безопасности AWS?

Группы безопасности AWS — это один из самых простых и эффективных способов управления сетевым трафиком к инстансам EC2. Устанавливая ограничения на то, с какими именно конечными точками могут общаться ваши виртуальные машины, группы безопасности значительно снижают подверженность ваших инстансов EC2 сетевым угрозам.

Например, представьте, что у вас есть экземпляр EC2, который вы используете для разработки и тестирования приложений. Вы не хотите, чтобы экземпляр EC2 был доступен в Интернете в целом, потому что вы не хотите, чтобы кто-либо мог получить доступ к приложениям для разработки, которые вы на нем используете. Однако вы хотите, чтобы экземпляр мог подключаться к другим ресурсам, работающим в вашей облачной среде, таким как базы данных, поскольку эти ресурсы могут понадобиться вам при тестировании вашего приложения. Чтобы применить эту настройку, вы можете настроить группу безопасности AWS, которая разрешает входящий и исходящий трафик только из локальной подсети и только на тех портах, которые нужны вашему приложению для взаимодействия с базами данных.

Однако вы хотите, чтобы экземпляр мог подключаться к другим ресурсам, работающим в вашей облачной среде, таким как базы данных, поскольку эти ресурсы могут понадобиться вам при тестировании вашего приложения. Чтобы применить эту настройку, вы можете настроить группу безопасности AWS, которая разрешает входящий и исходящий трафик только из локальной подсети и только на тех портах, которые нужны вашему приложению для взаимодействия с базами данных.

Вы также можете убедиться, что можете использовать SSH для входа в свой экземпляр EC2 с вашего персонального компьютера, который не размещен в облаке AWS. Вы можете сделать это, создав дополнительное правило группы безопасности, которое разрешает подключения к порту 22 (порт SSH) из Интернета, но не к другим портам, таким как 80 или 443, которые используются для Интернета. Открытие дополнительных портов излишне увеличит поверхность атаки вашего инстанса EC2. Если ваш персональный компьютер имеет статический IP-адрес, вы также можете написать правило, разрешающее подключения только с этого адреса.

Группы безопасности против ACL и брандмауэров

Группы безопасности — не единственное средство фильтрации сетевого трафика для инстансов EC2. Другой способ – использовать список управления доступом к сети (ACL) в виртуальном частном облаке (VPC). Это позволяет вам контролировать, какой трафик может входить и выходить из вашего VPC. По сравнению с группами безопасности, ACL сложнее настроить, потому что вам нужно настроить больше полей, чем требуется группам безопасности. ACL также предназначены для управления трафиком на уровне подсети, а не на уровне отдельных экземпляров ВМ, поэтому они не обеспечивают такого детального контроля.

Другой способ фильтрации трафика в EC2 — использование брандмауэра, предоставляемого операционной системой, работающей на вашем экземпляре. Например, вы можете использовать iptables в экземпляре Linux для управления трафиком. Недостатком этого подхода является то, что его настройка требует больше усилий, поскольку правила iptables более сложны, чем правила AWS Security Group. Кроме того, с брандмауэром на уровне ОС вредоносный трафик все еще может достигать ваших экземпляров и, возможно, проскальзывать, если вы допустили ошибку в конфигурации брандмауэра. Благодаря группам безопасности AWS полностью блокирует трафик в соответствии с указанными вами правилами, поэтому вредоносные пакеты никогда не затрагивают ваши виртуальные машины. Группы безопасности также могут гарантировать, что конфиденциальные данные никогда не попадут с ваших виртуальных машин в определенные места назначения.

Кроме того, с брандмауэром на уровне ОС вредоносный трафик все еще может достигать ваших экземпляров и, возможно, проскальзывать, если вы допустили ошибку в конфигурации брандмауэра. Благодаря группам безопасности AWS полностью блокирует трафик в соответствии с указанными вами правилами, поэтому вредоносные пакеты никогда не затрагивают ваши виртуальные машины. Группы безопасности также могут гарантировать, что конфиденциальные данные никогда не попадут с ваших виртуальных машин в определенные места назначения.

Как создавать или изменять группы безопасности AWS

Работать с группами безопасности AWS несложно. Вы можете создать или изменить группу безопасности с помощью консоли AWS, выбрав «Группы безопасности», а затем создав группу безопасности и определив для нее правила, например, какие протоколы, порты и IP-адреса вы хотите разрешить.

Источник: https://aws.amazon.com/blogs/aws/new-descriptions-for-security-group-rules/

Например, чтобы разрешить доступ по HTTP с любого адреса IPv4, вы должны настроить правило для разрешить HTTP-трафик по протоколу TCP на порту 80 в диапазоне адресов 0. 0.0.0/0. Вы также можете разрешить HTTPS-доступ к порту 443, если на вашем веб-сайте применяется шифрование.

0.0.0/0. Вы также можете разрешить HTTPS-доступ к порту 443, если на вашем веб-сайте применяется шифрование.

Вы также можете создавать группы безопасности и управлять ими из интерфейса командной строки AWS. Для этого сначала создайте группу безопасности с помощью такой команды:

aws ec2 create-security-group --group-name my-sg \

--description «Моя группа безопасности» Затем добавьте к ней правила с помощью таких команд, как:

aws ec2 authorize-security-group-ingress \

--group-name my-sg --протокол tcp \

--port 3389 --cidr x.x.x.x Если вы не укажете группу безопасности для своего инстанса EC2, AWS будет использовать группу безопасности по умолчанию, которая разрешает трафик откуда угодно и куда угодно по всем протоколам.

Обеспечение безопасности групп безопасности AWS

Хотя группы безопасности AWS — отличный способ защитить инстансы EC2, они настолько хороши, насколько точны. Небольшие ошибки конфигурации, такие как указание неправильного номера порта или забывание обновить правило трафика при изменении IP-адреса конечной точки, могут подвергнуть ваши экземпляры атаке.