Carrier Ethernet как средство повышения безопасности сетевых сервисов | Журнал сетевых решений

Использование коммутации второго уровня на основе технологии Carrier Ethernet может повысить безопасность сетевых сервисов.

Сетевые сервисы, основанные на IP-маршрутизации третьего уровня, обеспечивают немало преимуществ для современных коммуникаций, но в то же время остаются уязвимыми для целого ряда сетевых угроз. В этой статье объясняется, как использование средств коммутации второго уровня на основе технологии Carrier Ethernet может повысить безопасность сетевых сервисов и снизить риск несанкционированного доступа к информации.

Стандартизованная технология Carrier Ethernet появилась в сетях операторов связи несколько лет назад. С ее помощью они намеревались более эффективно использовать имеющуюся полосу пропускания и предоставлять заказчикам адаптированные к их требованиям сервисы с гарантированными характеристиками. Те же качества, которые делают Carrier Ethernet привлекательной в коммерческой сфере, можно использовать для повышения безопасности, что особенно важно для государственных и военных структур.

Оптические сети на основе технологии IP стали стандартом для многих организаций, в том числе для таких серьезных, как Министерство обороны США. К сожалению, технологии IP, составляющие основу современных телекоммуникаций, привлекают и злоумышленников, которые пытаются использовать любые уязвимости Интернета. Изощренные атаки, нацеленные на получение и раскрытие информации, нарушение доступа к ней или ее уничтожение, разрабатываются государственными службами, преступными сообществами и отдельными «искателями приключений». Они мотивируются политической идеологией, экономической выгодой или просто стремлением нарушить работу учреждений.

В качестве инфраструктуры передачи конфиденциальных данных часто используются шифруемые туннели. Хотя такое решение обеспечивает адекватную защиту конфиденциальных данных, его применение означает также, что оператор сети не контролирует инфраструктуру, по которой осуществляется доставка данных. Эта схема обеспечивает хорошую защиту против прямых атак, но доступ к данным может быть скомпрометирован в результате атаки, нацеленной на отдельные элементы сети.

ПРИНЦИПЫ БЕЗОПАСНОСТИ СЕТИ

Чтобы обосновать возможность использования Carrier Ethernet для укрепления безопасности сети, следует остановиться на некоторых базовых принципах. Если говорить кратко, сетевая безопасность — это гарантия беспрепятственной доставки вашей информации указанному получателю в неизмененном виде и без ее прочтения посторонними. Стратегия защиты сети превращается во все ускоряющуюся гонку, поскольку новые механизмы защиты должны эффективно развиваться, чтобы соответствовать постоянно растущим угрозам. К сожалению, ни одну сеть нельзя защитить полностью. Ключевые элементы стратегии защиты сети позволяют лишь максимально затруднить нарушение ее работы, ограничить масштаб и область действия любой атаки и обеспечить быстрое восстановление после какого-либо урона.

В дополнение к шифрованию, аутентификации и другим механизмам, нацеленным на защиту границы сети, сетевую безопасность можно усовершенствовать, встроив алгоритмы защиты в саму архитектуру сети. Определенная изоляция обеспечивается несколькими способами, реализуемыми на разных уровнях стека OSI, включая уровень IP. Однако здесь есть две фундаментальные проблемы. Во-первых, очень трудно по-настоящему изолировать сеть, так как в плоскостях управления и контроля неизбежно происходит взаимопроникновение. Во-вторых, изолированные сети по определению ограничивают доступ к информации. Существует и еще одна проблема: средства криптографической и технической изоляции сетей очень дороги.

Определенная изоляция обеспечивается несколькими способами, реализуемыми на разных уровнях стека OSI, включая уровень IP. Однако здесь есть две фундаментальные проблемы. Во-первых, очень трудно по-настоящему изолировать сеть, так как в плоскостях управления и контроля неизбежно происходит взаимопроникновение. Во-вторых, изолированные сети по определению ограничивают доступ к информации. Существует и еще одна проблема: средства криптографической и технической изоляции сетей очень дороги.

CARRIER ETHERNET И ЕЕ МЕХАНИЗМЫ

В основе Carrier Ethernet лежат основанные на стандартах расширения традиционных протоколов IEEE 802.3 Ethernet. Они позволяют, в частности, обеспечить надежность операторского класса, то есть уровень доступности в пять или шесть девяток. В дополнение к повышенной надежности масштабируемость сетей Carrier Ethernet на несколько порядков выше по сравнению с масштабируемостью традиционных локальных сетей (LAN).

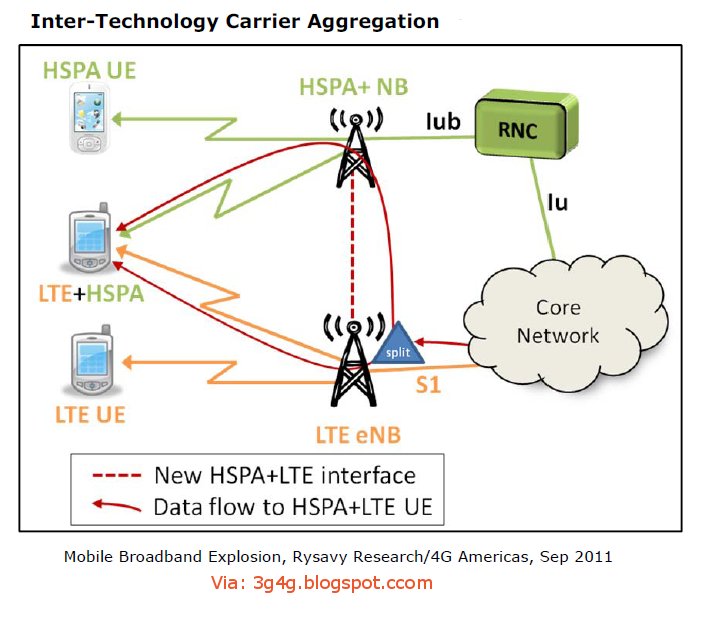

Благодаря возможности реализации разнообразных сервисов по очень привлекательной цене, решения Carrier Ethernet получили широкое распространение в коммерческих операторских сетях. Сервисы Ethernet, стандартизированные организациями Metro Ethernet Forum (MEF) и Optical Interworking Forum (OIF), определяются как ориентированные на установление соединения услуги второго уровня (L2). Carrier Ethernet дает возможность реализовать виртуальные частные сети (Virtual Private Network, VPN) второго уровня с гарантированной пропускной способностью и поддержкой до восьми градаций качества сервиса (Quality of Service, QoS), что позволяет операторам дифференцировать предлагаемые ими сервисы передачи голоса, видео и данных в сетях IP (см. Рисунок 1).

Сервисы Ethernet, стандартизированные организациями Metro Ethernet Forum (MEF) и Optical Interworking Forum (OIF), определяются как ориентированные на установление соединения услуги второго уровня (L2). Carrier Ethernet дает возможность реализовать виртуальные частные сети (Virtual Private Network, VPN) второго уровня с гарантированной пропускной способностью и поддержкой до восьми градаций качества сервиса (Quality of Service, QoS), что позволяет операторам дифференцировать предлагаемые ими сервисы передачи голоса, видео и данных в сетях IP (см. Рисунок 1).

| Рисунок 1. Сравнение архитектур ядра сети, целиком построенной на базе IP, и наложения IP-сети поверх Carrier Ethernet. |

МАРШРУТИЗАЦИЯ ИЛИ КОММУТАЦИЯ?

По сути, маршрутизаторы и коммутаторы выполняют одну базовую задачу — обеспечивают пересылку трафика через сеть. Важное отличие состоит в том, что работающие на третьем уровне (L3) маршрутизаторы формируют путь пересылки трафика, «общаясь» с соседними маршрутизаторами и «изучая» топологию сети. Выбор маршрута зависит от используемого протокола, текущего состояния топологии и загрузки сети. Коммутаторы, работающие на втором уровне (L2), «прокладывают» через сеть виртуальные соединения, которые большую часть времени фиксированы. При изменении топологии, например в случае аварии на одной из линий связи, путь соединения может быть изменен, но для этого оно должно быть установлено заново. Детерминированное определение пути коммутируемых соединений позволяет операторам сетей лучше управлять их работой, гарантировать допустимый уровень задержки, а также избегать потенциально проблемных маршрутов.

Важное отличие состоит в том, что работающие на третьем уровне (L3) маршрутизаторы формируют путь пересылки трафика, «общаясь» с соседними маршрутизаторами и «изучая» топологию сети. Выбор маршрута зависит от используемого протокола, текущего состояния топологии и загрузки сети. Коммутаторы, работающие на втором уровне (L2), «прокладывают» через сеть виртуальные соединения, которые большую часть времени фиксированы. При изменении топологии, например в случае аварии на одной из линий связи, путь соединения может быть изменен, но для этого оно должно быть установлено заново. Детерминированное определение пути коммутируемых соединений позволяет операторам сетей лучше управлять их работой, гарантировать допустимый уровень задержки, а также избегать потенциально проблемных маршрутов.

КАЧЕСТВО СЕРВИСА

Механизмы качества сервиса (QoS) используются операторами для пропуска критичного трафика с наивысшим приоритетом. С точки зрения безопасности сети информация о приоритетах трафика должна быть конфиденциальной.

Обычно качество обслуживания трафика в сетевом ядре обеспечивается за счет выделения избыточной пропускной способности, так что потенциальная конкуренция за ресурсы сводится к минимуму. Но при увеличении загрузки сети этот подход становится слишком дорогим. К тому же он оказывается непригоден в случае нарушения работы сети, например, при множественных обрывах кабелей в результате аварий, вызванных природными или рукотворными факторами.

При коммутации L2 качество обслуживания можно обеспечить двумя способами с разной степенью конфиденциальности.

Поскольку информацию об источнике (отправителе информации) и данные можно скрыть от атаки типа man-in-the-middle с помощью шифрования, указание уровня приоритета имеет вполне допустимый уровень риска. Во-вторых, качество обслуживания можно обеспечить путем назначения информационным потокам выделенной пропускной способности в L2-VPN. Данный метод аналогичен концепции создания запаса емкости в сети IP, однако не влечет за собой таких же высоких затрат, поскольку делать это можно с высоким уровнем детализации и только для приоритетных потоков.

VPN ДЛЯ ИЗОЛЯЦИИ ПОТОКОВ

Принятые MEF стандарты Ethernet предусматривают алгоритмы для создания VPN на втором уровне, что делается путем присоединения к кадру Ethernet тегов VPN, дифференцирующих виртуальные сети по типу сервиса и приоритету. Этот механизм можно последовательно масштабировать, добавляя новые уровни тегов VPN для создания сетевых VPN, логически изолированных от граничных VPN.

Алгоритм формирования стека тегов VPN был введен рабочей группой IEEE 802.1ah, чтобы заказчики и операторы могли создавать VPN независимо друг от друга. Он известен под названием Q-in-Q, и его можно использовать как дополнительный элемент безопасности в сети Ethernet. Детали внутренней топологии сети заказчика можно изолировать от инфраструктуры оператора путем создания клиентской VPN и последующего применения технологии Provider Backbone Bridging (PBB).

Рассматриваемый механизм добавляет еще один набор тегов VPN и меняет адресную информацию (см. Рисунок 2). При этом информация с MAC-адресом маршрутизатора PE содержится внутри изолированного туннеля и не используется в процессе коммутации в сети. При необходимости данные, описывающие подробности клиентской сети, можно зашифровать, и тогда передаваемая по сети оператора информация станет еще более закрытой.

При необходимости данные, описывающие подробности клиентской сети, можно зашифровать, и тогда передаваемая по сети оператора информация станет еще более закрытой.

| Рисунок 2. Пример инкапсуляция IP-пакета в кадры Ethernet с последовательным тегированием VLAN и Q-in-Q. |

НОВЫЙ УРОВЕНЬ БЕЗОПАСНОСТИ

Добавление сетевого оборудования L2 с присущими ему уязвимостями может тем не менее повысить общую безопасность сети за счет сегментации отдельных частей сетевой инфраструктуры и изоляции этих сегментов от границы сети. В результате улучшаются все целевые показатели безопасности по сравнению с ситуацией, когда используется обычное ядро IP. С помощью Carrier Ethernet эту сегментацию можно реализовать, не ограничивая повсеместный доступ к информации, который присущ технологии IP. При этом стоимость будет меньше, чем у решения, целиком построенного на базе IP/MPLS.

Итак, маршрутизаторы PE, расположенные на границе сети оператора, соединяют проложенные через нее туннели L2-VPN. Каждому туннелю гарантируется определенная пропускная способность. Оператор может выделять потоки на основе класса сервиса, типа данных, приоритета или любой другой информации. Скажем, трафику VoIP можно назначить туннели с гарантированной пропускной способностью и отделить его от трафика видео и данных. Хотя такая архитектура не защищает конфиденциальный трафик от атаки на уровне самой L2-VPN, она изолирует его от намного более вероятной опасности, связанной с нарушениями в передаче других потоков трафика.

Усовершенствование в части безопасности определяется двумя моментами. Первый наиболее наглядно демонстрирует анализ последовательной упаковки кадра (см. Рисунок 2). На каждом шаге к пакету добавляется новый служебный заголовок, при этом предыдущий заголовок становится частью полезной нагрузки. Разумное применение шифрования (как показывают стрелки на Рисунке 2) полностью скрывает от ядра сети пользовательские данные и информацию о маршрутизации. Вторым моментом, улучшающим безопасность, является то, что все это можно реализовать еще на границе сети заказчика. Когда же поток данных выходит из-под его физического контроля, он оказывается полностью скрытым.

Вторым моментом, улучшающим безопасность, является то, что все это можно реализовать еще на границе сети заказчика. Когда же поток данных выходит из-под его физического контроля, он оказывается полностью скрытым.

Сети L2-VPN и L3-VPN имеют схожие уязвимости, но с одним исключением: L2-VPN не подвержены атакам типа DDoS, нацеленным на маршрутизатор, или порче таблиц маршрутизации. Выгода использования Carrier Ethernet состоит в том, что, ограничивая туннели L2-VPN ядром сети, их можно сделать невидимыми для границ сети. При соотнесении Ethernet-устройства агрегирования с MAC-адресом маршрутизатора PE инфраструктуру L2 можно скомбинировать с маршрутизацией (L3) и получить более защищенную сеть, чем при раздельном использовании любой из этих технологий.

Добавление шифрования еще более изолирует туннели L2-VPN и дает ряд преимуществ. Прежде всего, если данные являются критичными и требуют двойного шифрования, шифрование на втором уровне оказывается наиболее экономичным способом выполнения данного требования. Однако основная причина шифрования на втором уровне — это криптографическая изоляция туннелей L2-VPN. Кроме того, поскольку шифруется весь пакет IP, биты QoS в его заголовке недоступны для анализа злоумышленником.

Однако основная причина шифрования на втором уровне — это криптографическая изоляция туннелей L2-VPN. Кроме того, поскольку шифруется весь пакет IP, биты QoS в его заголовке недоступны для анализа злоумышленником.

ИНСАЙДЕРСКИЕ УГРОЗЫ

Возможность злонамеренных (или просто неблагоразумных) действий доверенного инсайдера в сети — один из самых трудных для оператора сети сценариев. Защититься от этого очень сложно. В таком случае самой сильной составляющей стратегии защиты является сегментация сети. Если ограничить доступ любого пользователя только разрешенными ему ресурсами, то масштаб возможного ущерба можно минимизировать. Чем более детальной и соответствующей выполняемым задачам будет «нарезка» доступных пользователю ресурсов, тем сильнее защита. И это еще один пример того, как использовать Carrier Ethernet (с присущей этой технологии возможностью определять гранулярные потоки) для укрепления безопасности сетей.

Способность выявлять угрозы сети и быстро на них реагировать — это ключевая составляющая стратегии защиты сети, особенно в отношении действий инсайдеров. Неотъемлемая часть технологии Carrier Ethernet — мощный набор средств администрирования и обслуживания в процессе эксплуатации (Operations, Administration, and Maintenance, OAM), с помощью которых операторы могут быстро идентифицировать и диагностировать проблемы в сети. Угрозы в сети можно идентифицировать, установив текущие параметры работы сети для описания ее типичного «поведения» и используя инструменты OAM для выявления аномалий.

Неотъемлемая часть технологии Carrier Ethernet — мощный набор средств администрирования и обслуживания в процессе эксплуатации (Operations, Administration, and Maintenance, OAM), с помощью которых операторы могут быстро идентифицировать и диагностировать проблемы в сети. Угрозы в сети можно идентифицировать, установив текущие параметры работы сети для описания ее типичного «поведения» и используя инструменты OAM для выявления аномалий.

ВОССТАНОВЛЕНИЕ СЕТИ

Одна из самых серьезных сетевых опасностей, с которыми приходится сталкиваться Министерству обороны США, это прерывание информационных потоков вследствие атак, нацеленных на масштабные искажения таблиц маршрутизации. Из-за сложности этих таблиц и высокой нагрузки на сеть такая атака с большой вероятностью может привести при их восстановлении к длительным перебоям в работе, которые могут продолжаться часы и даже дни. Коммутируемое ядро L2 дает ряд преимуществ. Во-первых, высока вероятность, что единичная векторная атака не повлияет на уровень коммутации и сетевые пути в ядре сохранятся. Даже если информация в устройствах второго уровня будет искажена, восстановление L2-маршрутов в сети Carrier Ethernet пройдет очень быстро. В любом случае нет никакой необходимости заново распознавать топологию сети со всей связанной с ней нагрузкой на сетевые ресурсы. Останется только восстановить таблицы маршрутизации для граничных сетевых сегментов. Соответственно, каждая такая таблица будет компактнее и восстановление займет меньше времени.

Даже если информация в устройствах второго уровня будет искажена, восстановление L2-маршрутов в сети Carrier Ethernet пройдет очень быстро. В любом случае нет никакой необходимости заново распознавать топологию сети со всей связанной с ней нагрузкой на сетевые ресурсы. Останется только восстановить таблицы маршрутизации для граничных сетевых сегментов. Соответственно, каждая такая таблица будет компактнее и восстановление займет меньше времени.

CARRIER ETHERNET И КОГЕРЕНТНЫЙ ПРИЕМ

Ядро Carrier Ethernet обычно реализуется поверх оптической транспортной системы Optical Transport Network (OTN). Современные системы OTN, функционирующие на высоких скоростях (40G и выше), используют когерентную обработку оптического сигнала. В более старых и медленных сетях применялась технология прямого детектирования, при которой измеряется оптическая мощность входящего сигнала. Когерентный приемник измеряет фактическое электрическое поле, поэтому сохраняется вся информация о фазе, поляризации и интенсивности входящего светового импульса. Эти физические атрибуты можно использовать для определения изменений в маршруте передачи. Данный анализ теоретически пригоден и для создания системы обнаружения вторжений, которая будет не дополнительным механизмом, а частью сети.

Эти физические атрибуты можно использовать для определения изменений в маршруте передачи. Данный анализ теоретически пригоден и для создания системы обнаружения вторжений, которая будет не дополнительным механизмом, а частью сети.

ЗАКЛЮЧЕНИЕ

В свое время считалось, что сетевая архитектура на базе ядра IP обеспечивает эффективный и экономичный способ поддержания потоков данных с разным уровнем безопасности. Спустя десятилетие после появления этой концепции непрекращающийся шквал кибератак высветил ряд слабых мест в данном подходе, включая невозможность ограничения масштаба и области распространения атак, риск дополнительного ущерба от атак, влияющих на общую сетевую инфраструктуру, и трудности восстановления сети после атаки.

Использование сетевой архитектуры, где применяется коммутация на втором уровне, устраняет эту слабость. Появление стандартов Carrier Ethernet дало операторам возможность ввести сегментацию и обеспечить повышенную безопасность. Кроме того, благодаря такой архитектуре удается изолировать группы пользователей в зависимости от их уровней авторизации, а также обеспечить защиту соседних VPN. Наконец, использование коммутации L2 существенно повышает надежность в случае серьезного прорыва «фронта» защиты или масштабной катастрофы.

Наконец, использование коммутации L2 существенно повышает надежность в случае серьезного прорыва «фронта» защиты или масштабной катастрофы.

Евгений Савельев — главный инженер поддержки продаж в компании Ciena. С ним можно связаться по адресу: [email protected].

Carrier Wi-Fi — чего можно ожидать в ближайшем будущем от совмещения сетей мобильной связи и Wi-Fi? | Multiband OperationsTask Group | Optimized Connectivity Experience

- Подробности

- Категория: Новости

В данной статье рассмотрены рабочие группы Wi—Fi Alliance, которые определили вектор развития технологии Wi—Fi на ближайшее будущее.

Технология Wi-Fi все прочнее внедряется в современную жизнь. В последнее время эта технология становится все более популярной среди операторов сотовой связи. Определение “Carrier Wi-Fi” — Wi-Fi сети, разворачиваемые и обслуживаемые операторами, уже давно не ново. Интерес к этой технологии начал расти в 2012 году, с запуском Hotspot 2.0. Доступ к сети при использовании этой технологии упрощен, подключение осуществляется без вмешательства абонента, при этом поддерживаются такие технологии защиты сети, как WPA2. Carrier Wi-Fi позволит операторам сотовой связи увеличить емкость сети там, где это необходимо.

Интерес к этой технологии начал расти в 2012 году, с запуском Hotspot 2.0. Доступ к сети при использовании этой технологии упрощен, подключение осуществляется без вмешательства абонента, при этом поддерживаются такие технологии защиты сети, как WPA2. Carrier Wi-Fi позволит операторам сотовой связи увеличить емкость сети там, где это необходимо.

Беспроводные сети заметно эволюционировали за последние годы. Все больше устройств поддерживают такие технологии, как LTE, Bluetooth, Z-Wave, практически не осталось устройств, не поддерживающих Wi-Fi. Пропускная способность радиоканала с 1999 года возросла с 10 Мбит/с до гигабитных скоростей сегодня. Через сеть можно управлять любыми бытовыми приборами, от холодильника до домашнего кинотеатра.

Wi-Fi Alliance – объединение, владеющее брендом Wi-Fi. Эта организация занимается тестированием оборудования на совместимость и разработкой стандартов IEEE 802. 11.

11.

Эта рабочая группа, входящая в Wi-Fi Alliance, была сформирована относительно недавно с целью улучшения производительности Wi-Fi сети за счет эффективного использования имеющегося частотного ресурса и сетевой инфраструктуры. Сетевое и клиентское оборудование обмениваются служебной информацией, позволяющей принимать решение о выборе той или иной полосы частот, и при необходимости о возвращении абонента в сотовую сеть. Данный механизм будет определен для всех частотный диапазонов (2.4 ГГц, 5 ГГц, 60 ГГц) и в дальнейшем может быть расширен. Совместимые точки доступа будут в автоматическом режиме устанавливать соединение на наименее загруженный полосах частот, что обеспечит наилучшее качество передачи данных.

Рабочая группа «Optimized Connectivity Experience»Еще одна рабочая группа Wi-Fi Alliance.

Она занимается изучением технологий, позволяющих улучшить опыт взаимодействия клиентского и сетевого оборудования в сетях с высокой нагрузкой, таких как стадионы и аэропорты. Оборудование Wi-Fi сетей использует системную информацию для сокращения времени установления соединения, уменьшения количества передаваемого служебного трафика, оптимизации нагрузки на хотспоты. Данная технология позволит абонентам мгновенно подключаться к лучшей точке доступа и осуществлять процедуру роуминга без потери соединения.Рабочая группа «Operator Marketing Segment Task Group»

Она занимается изучением технологий, позволяющих улучшить опыт взаимодействия клиентского и сетевого оборудования в сетях с высокой нагрузкой, таких как стадионы и аэропорты. Оборудование Wi-Fi сетей использует системную информацию для сокращения времени установления соединения, уменьшения количества передаваемого служебного трафика, оптимизации нагрузки на хотспоты. Данная технология позволит абонентам мгновенно подключаться к лучшей точке доступа и осуществлять процедуру роуминга без потери соединения.Рабочая группа «Operator Marketing Segment Task Group»Занимается исследованием требований, предъявляемых операторами к сетям Wi-Fi. Сегодня особые требования предъявляются к следующим показателям:

- балансировке нагрузки между разными диапазонами частот (обычно 2.4 ГГц и 5 ГГц) и точками доступа,

- скорости установления соединения,

- роумингу между точками доступа,

- уменьшению объемов служебного трафика.

Работа над решением этих задач ведется совместно с другими организациями (например, 3GPP), что дает право ожидать результаты уже в обозримом будущем.

Источник: Ericsson Research Blog

Читайте также:

Инновационные 4G фонари появятся на улицах Лос-Анджелеса

Апгрейд Bluetooth и «бесплатный» Интернет 2030

Сотрудничество Cisco и Ericsson увеличит доходы от сетей нового поколения

Запуск научно-исследовательского проекта 5G Exchange (5GEx)

Портал 1234G.ru признан лауреатом премии «Event IT Journalist»

{jcomments on}

DoubleTalk® Carrier-in-Carrier® Bandwidth Compression | Comtech EF Data

Обзор

DoubleTalk Carrier-in-Carrier, основанный на запатентованной технологии «Adaptive Cancellation», позволяет передающим и принимающим несущим дуплексного канала использовать одно и то же пространство транспондера. DoubleTalk Carrier-in-Carrier дополняет все достижения в области модемных технологий, включая усовершенствованные методы FEC и модуляции. По мере того, как эти технологии приближаются к теоретическим пределам эффективности использования мощности и полосы пропускания, технология DoubleTalk Carrier-in-Carrier, использующая передовые методы обработки сигналов, обеспечивает новое измерение эффективности использования полосы пропускания.

По мере того, как эти технологии приближаются к теоретическим пределам эффективности использования мощности и полосы пропускания, технология DoubleTalk Carrier-in-Carrier, использующая передовые методы обработки сигналов, обеспечивает новое измерение эффективности использования полосы пропускания.

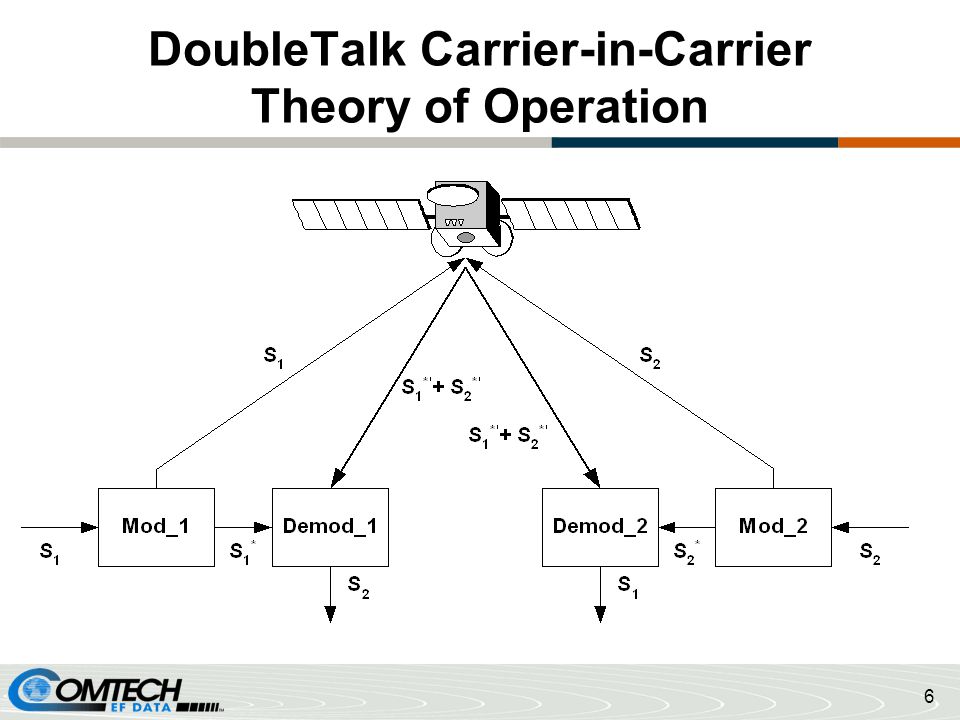

На рис. 1 показан типичный полнодуплексный спутниковый канал, в котором две несущие расположены рядом друг с другом. На рис. 2 показана типичная работа системы DoubleTalk Carrier-in-Carrier, когда две несущие перекрываются и, таким образом, используют один и тот же спектр.

При наблюдении через анализатор спектра виден только композит. Несущая 1 и Несущая 2 показаны на рисунке 2 только для справки.

DoubleTalk Несущая-в-несущей позволяет пользователям спутников достичь спектральной эффективности (т. е. бит/с/Гц), которая не может быть достигнута с помощью традиционных каналов. Например, DoubleTalk Carrier-in-Carrier при использовании с 16-QAM приближается к эффективности полосы пропускания 256-QAM (8 бит/с/Гц).

Поскольку технология DoubleTalk Carrier-in-Carrier обеспечивает эквивалентную спектральную эффективность с использованием модуляции более низкого порядка и/или кода FEC, она может одновременно снизить капитальные затраты за счет использования меньшего BUC/HPA и/или антенны.

DoubleTalk Carrier-in-Carrier можно использовать для экономии пропускной способности транспондера и/или мощности транспондера, что позволяет успешно развертывать его в сценариях с ограниченной пропускной способностью, а также с ограниченной мощностью. Следующий пример иллюстрирует типичный процесс реализации DoubleTalk Carrier-in-Carrier в сценарии с ограниченной мощностью:

| Обычный канал использует 8PSK, TPC 3/4 | |

| Расширьте сигнал, переключившись на модуляцию более низкого порядка и/или код FEC, скажем, QPSK, TPC 7/8. Это увеличивает общую пропускную способность транспондера при одновременном снижении общей мощности транспондера | .|

| Теперь, используя DoubleTalk Carrier-in-Carrier, вторую несущую QPSK, TPC 7/8 можно перемещать поверх первой несущей, тем самым уменьшая общую полосу пропускания транспондера и общую мощность транспондера по сравнению с исходной параллельной 8PSK. , ТПК 3/4 несущие |

Отмеченная наградами технология

| Усовершенствованный спутниковый модем CDM-625 — получил награду World Teleport Association за лучшую телепортационную технологию 2010 года | |

| DoubleTalk Carrier-in-Carrier — получает награду World Teleport Association за лучшую телепортационную технологию 2007 года |

Узнайте больше о

Статьи и информационные документы

- Оптимизация спутниковой связи с использованием DoubleTalk Carrier-in-Carrier и усовершенствованного спутникового модема CDM-625

- Автоматическое управление мощностью несущей в несущей: увеличение запаса и доступности каналов связи в несущей

Carrier-in-Carrier® — зарегистрированная торговая марка Comtech EF Data

DoubleTalk® — зарегистрированная торговая марка Raytheon Applied Signal Technology

Поставщики беспроводных радиочастот и ресурсы

Веб-сайт RF Wireless World является домом для поставщиков и ресурсов RF и Wireless. На сайте представлены статьи, учебные пособия, поставщики, терминология, исходный код (VHDL, Verilog, MATLAB, Labview),

испытания и измерения, калькуляторы, новости, книги, загрузки и многое другое.

На сайте представлены статьи, учебные пособия, поставщики, терминология, исходный код (VHDL, Verilog, MATLAB, Labview),

испытания и измерения, калькуляторы, новости, книги, загрузки и многое другое.

Сайт RF Wireless World охватывает ресурсы по различным темам, таким как RF, беспроводная связь, vsat, спутник, радар, оптоволокно, микроволновая печь, wimax, wlan, zigbee, LTE, 5G NR, GSM, GPRS, GPS, WCDMA, UMTS, TDSCDMA, bluetooth, Lightwave RF, z-wave, Интернет вещей (IoT), M2M, Ethernet и т. д. Эти ресурсы основаны на стандартах IEEE и 3GPP. Он также имеет академический раздел, который охватывает колледжи и университеты по инженерным дисциплинам и дисциплинам MBA.

Изделия для беспроводных радиочастот

Этот раздел статей охватывает статьи о физическом уровне (PHY), уровне MAC, стеке протоколов и сетевой архитектуре на основе WLAN, WiMAX, zigbee, GSM, GPRS, TD-SCDMA, LTE, 5G NR, VSAT, Gigabit Ethernet на основе IEEE/3GPP и т. д. , стандарты.

Он также охватывает статьи, связанные с испытаниями и измерениями, посвященные испытаниям на соответствие, используемым для испытаний устройств на соответствие RF/PHY.

Посетите список статей >>.

Учебники по беспроводным технологиям

В этом разделе рассматриваются учебные пособия по радиочастотам и беспроводным сетям. Он охватывает учебные пособия по таким темам, как

сотовая связь, WLAN (11ac, 11ad), wimax, bluetooth, zigbee, zwave, LTE, DSP, GSM, GPRS,

GPS, UMTS, CDMA, UWB, RFID, радар, VSAT, спутник, беспроводная сеть, волновод, антенна, фемтосота, тестирование и измерения, IoT и т. д.

Список учебных пособий >>

Избранные статьи и учебные пособия

• Затухание и его виды в беспроводной связи. • Умная система освещения на основе Zigbee • Система обнаружения падений на базе IoT для пожилых людей. • Умная система парковки на базе LoRaWAN. • Учебное пособие по основам 5G. • Учебное пособие по LoRa • Учебное пособие по SIGFOX • Учебное пособие по GSM • Учебное пособие по LTE

Радиочастотные технологические ресурсы

На этой странице RF wireless world описывается пошаговая разработка ВЧ-преобразователя частоты на примере преобразователя 70 МГц в диапазон C RF UP. для микрополосковой платы с использованием дискретных радиочастотных компонентов, а именно. Смесители, гетеродин, MMIC, синтезатор, опорный генератор OCXO,

амортизирующие прокладки.

для микрополосковой платы с использованием дискретных радиочастотных компонентов, а именно. Смесители, гетеродин, MMIC, синтезатор, опорный генератор OCXO,

амортизирующие прокладки.

Рекомендуемые РЧ-ресурсы:

• Конструкция ВЧ-преобразователя частоты

• Проектирование и разработка радиочастотного приемопередатчика

• Конструкция радиочастотного фильтра

• Система VSAT

• Типы и основы микрополосковых технологий

• Основы работы с волноводами

СВЯЗАННЫЕ ПОСТЫ

Секция испытаний и измерений РЧ и беспроводной связи

В этом разделе рассматриваются ресурсы по контролю и измерению, контрольно-измерительное оборудование для тестирования тестируемых устройств на основе

Стандарты WLAN, WiMAX, Zigbee, Bluetooth, GSM, UMTS, LTE. Посетите ИНДЕКС испытаний и измерений >>

Рекомендуемые ресурсы для испытаний и измерений:

• Система PXI для контроля и измерения

• Генерация и анализ сигналов

• Измерения физического уровня

• Тестирование устройства WiMAX на соответствие

• Тест на соответствие ZigBee

• Тест на соответствие стандарту LTE UE

• Тест на соответствие TD-SCDMA

Поставщики беспроводных радиочастот, производители

Сайт RF Wireless World охватывает производителей и поставщиков различных радиочастотных компонентов, систем и подсистем для ярких приложений. ИНДЕКС поставщиков >>

ИНДЕКС поставщиков >>

Рекомендуемые поставщики и производители РЧ:

• Поставщики РЧ-компонентов >>

• Устройства протокола Matter >>

• Удлинители WiFi >>

• Производители антенных тюнеров 5G >>

• Производители чипсетов 5G mmwave >>

MATLAB, Labview, Embedded Исходные коды

Раздел исходного кода RF Wireless World охватывает коды, связанные с языками программирования MATLAB, VHDL, VERILOG и LABVIEW.

Эти коды полезны для новичков в этих языках. СМ. ИНДЕКС ИСТОЧНИКОВ >>

• Код VHDL декодера от 3 до 8

• Код MATLAB дескремблера скремблера

• 32-битный код ALU Verilog

• T, D, JK, SR коды лабораторного просмотра триггеров.

Поиск технических ресурсов на этом веб-сайте

Мой сайтIoT-Интернет вещей Беспроводные технологии

В разделе, посвященном IoT, рассматриваются беспроводные технологии Интернета вещей, такие как WLAN, WiMAX, Zigbee, Z-wave, UMTS, LTE, GSM, GPRS, THREAD, EnOcean, LoRa, SIGFOX, WHDI, Ethernet,

6LoWPAN, RF4CE, Bluetooth, Bluetooth с низким энергопотреблением (BLE), NFC, RFID, INSTEON, X10, KNX, ANT+, Wavenis, Dash7, HomePlug и другие.