Группы безопасности котла и предохранительные клапана

Skip to contentГруппа безопасности котла, предохранительные клапаны-2022-03-30T11:53:14+06:00

Купить группы безопасности и предохранительные клапана для котлов отопления в Томске Вы можете в магазине «СОВКО» на Розы Люксембург 53.

Зачем нужна группа безопасности котла

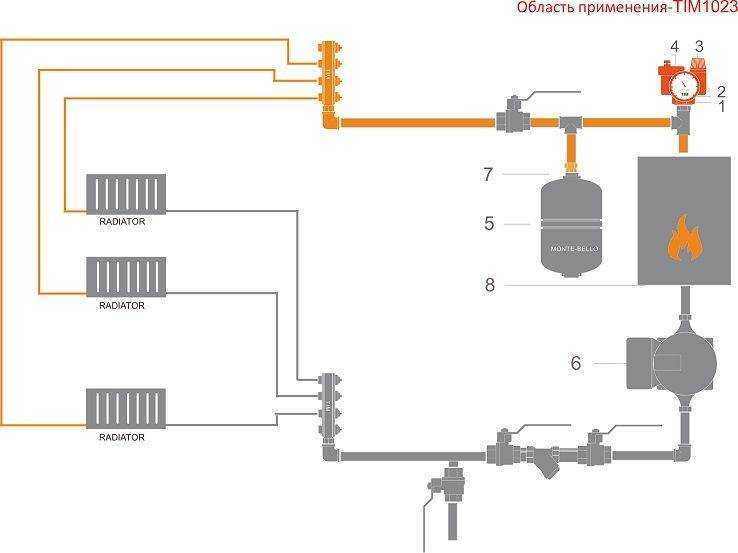

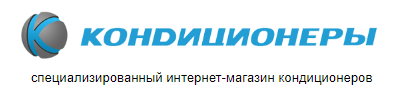

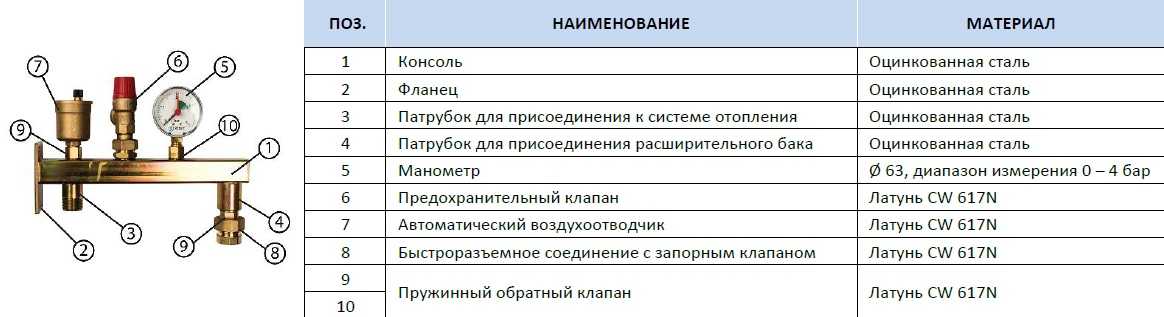

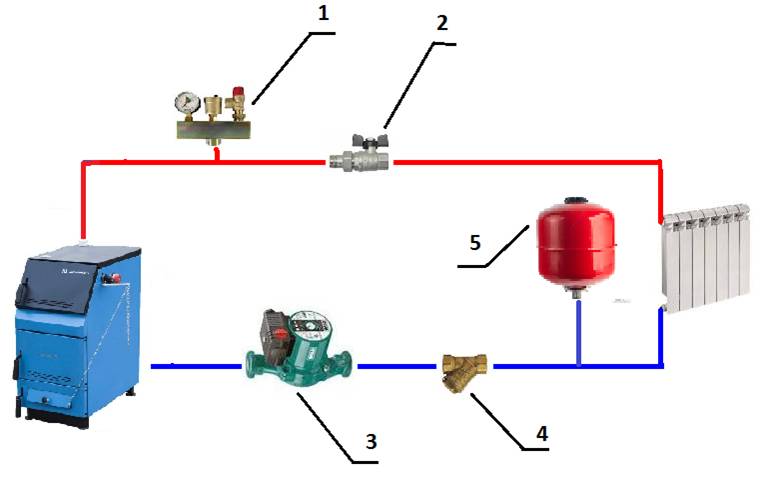

Группа безопасности — обязательная составная часть любой автономной системы отопления. Исключение составляет отопительная система открытого типа, где ее функции выполняет расширительный бак. Группа безопасности котла состоит из корпуса и трех элементов:

- Предохранительный клапан. Его назначение сбросить часть теплоносителя когда давление в системе отопления достигнет критической отметки.

- Автоматический воздухоотводчик. Он удаляет воздух из отопительной системы при ее заполнении.

- Манометр. С его помощью контролируют давление в системе отопления.

Все элементы группы безопасности заменяемые. Каждый из них может быть выкручен и на его место поставлен новый.

Каждый из них может быть выкручен и на его место поставлен новый.

Цена группы безопасности котла — по запросу.

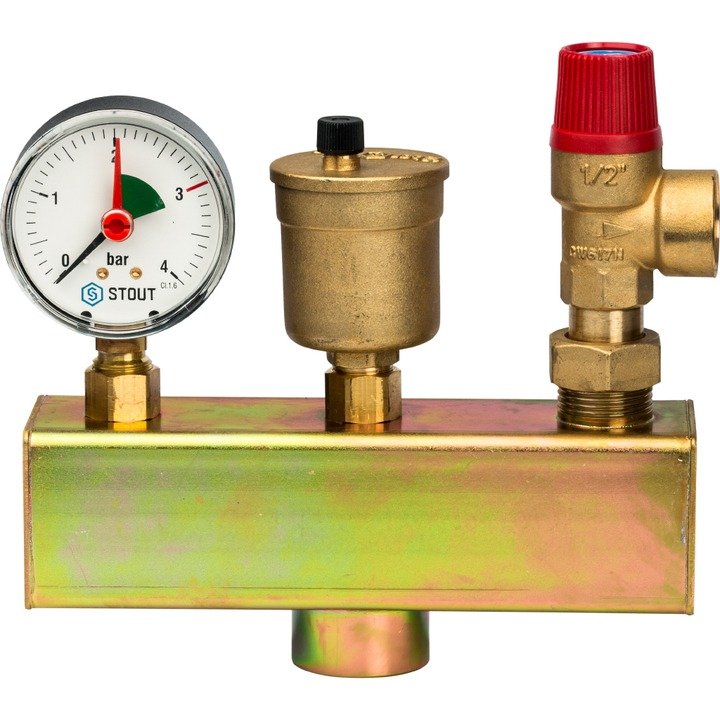

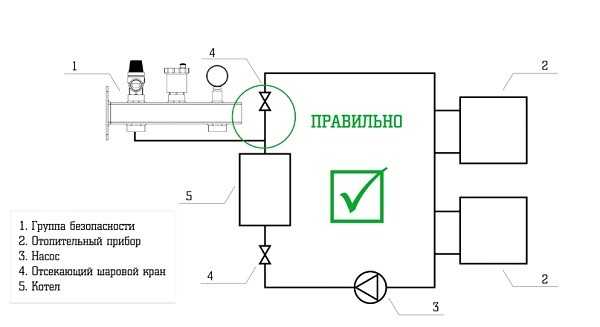

Три ошибки установки группы безопасности

В системе отопления группа безопасности выполняет несколько функций, но главная — предохранительная. Неправильная ее установка может привести к плачевным последствиям. При неверном монтаже группы безопасности снимаются гарантии на котельное оборудование и все составные части системы отопления. Группу безопасности необходимо располагать на виду. Человек зашедший в котельную должен видеть показание манометра, а также состояние предохранительного клапана. Неправильно устанавливать группу безопасности за котлом, в недоступном месте.

Самой распространенной ошибкой является установка крана между подачей котла и группой безопасности (как показано на рисунке).

Кран на выходе котла монтируется после группы безопасности. В противном случае возможна ситуация когда котел включают или затапливают при закрытых кранах. В лучшем случае это ведет к выходу из строя котельного оборудования.

Кран на выходе котла монтируется после группы безопасности. В противном случае возможна ситуация когда котел включают или затапливают при закрытых кранах. В лучшем случае это ведет к выходу из строя котельного оборудования.Часто группу безопасности устанавливают непосредсвенно над котлом, при этом забывая установить на предохранительный клапан прозрачный шланг отвода теплоносителя. При увеличении давления в системе отопления выше критического отрабатывает «взрывной» клапан, заливая теплоносителем электронные компоненты котла.

Частенько монтажники устанавливают кран непосредственно перед группой безопасности аргументируя это тем, что он нужен для ее ремонта. Это бомба замедленного действия в системе отопления. Обязательно когда нибудь возникнет ситуация когда кран случайно закроют или забудут открыть. Это как минимум приведет к поломке котла.

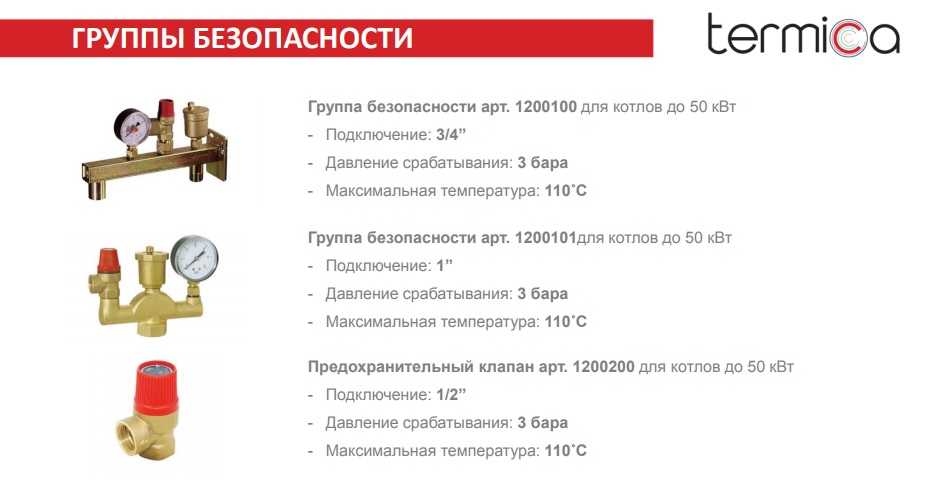

Предохранительный клапан для котла

Предохранительные клапаны служат для защиты системы отопления от критического превышения давления теплоносителя, за счет его частичного удаления из отопительного оборудования. Давление срабатывания установлено заводской настройкой и составляет 1,5 или 3 бара. Использование предохранительного клапана для системы отопления является обязательным условием безопасной работы закрытых отопительных систем, не позволяющим критическому повышению давления теплоносителя разрушить работающее оборудование.

Давление срабатывания установлено заводской настройкой и составляет 1,5 или 3 бара. Использование предохранительного клапана для системы отопления является обязательным условием безопасной работы закрытых отопительных систем, не позволяющим критическому повышению давления теплоносителя разрушить работающее оборудование.

Цена предохранительного клапана — по запросу.

Поделиться:

Page load linkGo to Top

Отопление для дома, система отопления 15 кВт в Челябинске и области

— отапливает 140 — 150 квадратных метров

— регулирование мощности нагрева 5кВт/ 5кВт / 5кВт

— регулирование температуры на выходе от 30…до 90 градусов

— работает от электросети 380 W

— возможность подключения комнатного термостата (любого программируемого или с GSM модулем)

— возможность использования на теплоносителе (антифризе для систем отопления)

В комплект входит:

1) Электрический котел 15 кВт — «сердце» системы отопления, используется для системы отопления открытого или закрытого типа , при помощи встроенного водонагревателя. Корпус нагревателя состоит из стали , во внутренности которого установлена емкость с ТЭНом.

Корпус нагревателя состоит из стали , во внутренности которого установлена емкость с ТЭНом.

В лицевой части установлен температурный регулятор

30 — 90 градусов цельсия , световая индикация включения и кнопки переключения мощности (5кВт + 5кВт + 5кВт). Электрический котел можно использовать как основной источник для отопления, либо эксплуатировать совместно в системе отопления с котлами, работающими на другом виде топлива (газ, твердое и жидкое топливо). Два патрубка снизу и сверху для присоединения котла в систему , снизу «вход-обратка», сверху «выход». Сбоку на корпусе имеется отверстие для кабеля питания и заземления.

Электрокотел отлично подходит для систем с водяным теплым полом и радиаторным отоплением, заполненных водой либо незамерзающей жидкостью (теплоносителем).

2) Циркуляционный насос для отопления — выполняет принудительную циркуляцию в системе отопления, выполняет подъем теплоносителя по трубам и охлаждает ТЭНы, устанавливается на обратку у котла, «стрелка» по направлению движения в котел. Имеет 3 режима мощности, 220W, самые ходовые характеристики насосов 25/40 или 25/60* ( 25 гайки 1″ и 4 м (для одного этажа) или 6 м (2х этажное здание или большая длина контура отопления) напора в высоту.

Имеет 3 режима мощности, 220W, самые ходовые характеристики насосов 25/40 или 25/60* ( 25 гайки 1″ и 4 м (для одного этажа) или 6 м (2х этажное здание или большая длина контура отопления) напора в высоту.

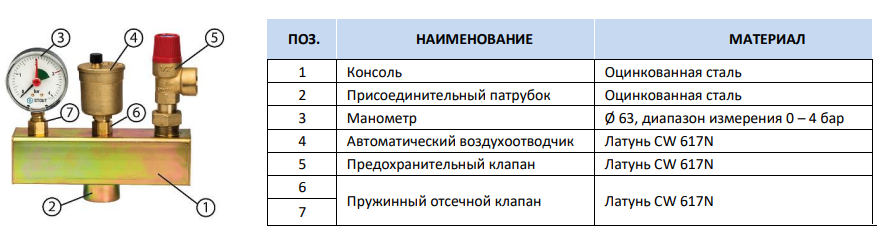

3) Группа безопасности котла. Включает в себе комплекс клапанов.

Манометр — показывает внутреннее давление в системе.

Клапан предохранительный — предохраняет систему от высокого давления, в случае избыточного — сбрасывает до нормального.

Автоматический воздухоотводчик — выводит воздух из системы отопления.

4) Расширительный бак (красный мембранный) — В системе отопления очень важным элементом является расширительный бак для отопления. Служит такое устройство для того чтобы принимать излишки теплоносителя в тот момент, когда он расширяется, таким образом предотвращая разрывание трубопровода и кранов. Принцип функционирования расширительного бака для отопления состоит в следующем: когда температура теплоносителя поднимается на 10 градусов, то объем его увеличивается примерно на 0,3%. Так как жидкость – не сжигается, то появляется излишнее давление, которое нужно компенсировать. Именно для этого и устанавливается расширительный бак. Подбирается из расчета 10% от объема всей системы отопления, к примеру, если в системе до 50 л — устанавливаем 5 л бак.

Так как жидкость – не сжигается, то появляется излишнее давление, которое нужно компенсировать. Именно для этого и устанавливается расширительный бак. Подбирается из расчета 10% от объема всей системы отопления, к примеру, если в системе до 50 л — устанавливаем 5 л бак.

ГАРАНТИЯ 12 МЕСЯЦЕВ

Что такое группы безопасности в AWS?

Учебный центр | Облачная безопасность | Что такое группы безопасности в AWS?

Цели обучения

Целью этой статьи является рассмотрение следующего;

- Введение в группы безопасности AWS

- Функция групп безопасности

- Правила для групп безопасности AWS

- Три лучших способа избежать ошибок при настройке группы безопасности

ДОПОЛНИТЕЛЬНЫЕ СТАТЬИ О ОБЛАЧНОЙ БЕЗОПАСНОСТИ И ОПЕРАЦИЯХ

Что такое Site to Cloud VPN?

Что означают выход и вход в облаке?

Что такое консоль AWS?

Зачем использовать выходную фильтрацию?

Что предлагают сетевые сервисы AWS?

Что такое группы безопасности в AWS?

Сетевая безопасность в Azure

Что такое Брандмауэр Azure?

Как создать группы безопасности сети в Azure?

Что такое группа безопасности сети Azure?

Что такое Azure Express Route?

Что такое виртуальное сетевое устройство Azure (NVA)?

Что такое группы безопасности в Amazon Web Services (AWS?)

Введение в группы безопасности AWS

Веб-сервисы Amazon предоставляют широкий спектр ИТ-инфраструктуры, услуги по запросу и масштабируемые услуги облачных вычислений. Таким образом, многие клиенты склонны доверять платформе, если она обеспечивает некоторый уровень безопасности в отношении облачных рабочих нагрузок и проектов, а сетевой трафик можно соответствующим образом фильтровать.

Таким образом, многие клиенты склонны доверять платформе, если она обеспечивает некоторый уровень безопасности в отношении облачных рабочих нагрузок и проектов, а сетевой трафик можно соответствующим образом фильтровать.

Для поддержания и обеспечения этого уровня безопасности в AWS встроены группы безопасности, поддерживающие определенный уровень контроля над сетевым трафиком, связанным с инстансами EC2.

Группа безопасности — это решение брандмауэра AWS, выполняющее одну основную функцию: фильтровать входящий и исходящий трафик из экземпляра EC2. Он выполняет эту функцию фильтрации на уровнях TCP и IP через соответствующие порты и IP-адреса источника/получателя.

Функция групп безопасности

Каждая группа безопасности работает аналогично брандмауэру, поскольку она содержит набор правил, которые фильтруют трафик, входящий и исходящий из экземпляров EC2. Как было сказано ранее, группы безопасности связаны с инстансами EC2 и обеспечивают защиту на уровне доступа к портам и протоколам. Как правило, брандмауэр имеет правило «Запретить», но SG имеет «Запретить все», которое позволяет отбрасывать пакеты данных, если для них не назначено правило с IP-адреса источника.

Как правило, брандмауэр имеет правило «Запретить», но SG имеет «Запретить все», которое позволяет отбрасывать пакеты данных, если для них не назначено правило с IP-адреса источника.

Кроме того, по сравнению со списком управления доступом к сети (NACL), группы безопасности формируют первый уровень защиты на уровне экземпляра в среде облачных вычислений, тогда как NACL обеспечивают второй уровень защиты на уровне подсети.

При создании группы безопасности каждая группа будет назначена определенному виртуальному частному облаку VPC. Это также отличный способ дать каждой группе имя и описание для легкого доступа из меню учетной записи. Также важно отметить, что при создании группы безопасности вы должны убедиться, что она назначена VPC, для защиты которого она предназначена, чтобы избежать ошибок.

Правила для групп безопасности AWS

Группы безопасности AWS имеют набор правил, которые фильтруют трафик двумя способами: входящим и исходящим. Поскольку группы безопасности AWS назначаются по-разному, вам не понадобятся одни и те же правила для входящего и исходящего трафика. Таким образом, любое условие, разрешающее трафик в инстанс EC2, в конечном итоге будет фильтровать исходящий трафик.

Таким образом, любое условие, разрешающее трафик в инстанс EC2, в конечном итоге будет фильтровать исходящий трафик.

В дальнейшем каждое правило состоит из четырех основных компонентов: тип, протокол, диапазон портов и источник. Также есть место для описания.

Правило позволяет выбрать распространенный тип протоколов, например HTTP, SSH и т. д., и открывает раскрывающееся меню со списком всех протоколов.

Протоколы автоматически выбираются в качестве TCP. Однако его можно изменить на UDP, ICMP, а также назначить соответствующую ассоциацию на IPv4 или IPv6.

Диапазон портов также предварительно заполнен, но вы можете выбрать диапазон портов по своему выбору в зависимости от протокола. Тем не менее, будут случаи, когда вам придется использовать настраиваемый номер диапазона портов. При выборе ICMP опция выбора порта будет недоступна, так как это не протокол уровня 4.

Источник (настраиваемый IP-адрес) это может быть определенный IP-адрес или диапазон подсети. Однако вы можете предоставить доступ, используя любое значение исходного IP-адреса (0.0.0.0/0). Разрешение доступа через любой источник может оказаться ошибкой, которую должен избегать каждый пользователь AWS. Это будет обсуждаться в разделе лучших практик ниже.

Однако вы можете предоставить доступ, используя любое значение исходного IP-адреса (0.0.0.0/0). Разрешение доступа через любой источник может оказаться ошибкой, которую должен избегать каждый пользователь AWS. Это будет обсуждаться в разделе лучших практик ниже.

Несколько советов по настройке групп безопасности:

1. Избегайте входящего трафика через (0.0.0.0/0).

Одной из распространенных ошибок является разрешение входящего трафика с (0.0.0.0/0). В конечном итоге это может привести к раскрытию конфиденциальной облачной информации внешним угрозам. Хотя группа безопасности выполняет фильтрацию на начальном уровне, когда разрешен весь входящий трафик, в конечном итоге она допускает множество рисков во время процесса.

Не открывайте шлюзы для всего Интернета

Лучше всего разрешить только необходимые диапазоны IP-адресов и соответствующие им порты для отправки входящего трафика, а все другие попытки подключения будут прекращены. При работе с инстансами EC2 все рабочие нагрузки отображаются только на основе реализованных правил группы безопасности, применяемых к этому инстансу.

2. Удалите неиспользуемые группы безопасности

Нет необходимости сохранять группу безопасности, не назначенную экземпляру EC2. Убедитесь, что все неиспользуемые SG удалены, чтобы сохранить рабочую среду в чистоте и снизить риск подключения AWS к внешнему миру.

3. Включить отслеживание и оповещение

AWS поставляется с уникальным набором инструментов, которые позволяют пользователю отслеживать рабочую информацию. AWS Cloudtrail – это облачный инструмент, обеспечивающий соблюдение требований AWS.

Очевидно, что правильное развертывание групп безопасности и списков контроля доступа к сети будет иметь большое значение для обеспечения первого и второго уровня безопасности для учетной записи AWS.

Сервисные аккаунты | Microsoft Learn

- Статья

- 5 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

Учетная запись службы — это учетная запись пользователя, специально созданная для обеспечения контекста безопасности для служб, работающих в операционных системах Windows Server. Контекст безопасности определяет возможность службы получать доступ к локальным и сетевым ресурсам. Операционные системы Windows полагаются на службы для запуска различных функций. Эти службы можно настроить с помощью приложений, оснастки «Службы», диспетчера задач или с помощью Windows PowerShell.

В этой статье содержится информация о следующих типах учетных записей служб:

- Отдельные управляемые учетные записи служб

- Сервисные аккаунты, управляемые группой

- Виртуальные счета

Автономные управляемые учетные записи служб

Управляемые учетные записи служб предназначены для изоляции учетных записей домена в важных приложениях, таких как информационные службы Интернета (IIS). Они избавляют администратора от необходимости вручную администрировать имя субъекта-службы (SPN) и учетные данные для учетных записей.

Они избавляют администратора от необходимости вручную администрировать имя субъекта-службы (SPN) и учетные данные для учетных записей.

Чтобы использовать управляемые учетные записи служб, сервер, на котором установлено приложение или служба, должен работать под управлением Windows Server 2008 R2 или более поздней версии. Одна управляемая учетная запись службы может использоваться для служб на одном компьютере. Управляемые учетные записи служб не могут совместно использоваться несколькими компьютерами, и их нельзя использовать в кластерах серверов, где служба реплицируется на нескольких узлах кластера. Для этого сценария необходимо использовать управляемую группой учетную запись службы. Дополнительные сведения см. в разделе Обзор учетных записей служб, управляемых группой.

В дополнение к повышенной безопасности, обеспечиваемой отдельными учетными записями для критически важных служб, существует четыре важных административных преимущества, связанных с управляемыми учетными записями служб:

Вы можете создать класс учетных записей домена, которые можно использовать для управления и обслуживания службы на локальных компьютерах.

В отличие от учетных записей домена, в которых администраторы должны вручную сбрасывать пароли, сетевые пароли для этих учетных записей сбрасываются автоматически.

Вам не нужно выполнять сложные задачи управления SPN, чтобы использовать управляемые учетные записи служб.

Административные задачи для управляемых учетных записей служб можно делегировать пользователям, не являющимся администраторами.

Примечание

Управляемые учетные записи служб применяются только к операционным системам Windows, перечисленным в разделе «Относится к» в начале этой статьи.

Учетные записи служб, управляемые группой

Учетные записи служб, управляемые группой, являются расширением отдельных управляемых учетных записей служб, которые были представлены в Windows Server 2008 R2. Эти учетные записи являются управляемыми учетными записями домена, которые обеспечивают автоматическое управление паролями и упрощенное управление SPN, включая делегирование управления другим администраторам.

Групповая управляемая учетная запись службы обеспечивает те же функции, что и автономная управляемая учетная запись службы в домене, но расширяет эти функции на несколько серверов. Когда вы подключаетесь к службе, размещенной на ферме серверов, такой как балансировка сетевой нагрузки, протоколы проверки подлинности, поддерживающие взаимную проверку подлинности, требуют, чтобы все экземпляры служб использовали одного и того же участника. Когда управляемые группой учетные записи служб используются в качестве субъектов-служб, операционная система Windows Server управляет паролем для учетной записи вместо того, чтобы полагаться на администратора для управления паролем.

Служба распространения ключей Microsoft (kdssvc.dll) предоставляет механизм для безопасного получения последнего ключа или определенного ключа с идентификатором ключа для учетной записи Active Directory. Эта служба была представлена в Windows Server 2012 и не работает в более ранних версиях операционной системы Windows Server. Служба распространения ключей делится секретом, который используется для создания ключей для учетной записи. Эти ключи периодически меняются. Для учетной записи службы, управляемой группой, контроллер домена вычисляет пароль для ключа, предоставленного службой распространения ключей, в дополнение к другим атрибутам учетной записи службы, управляемой группой.

Служба распространения ключей делится секретом, который используется для создания ключей для учетной записи. Эти ключи периодически меняются. Для учетной записи службы, управляемой группой, контроллер домена вычисляет пароль для ключа, предоставленного службой распространения ключей, в дополнение к другим атрибутам учетной записи службы, управляемой группой.

Практические приложения, управляемые группой

Учетные записи служб, управляемые группой, обеспечивают единое решение для идентификации для служб, работающих на ферме серверов или в системах, использующих балансировку сетевой нагрузки. Предоставляя решение с групповой управляемой учетной записью службы, службы могут быть настроены для принципала групповой управляемой учетной записи службы, а управление паролями осуществляется операционной системой.

При использовании управляемой группой учетной записи службы администраторам службы не нужно управлять синхронизацией паролей между экземплярами службы. Учетная запись службы, управляемая группой, поддерживает узлы, которые находятся в автономном режиме в течение длительного периода времени, и управление узлами-участниками для всех экземпляров службы. Это положение означает, что вы можете развернуть ферму серверов, поддерживающую единую идентификацию, с которой существующие клиентские компьютеры могут аутентифицироваться, не зная экземпляра службы, к которой они подключаются.

Это положение означает, что вы можете развернуть ферму серверов, поддерживающую единую идентификацию, с которой существующие клиентские компьютеры могут аутентифицироваться, не зная экземпляра службы, к которой они подключаются.

Отказоустойчивые кластеры не поддерживают управляемые группой учетные записи служб. Однако службы, работающие поверх службы кластеров, могут использовать управляемую группой учетную запись службы или отдельную управляемую учетную запись службы, если они являются службой Windows, пулом приложений или запланированной задачей, или если они изначально поддерживают групповое управление. учетные записи служб или автономные управляемые учетные записи служб.

Требования к программному обеспечению, управляемому группой

Учетные записи службы, управляемые группой, можно настраивать и администрировать только на компьютерах под управлением Windows Server 2012 или более поздней версии. Но учетные записи можно развернуть как единое решение для идентификации службы в доменах, в которых все еще есть контроллеры домена с операционными системами более ранних версий, чем Windows Server 2012. Требования к функциональному уровню домена или леса отсутствуют.

Требования к функциональному уровню домена или леса отсутствуют.

Для выполнения команд Windows PowerShell, используемых для администрирования учетных записей служб, управляемых группами, требуется 64-разрядная архитектура.

Учетная запись управляемой службы зависит от типов шифрования, поддерживаемых Kerberos. Когда клиентский компьютер проходит проверку подлинности на сервере с помощью протокола Kerberos, контроллер домена создает билет службы Kerberos, защищенный шифрованием, поддерживаемым контроллером домена и сервером. Контроллер домена использует учетную запись Атрибут msDS-SupportedEncryptionTypes , чтобы определить, какое шифрование поддерживает сервер. Если атрибут отсутствует, предполагается, что клиентский компьютер не поддерживает более надежные типы шифрования. Расширенный стандарт шифрования (AES) всегда должен быть настроен для учетных записей управляемых служб. Если компьютеры, на которых размещена управляемая учетная запись службы, настроены на , а не на , поддерживают RC4, проверка подлинности всегда завершается ошибкой.

Примечание

Представленный в Windows Server 2008 R2 стандарт шифрования данных (DES) по умолчанию отключен. Учетные записи служб, управляемые группой, не применимы в операционных системах Windows, предшествующих Windows Server 2012.

Дополнительные сведения о поддерживаемых типах шифрования см. в разделе Изменения в проверке подлинности Kerberos.

Виртуальные учетные записи

Виртуальные учетные записи были представлены в Windows Server 2008 R2 и Windows 7. Это управляемые локальные учетные записи, которые упрощают администрирование службы, предоставляя следующие преимущества:

- Виртуальная учетная запись управляется автоматически.

- Виртуальная учетная запись может получить доступ к сети в среде домена.

- Управление паролями не требуется. Например, если значение по умолчанию используется для учетных записей служб во время установки SQL Server в Windows Server 2008 R2, виртуальная учетная запись, использующая имя экземпляра в качестве имени службы, устанавливается в формате NT SERVICE\

.