Описание, настройка и пример использования VRF на cisco

VRF – технология, позволяющая реализовывать на базе одного физического маршрутизатора иметь несколько виртуальных – каждого со своей независимой таблицей маршрутизации.

Преимуществом виртуальной маршрутизации является полная изоляция маршрутов как между двумя виртуальными маршрутизаторами, так и между виртуальным и реальным.

Чтобы было понятнее, приступим сразу к примеру.

Допустим, у нас есть большая сеть, где работает, скажем, EIGRP, и в этой сети есть маршрутизатор R1. Если мы зайдём на R1 и выполним там команду show ip route, то увидим большое количество маршрутов, пришедших со всех концов нашей сети. Теперь, предположим, что появился клиент, для которого надо сделать какие-то специфичные настройки. В первую очередь особую маршрутизацию, например, особый шлюз по умолчанию или ещё что-то, отдельный DHCP или отдельный NAT – тут то нам и приходит на помощь vrf.

Необходимо создать виртуальный маршрутизатор, выделить из всех интерфейсов те, которые будут к нему относиться и задать все необходимые настройки для него.

Давайте перейдём к практике.

Посмотрим таблицу на нашем реальном маршрутизаторе:

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is 212.192.128.177 to network 0.0.0.0

212.192.129.0/24 is variably subnetted, 7 subnets, 3 masks

D 212.192.129.144/28 [90/28416] via 212.192.128.186, 7w0d, FastEthernet0/0.100

D 212.192.129.128/28 [90/28416] via 212.192.128.186, 7w0d, FastEthernet0/0.100

D 212. 192.129.160/27 [90/28416] via 212.192.128.186, 7w0d, FastEthernet0/0.100

D 212.192.129.192/27 [90/28416] via 212.192.128.190, 7w0d, FastEthernet0/0.100

S 212.192.129.224/27 is directly connected, FastEthernet0/0.606

D 212.192.129.0/26 [90/28416] via 212.192.128.186, 7w0d, FastEthernet0/0.100

…

192.129.160/27 [90/28416] via 212.192.128.186, 7w0d, FastEthernet0/0.100

D 212.192.129.192/27 [90/28416] via 212.192.128.190, 7w0d, FastEthernet0/0.100

S 212.192.129.224/27 is directly connected, FastEthernet0/0.606

D 212.192.129.0/26 [90/28416] via 212.192.128.186, 7w0d, FastEthernet0/0.100

…Много записей и нам совсем не хочется, чтобы наши действия повлияли на основную маршрутизацию.

Создаём виртуальный маршрутизатор:

configure terminal ip vrf MyRouter description VRF for nat from 10.0.0.0 to 55.55.55.55

Везде где можно написать description лучше его всегда писать.

Далее, выбираем, какие интерфейсы мы хотим отнести к этому vrf. В нашем примере у нас будет стоять задача брать трафик с интерфейса fa0/0.10 (ip 10.0.0.1), натить его и маршрутизировать через интерфейс fa0/0.55 (ip 55.55.55.55) так, чтобы это не влияло на остальные функции маршрутизатора.

interface fa0/0.10 encapsulation dot1q 10 ip vrf forwarding MyRouter ip address 10.0.0.1 255.255.255.0 ip nat inside interface fa0/0.55 encapsulation dot1q 55 ip vrf forwarding MyRouter ip address 55.55.55.55 255.255.255.0 ip nat outside

Интерфейсы созданы (в данном случае это сабинтерфейсы для работы с VLAN, но это не важно – можно использовать и обычные физические интерфейсы). Для каждого интерфейса мы указали, что трафик должен обрабатываться не по общим правилам а в соответствии с правилами MyRouter. Интерфейсы выходят из сферы влияния основной маршрутизации. Так, например, если мы сейчас напишем команду show ip route, то среди непосредственно подключенных сетей (те что с буковкой «C» в таблице маршрутизации) мы не увидим сетей 10.0.0.0/24 и 55.55.55.0/24. Зато теперь мы можем посмотреть, как выглядит таблица маршрутизации нашего виртуального роутера, для этого набираем команду:

show ip route vrf MyRouter

Вот её вывод:

Routing Table: MyRouter

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

10. 0.0.0/24 is subnetted, 1 subnets

C 10.0.0.0 is directly connected, FastEthernet0/0.10

55.55.0.0/24 is subnetted, 1 subnets

C 55.55.55.0 is directly connected, FastEthernet0/0.55

0.0.0/24 is subnetted, 1 subnets

C 10.0.0.0 is directly connected, FastEthernet0/0.10

55.55.0.0/24 is subnetted, 1 subnets

C 55.55.55.0 is directly connected, FastEthernet0/0.55То есть, перед нами простая чистая таблица маршрутизации. Весь трафик, пришедший на fa0/0.10 и fa0/0.55 будет обрабатываться исходя только из одной этой таблицы – то есть общая таблица маршрутизации с кучей маршрутов приниматься во внимание не будет. Теперь вспомним CCNA и добавим статический маршрут по умолчанию, чтобы всё уходило в сеть через fa0/0.55, который у нас в примере будет внешним. При добавлении маршрута нам следует указать, что его надо добавить не в общую таблицу, а в vrf MyRouter:

ip route vrf MyRouter 0.0.0.0 0.0.0.0 55.55.55.56

где 55.55.55.56 – адрес следующего хопа. Подобным образом мы можем добавлять в эту таблицу произвольные статические и динамические маршруты.

Давайте добавим на наш виртуальный маршрутизатор DHCP и NAT. Пусть клиенты из внутренней сети получают адреса по DHCP а на выходе эти адреса транслируются в 55.

ip dhcp excluded-address 10.0.0.1 10.0.0.10 ! ip dhcp pool MyDHCP vrf MyRouter network 10.0.0.0 255.255.255.0 domain-name domain.ru dns-server 8.8.8.8 default-router 10.0.0.1 ! access list 101 permit ip 10.0.0.0 0.0.0.255 any ip nat inside source list 101 interface FastEthernet0/0.55 vrf MyRouter overload

На этом настройка завершена. Обратите внимание, что как в DHCP пуле, так и в NAT-е мы указываем, что всё это относится не к основному, а к виртуальному маршрутизатору (vrf MyRouter).

Виртуальные сети Cisco VRF — Лемешко Евгений — LiveJournal

Еще в копилку полезная статья, опубликованная на ресурсе:cisco-lab.by Написано понятным и простым языком, поможет разобраться с VRF, для чего он нужен и собственно, на элементарном примере, как настраивается.Что такое виртуальная машина знают все. Каждый из нас, кто работает в сфере ИТ, как минимум слышал такое слово, большинство же, безусловно, работало или работает с ними. Кто-то использует их для тестирования приложений, кто-то для хостинга, кто-то для учебы и так далее, так как вариантов для использования масса.

Вот мы и задались вопросом: есть ли такие возможности в сети, и если есть, то как их использовать. То есть основный смысл заключается в том, возможно ли используя один комплект оборудования создать несколько независимых виртуальных сетей.

Зачем это нужно? По ряду причин:

— можно не изменять физическую связность, при этом создавать какую угодно логическую топологию;

— в каждой виртуальной сети можно настроить свой протокол и делать с ним лабораторные работы или проводить исследования;

— существенно увеличить количество логических маршрутизаторов, а соответственно и расширить возможности для построения сложных топологий;

— возможно создать для определенных приложений выделенную топологию, где это необходимо;

— при использовании виртуальной сети вместе с виртуальными машинами можно получить законченное полноценно виртуальное пространство;

— впишите свою причину, друзья 🙂

На самом деле можно перечислять очень долго, зачем это нужно. И у Вас, друзья, тоже найдется собственный список, как можно использовать виртуальную сеть. Потому мы перейдем к вопросу как создать виртуальную сеть.

Потому мы перейдем к вопросу как создать виртуальную сеть.

Для того, чтобы создать сеть, необходимы каналы связи и активное сетевое оборудования, в частности маршрутизаторы. Для виртуальных сетей необходимы виртуальные каналы связи и виртуальные маршрутизаторы. Если с виртуальными каналами связи все более менее понятно: мы можем организовать их используя VLAN, чем мы активно пользовались в наших лабораторных работах. С виртуальными маршрутизаторами все не так очевидно, однако механизм тоже существует. Называется он VRF (Virtual Routing and Forwarding). Cisco активно позиционируют его как инструмент MPLS VPN, однако возможности его гораздо шире и не особо известны. Мы провели большую работу по изучению того, что может работать в виртуальной сети, какие протоколы и технологии. Далее последует серия статей об известных или не очень известных сетевых технологиях и протоколах в контексте виртуальных сетей. Пока же мы только объясним, что такое VRF и с чем его едят.

Виртуальный маршрутизатор, созданный при помощи VRF, обладает своей собственной таблицей маршрутизации, а также интерфейсами. Рассмотрим процесс создания и функционирования виртуальной сети на простеньком примере. Физическая топология сети:

Рассмотрим процесс создания и функционирования виртуальной сети на простеньком примере. Физическая топология сети:

Желаемая логическая топология:

Настроим маршрутизатор R1. R2 настраивается аналогичным образом, потому приводить его настройку мы не будем:

R1>ena

R1#conf t

R1(config)#ip vrf V1

R1(config-vrf)#descr Virtual Router 1

R1(config-vrf)#descr Virtual Router 1

R1(config-vrf)#ip vrf V3

R1(config-vrf)#descr Virtual Router 3

R1(config-vrf)#int fa 0/0.10

R1(config-subif)#enc dot 10

R1(config-subif)#ip vrf forwarding V1

R1(config-subif)#ip address 10.0.0.1 255.255.255.252

R1(config-subif)#int fa 0/0.11

R1(config-subif)#enc dot 11

R1(config-subif)#ip vrf forwarding V3

R1(config-subif)#ip address 10.0.0.6 255.255.255.252

R1(config-subif)#int fa 0/0.12

R1(config-subif)#enc dot 12

R1(config-subif)#ip vrf forwarding V3

R1(config-subif)#ip address 10.0.0.9 255.255.255. 252

252

R1(config-subif)#int fa 0/0

R1(config-if)#no shut

R1(config-if)#int lo 0

R1(config-if)#ip vrf forwarding V1

R1(config-if)#ip address 10.0.1.1 255.255.255.0

Немного поясним настройку. Собственно создание виртуального маршрутизатора осуществляется командой «ip vrf ». Описание давать ему не обязательно, однако для упрощения понимания работы виртуальной сети лучше все-таки это сделать. Далее необходимо виртуальному маршрутизатору присвоить какие-нибудь интерфейсы. Это осуществляется командой «ip vrf forwarding ». Отметим, что привязывать интерфейс к виртуальному маршрутизатору необходимо до того, как настраивается IP-адрес. В противном случае адрес удалиться, о чем будет свидетельствовать характерное сообщение в консоли.

После того как мы создали виртуальные маршрутизаторы, мы можем посмотреть их список и их таблицы маршрутизации:

Согласитесь, друзья, никаких отличий в таблице маршрутизации виртуального маршрутизатора нет. Все нам привычно и знакомо.

Так как мы рассматриваем пока сам принцип функционирования виртуальной сети, то для создания полной связности мы настроим самое простое: статические маршруты. Пример их настройки для R1 (виртуальные маршрутизаторы V1 и V3):

R1(config)#ip route vrf V1 10.0.4.0 255.255.255.0 10.0.0.2

R1(config)#ip route vrf V1 10.0.0.4 255.255.255.252 10.0.0.2

R1(config)#ip route vrf V1 10.0.0.8 255.255.255.252 10.0.0.2

R1(config)#ip route vrf V3 10.0.1.0 255.255.255.0 10.0.0.5

R1(config)#ip route vrf V3 10.0.0.0 255.255.255.252 10.0.0.5

R1(config)#ip route vrf V3 10.0.4.0 255.255.255.0 10.0.0.10

Отличие в создание статических маршрутов заключается в указании виртуального маршрутизатора, которому принадлежит маршрут. Все остальное также, как и при настройке без виртуализации. Для R2 процесс настройки аналогичный, потому приводить его не будем. Проведем стандартные проверки: ping и traceroute:

Опять же, никаких особых отличий нет. Вся разница снова заключается в указании виртуального маршрутизатора, с которого мы будем осуществлять проверку доступности.

В следующей статье мы рассмотрим саму идеологию VRF.

Конфиги сетевого оборудования:

R1#sh run

Building configuration…

Current configuration : 1727 bytes

!

version 12.4

!

hostame R1

!

ip vrf V1

description Virtual Router 1

!

ip vrf V3

description Virtual Router 3

!

interface Loopback0

ip vrf forwarding V1

ip address 10.0.1.1 255.255.255.0

!

interface FastEthernet0/0

no ip address

duplex auto

speed auto

!

interface FastEthernet0/0.10

encapsulation dot1Q 10

ip vrf forwarding V1

ip address 10.0.0.1 255.255.255.252

!

interface FastEthernet0/0.11

encapsulation dot1Q 11

ip vrf forwarding V3

ip address 10.0.0.6 255.255.255.252

!

interface FastEthernet0/0.12

encapsulation dot1Q 12

ip vrf forwarding V3

ip address 10.0.0.9 255.255.255.252

!

ip route vrf V1 10.0.0.4 255.255.255.252 10.0.0.2

ip route vrf V1 10. 0.0.8 255.255.255.252 10.0.0.2

0.0.8 255.255.255.252 10.0.0.2

ip route vrf V1 10.0.4.0 255.255.255.0 10.0.0.2

ip route vrf V3 10.0.0.0 255.255.255.252 10.0.0.5

ip route vrf V3 10.0.1.0 255.255.255.0 10.0.0.5

ip route vrf V3 10.0.4.0 255.255.255.0 10.0.0.10

!

end

R2#sh run

Building configuration…

Current configuration : 1717 bytes

!

version 12.4

!

hostname R2

!

ip vrf V2

!

ip vrf V4

!

interface Loopback0

ip vrf forwarding V4

ip address 10.0.4.1 255.255.255.0

!

interface FastEthernet0/0

no ip address

duplex auto

speed auto

!

interface FastEthernet0/0.10

encapsulation dot1Q 10

ip vrf forwarding V2

ip address 10.0.0.2 255.255.255.252

!

interface FastEthernet0/0.11

encapsulation dot1Q 11

ip vrf forwarding V2

ip address 10.0.0.5 255.255.255.252

!

interface FastEthernet0/0.12

encapsulation dot1Q 12

ip vrf forwarding V4

ip address 10. 0.0.10 255.255.255.252

0.0.10 255.255.255.252

!

ip route vrf V2 10.0.0.8 255.255.255.252 10.0.0.6

ip route vrf V2 10.0.1.0 255.255.255.0 10.0.0.1

ip route vrf V2 10.0.4.0 255.255.255.0 10.0.0.6

ip route vrf V4 10.0.0.0 255.255.255.252 10.0.0.9

ip route vrf V4 10.0.0.4 255.255.255.252 10.0.0.9

ip route vrf V4 10.0.1.0 255.255.255.0 10.0.0.9

!

end

Sw1#sh run

Building configuration…

Current configuration : 1179 bytes

!

version 12.1

!

hostname Sw1

!

interface FastEthernet0/1

switchport trunk allowed vlan 10-12

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/2

switchport trunk allowed vlan 10-12

switchport mode trunk

spanning-tree portfast trunk

!

end

Что такое виртуальная маршрутизация и пересылка (VRF)?

<< Вернуться к техническому глоссарию

Определение VRF

Виртуальная маршрутизация и переадресация (VRF) — это технология компьютерной сети на основе IP, которая обеспечивает одновременное сосуществование нескольких виртуальных маршрутизаторов (VR) в качестве экземпляров или экземпляров виртуальных маршрутизаторов (VRI). ) в пределах одного маршрутизатора. Один или несколько физических или логических интерфейсов могут иметь VRF, но ни один из VRF не использует общие маршруты. Пакеты пересылаются только между интерфейсами одного и того же VRF.

) в пределах одного маршрутизатора. Один или несколько физических или логических интерфейсов могут иметь VRF, но ни один из VRF не использует общие маршруты. Пакеты пересылаются только между интерфейсами одного и того же VRF.

VRF работают на уровне 3 модели OSI. Независимые экземпляры маршрутизации позволяют пользователям развертывать IP-адреса интернет-протокола, которые перекрываются или совпадают без конфликта. Поскольку пользователи могут сегментировать сетевые пути без использования нескольких маршрутизаторов, повышается функциональность сети — одно из ключевых преимуществ виртуальной маршрутизации и переадресации.

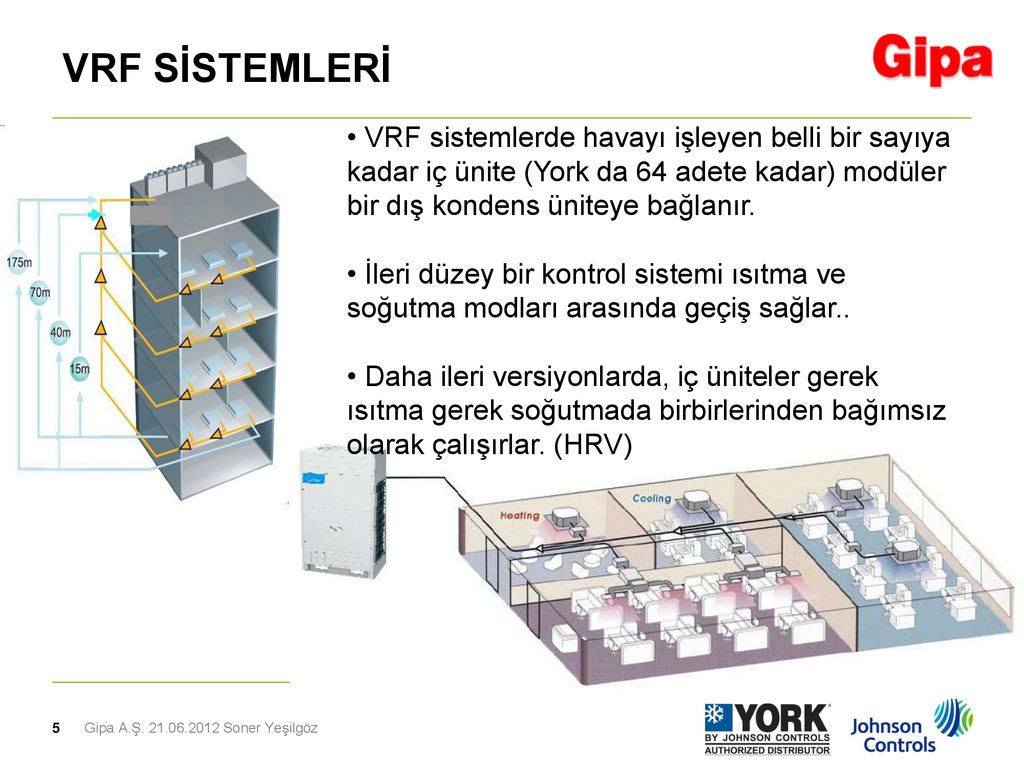

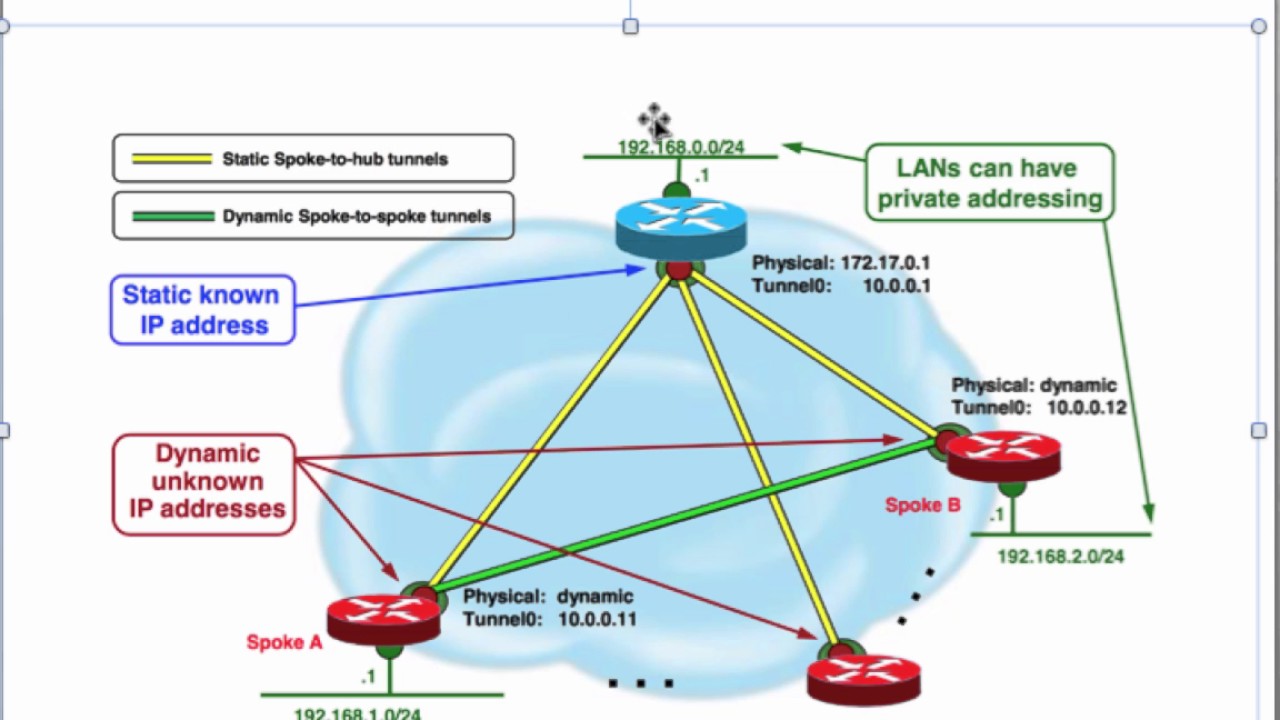

Схема виртуальной маршрутизации и пересылки (VRF)

Что такое VRF?

Виртуальная маршрутизация и переадресация (VRF) IP-технология позволяет пользователям настроить несколько экземпляров таблицы маршрутизации для одновременного сосуществования на одном маршрутизаторе. Перекрывающиеся IP-адреса могут использоваться без конфликтов, поскольку несколько экземпляров маршрутизации независимы и могут выбирать разные исходящие интерфейсы.

Перекрывающиеся IP-адреса могут использоваться без конфликтов, поскольку несколько экземпляров маршрутизации независимы и могут выбирать разные исходящие интерфейсы.

VRF используются для сетевой изоляции/виртуализации на уровне 3 модели OSI, поскольку VLAN аналогично служат на уровне 2. Обычно пользователи внедряют VRF в первую очередь для разделения сетевого трафика и более эффективного использования сетевых маршрутизаторов. Виртуальная маршрутизация и переадресация также могут создавать туннели VPN, предназначенные исключительно для одной сети или клиента.

Основы виртуальной маршрутизации и переадресации

Существует два основных типа VRF: VRF в его полной форме и VRF lite. Вот основные отличия.

Full VRF фокусируется на маркировке трафика уровня 3 через MPLS — аналогичная идея для VLAN уровня 2. Многопротокольная коммутация по меткам или облако MPLS в облачной среде поставщика услуг использует многопротокольный протокол пограничного шлюза или MP BGP. VRF изолирует трафик от источника к месту назначения через это облако MPLS. Для разделения перекрывающихся маршрутов и использования общих сервисов VRF включает в себя отличительные знаки маршрутов (RD) и цели маршрута (RT).

VRF изолирует трафик от источника к месту назначения через это облако MPLS. Для разделения перекрывающихся маршрутов и использования общих сервисов VRF включает в себя отличительные знаки маршрутов (RD) и цели маршрута (RT).

VRF lite, на самом деле подмножество VRF, обычно представляет собой VRF без MPLS и MP BGP. VRF lite обычно используется в офисных локальных сетях или центрах обработки данных для виртуализации различных зон безопасности и сетевых элементов. Полный VRF — это решение с высокой степенью масштабируемости, в то время как облегченный VRF не масштабируется.

Преимущества виртуальной маршрутизации и переадресации

Несколько преимуществ виртуальной маршрутизации и переадресации:

- Позволяет виртуально создавать несколько маршрутов на одном физическом устройстве

- Позволяет пользователям одновременно управлять несколькими таблицами маршрутизации

- Может использоваться для развертываний MP BGP и MPLS

- Несколько VPN для клиентов могут использовать перекрывающиеся IP-адреса без конфликта

- Пользователи могут сегментировать сетевые пути без нескольких маршрутизаторов, улучшая функциональность сети

VRF: ключевые термины

Существует несколько ключевых терминов, которые необходимо определить в контексте виртуальной маршрутизации и переадресации, и провести несколько сравнений, поскольку они отвечают на общие вопросы. Вот они:

Вот они:

VRF против VPN

Виртуальная частная сеть (называемая VPN) — это сеть, предоставляющая частные услуги через общедоступную инфраструктуру. Наборы сайтов, которые в частном порядке взаимодействуют друг с другом через другие частные или общедоступные сети через Интернет, являются виртуальными частными сетями VPN. «Частный» в VPN не означает автоматически шифрование или безопасность; это просто означает отдельный путь.

Конфигурации виртуальной маршрутизации и пересылки или VRF позволяют нескольким средам VPN одновременно сосуществовать на маршрутизаторе в одной и той же физической сети или инфраструктуре. Это позволяет организации иметь отдельные сетевые службы, находящиеся в одной и той же физической инфраструктуре, невидимые друг для друга, такие как беспроводная связь, голос (VoIP), данные и видео. VRF также можно использовать для многопротокольной коммутации по меткам или развертывания MPLS.

VDC, VRF и VLAN

Экземпляры переадресации виртуальных маршрутов (VRF) — это то, что поддерживает виртуализацию для уровня 3 модели OSI. Контексты виртуальных устройств (VDC) имеют более широкую направленность: виртуализация самого устройства. VDC представляет физический коммутатор как несколько устройств и может содержать собственный независимый уникальный набор VRF и VLAN.

Контексты виртуальных устройств (VDC) имеют более широкую направленность: виртуализация самого устройства. VDC представляет физический коммутатор как несколько устройств и может содержать собственный независимый уникальный набор VRF и VLAN.

VLAN — это коммутаторы, работающие на уровне 2 модели OSI. Виртуальные локальные сети разделяют сети Ethernet на несколько отдельных виртуальных сетей для повышения безопасности и производительности без ограничения физической схемы сети. Напротив, VRF позволяют пользователям создавать несколько VR на одном физическом оборудовании.

Статические маршруты

Экземпляр маршрутизации и пересылки VPN (VRF), будь то VRF по умолчанию или указанный пользователем, всегда имеет связанный с ним статический маршрут. Пользователи могут настроить статический маршрут VRF по умолчанию вместо указания VRF, что позволяет пользователю настраивать статический маршрут в режиме конфигурации VRF.

Предлагает ли Avi поддержку маршрутизации VRF?

Да. Платформа доставки приложений Avi имеет функцию, которая позволяет назначать интерфейсы данных механизма обслуживания Avi нескольким VRF. Платформа Avi помогает каждой сети VRF достичь целевого уровня производительности и повышает безопасность сети.

Платформа доставки приложений Avi имеет функцию, которая позволяет назначать интерфейсы данных механизма обслуживания Avi нескольким VRF. Платформа Avi помогает каждой сети VRF достичь целевого уровня производительности и повышает безопасность сети.

Чтобы узнать больше о реальном внедрении балансировки нагрузки, приложений безопасности и брандмауэров веб-приложений, ознакомьтесь с нашими обучающими видеороликами по доставке приложений.

Избранные ресурсы

Белые книги

7 ключевых соображений перед предстоящим обновлением балансировщика нагрузки F5

Прежде чем заключить многолетнюю лицензию и контракт на техническое обслуживание, рассмотрите эти вопросы.

Смотри сейчас

Белые книги

7 ключевых соображений перед предстоящим обновлением балансировщика нагрузки F5

Видеоинструкции

Как создать виртуальный сервис менее чем за минуту

Быстро создайте новую виртуальную службу в локальных центрах обработки данных и общедоступных облаках.

Смотри сейчас

Обучающие видеоролики

Как создать виртуальную службу менее чем за минуту

Видео

Avi Networks и VMware NSX Integration

Смотри сейчас

Видео

Avi Networks и VMware NSX Integration

Виртуальная маршрутизация и переадресация и как это работает?

Объявления

Что такое VRF?VRF означает Виртуальная маршрутизация и переадресация , которая представляет собой технологию, которая позволяет нескольким экземплярам таблицы маршрутизации сосуществовать на одном маршрутизаторе одновременно.

Поскольку экземпляры маршрутизации независимы, можно использовать перекрывающиеся IP-адреса, не конфликтуя друг с другом.

Несколько экземпляров маршрутизации могут проходить по разным путям (т. е. использовать разные исходящие интерфейсы).

е. использовать разные исходящие интерфейсы).

VRF — это те же методы сетевой изоляции/виртуализации, что и VLAN.

Связанные – VLAN против VRF

VLAN используются на L2, а VRF являются инструментами L3. VRF относятся к таблице маршрутизации так же, как VLAN к LAN.

Используя виртуальную маршрутизацию и переадресацию, мы виртуализируем таблицу маршрутизации в несколько таблиц маршрутизации, аналогично виртуальным локальным сетям, используемым для виртуализации локальных сетей.

Можно сказать, что VLAN выполняют виртуализацию L2, VRF выполняют виртуализацию L3. VLAN делают один коммутатор похожим на несколько коммутаторов; Виртуальная маршрутизация и переадресация делают один маршрутизатор похожим на несколько маршрутизаторов.

Варианты VRF – VRF и VRF Lite В последние годы VRF завоевала большую популярность благодаря своей универсальности в центрах обработки данных, корпоративных локальных сетях и, что наиболее важно, в домене поставщиков услуг.

Пока мы говорим о поставщиках услуг, использующих MPBGP в облаке MPLS, VRF является одним из ключевых компонентов, отвечающих за маршрутизацию трафика нескольких клиентов по одной и той же базовой инфраструктуре.

Использование VRF в домене MPLS провайдера повышает безопасность сети, а также позволяет разделять клиентский трафик по глобальной сети даже в сценариях перекрытия адресного пространства.

Учитывая превосходную производительность VRF, его облегченная версия (VRF Lite) получила широкое распространение в средах центров обработки данных и локальных сетей кампуса.

В отличие от полноценного VRF, VRF Lite не требует настройки MPBGP, включая некоторые параметры, такие как цель маршрута и т. д. Экстранет и внутренние зоны.

Такой подход значительно снизил требования к физической инфраструктуре за счет использования различных таблиц логической маршрутизации (благодаря VRF Lite).

Он разделяет трафик различных зон трафика без необходимости использования выделенных физических устройств для выполнения этих задач.

VRF в сети: Как настраивается VRF c

?Приведенный ниже сценарий поможет нам понять, как виртуальная маршрутизация и переадресация или VRF работают в сети, и логически разделить трафик для нескольких клиентов, имея несколько таблиц маршрутизации для каждого клиента VRF.

Связанный — Утечка маршрута VRF

На схеме PE — это маршрутизатор провайдера, подключенный в FastEthernet 0/0 к маршрутизаторам C1 и C2, где C1 — маршрутизатор клиента 1 (распределение под Vlan RED 9 0017 ) и C2 — маршрутизатор клиента 2 (распределение под Vlan GREEN ).

1-й, чтобы настроить 2 экземпляра таблицы маршрутизации (1 для клиента в экземпляре RED и 1 для клиента в экземпляре GREEN), мы назначим разные VRF обоим клиентам и назначим разные значения RD, как показано ниже —

PE(config-vrf)#rd 2:2

PE(config-vrf)#ip vrf ЗЕЛЕНЫЙ

PE(config-vrf)#rd 3:3

Затем настройте субинтерфейс для обоих клиентов. В данном случае fa0/0,2 для RED VRF клиента и fa0/0,3 для GREEN vrf клиента. Обратите внимание, что IP-адрес на стороне PE как для виртуальной маршрутизации, так и для переадресации останется прежним, т. е. 192.168.1.1.

В данном случае fa0/0,2 для RED VRF клиента и fa0/0,3 для GREEN vrf клиента. Обратите внимание, что IP-адрес на стороне PE как для виртуальной маршрутизации, так и для переадресации останется прежним, т. е. 192.168.1.1.

PE (config-subif) # инкапсуляция dot1q 2

PE(config-subif)#ip vrf forwarding RED

PE(config-subif)#ip address 192.168.1.1 255.255.255.0

PE(config-subif)#int fa0/0.3

PE(config -subif )#encapsulation dot1q 3

PE(config-subif)#ip vrf forwarding ЗЕЛЕНЫЙ

PE(config-subif)#ip address 192.168.1.1 255.255.255.0

Теперь, когда настройка завершена, давайте проверим подключение.

1-й эхо-запрос от маршрутизатора клиента 1 в направлении IP-адреса PE 192.168.1.1 ( КРАСНЫЙ VRF)

2-й эхо-запрос от клиента 2 Маршрутизатор в направлении PE IP-адрес 192.168.1.1 ( ЗЕЛЕНЫЙ VRF)

C1#ping 192.168.1.1 Введите управляющую последовательность для прерывания.

Отправка 5 100-байтовых ICMP-эхо на 192.168.1.1 , тайм-аут 2 секунды:

!!!!!

Доля успешных попыток составляет 100 процентов (5/5), мин./средн./макс. время прохождения туда и обратно = 10/35/70 мс

Отправка 5 100-байтных эхо-сообщений ICMP на адрес 192.168.1.1, тайм-аут 2 секунды:

!!!!!

Доля успешных попыток составляет 100 процентов (5/5), минимальное/среднее/максимальное время прохождения туда и обратно = 10/35/70 мс

Введите управляющую последовательность для прерывания.

Отправка 5 100-байтовых эхо-сообщений ICMP на адрес 192.168.1.2, тайм-аут 2 секунды:

!!!!!

Вероятность успеха составляет 100 процентов (5/5), время приема-передачи мин./сред./макс. = 10/35/70 мс

PE#ping vrf ЗЕЛЕНЫЙ 192.168.1.2

Введите escape-последовательность для прерывания.

Отправка 5 100-байтовых эхо-сообщений ICMP на адрес 192.168.1.2, тайм-аут 2 секунды:

!!!!!

Вероятность успеха составляет 100 процентов (5/5), время прохождения туда и обратно мин. /средн./макс. = 10/35/70 мс

/средн./макс. = 10/35/70 мс

Надеюсь, я хорошо объяснил. Цель состоит в том, чтобы поделиться концепцией VRF lite и связанными с ней терминами простыми и понятными терминами.

Вопрос: В чем разница между VRF и VLAN?

Ответ: VLAN — это группа портов, образующих логический сегмент локальной сети. Порты VLAN образуют независимый домен трафика, в котором трафик, генерируемый узлами, остается в локальной сети. Функция VRF позволяет нескольким экземплярам таблицы IP-маршрутизации существовать в устройстве уровня 3, и все экземпляры маршрутизации работают одновременно. Это позволяет сегментировать сетевые пути без использования нескольких устройств. Для создания VLAN лицензия не требуется. VRF начинается с базовой IP-лицензии и IP-сервиса в коммутаторах Catalyst. В то время как одна VLAN может быть частью только 1 VRF на одном устройстве, одна VRF может иметь несколько VLAN, назначенных ей на одном физическом устройстве. VLAN работает на уровне 2 модели OSI. Напротив, VRF работает на уровне 3 модели OSI. VLAN может сделать один коммутатор похожим на несколько коммутаторов, а VRF может сделать один маршрутизатор похожим на несколько маршрутизаторов. В то время как VLAN передается между устройствами, VRF является локальным для маршрутизатора/коммутатора.

Напротив, VRF работает на уровне 3 модели OSI. VLAN может сделать один коммутатор похожим на несколько коммутаторов, а VRF может сделать один маршрутизатор похожим на несколько маршрутизаторов. В то время как VLAN передается между устройствами, VRF является локальным для маршрутизатора/коммутатора.

Вопрос: Что такое Multi VRF?

Ответ: Multi-VRF — это функция, которая позволяет поставщику услуг поддерживать две или более VPN, в которых IP-адреса могут перекрываться. Multi-VRF использует входные интерфейсы для классификации маршрутов для различных VPN и построения виртуальных таблиц пересылки пакетов путем назначения интерфейсов уровня 3 для каждой VRF. Интерфейсы в VRF могут быть либо физическими, такими как порты Ethernet/Gig, либо логическими, такими как VLAN SVI (коммутируемые виртуальные интерфейсы), но интерфейс уровня 3 не может одновременно назначаться более чем одному VRF. Функция Multi-VRF позволяет поддерживать более одного домена маршрутизации на маршрутизаторе CE, при этом каждый домен маршрутизации имеет собственный интерфейс и собственный набор таблиц маршрутизации и переадресации.

Вопрос: Где используется VRF?

Ответ: VRF позволяет настроить несколько экземпляров маршрутизации на маршрутизаторе или коммутаторе уровня 3. Цель состоит в том, чтобы разделить клиентский трафик и маршрутизацию при использовании общего оборудования. В сценариях, где VRF не используется, маршруты клиентов разделяются с помощью подинтерфейсов или разных физических интерфейсов, а затем фильтрации на основе ACL для разделения трафика. Это, безусловно, будет одним из способов сделать это, однако, если по какой-то причине вы захотите перекрыть адресацию клиентов, у вас возникнут серьезные проблемы. Здесь очень полезен VRF, способный одновременно маршрутизировать перекрывающиеся IP-адреса на маршрутизаторе/устройстве L3.

Вопрос: Что такое BGP VRF?

Ответ: Функция VRF протокола пограничного шлюза (BGP) обеспечивает дополнительный контроль объявления маршрутов и распространяет этот контроль на экземпляр виртуальной маршрутизации и пересылки (VRF). Эта функция расширяет поддержку условного объявления с поддержкой BGP VRF для следующих семейств адресов:

Эта функция расширяет поддержку условного объявления с поддержкой BGP VRF для следующих семейств адресов:

- Одноадресная рассылка IPv4

- Одноадресная передача IPv4 VRF

- одноадресная передача IPv6 и

- Одноадресная передача IPv6 VRF

Назначение идентификатора маршрутизатора BGP для каждой VRF — это возможность иметь пиринг VRF-VRF в протоколе пограничного шлюза (BGP) на одном и том же маршрутизаторе. Идентификатор маршрутизатора может быть настроен вручную для каждого VRF или может быть назначен автоматически либо глобально в режиме конфигурации семейства адресов, либо для каждого VRF.

Вопрос. Безопасен ли VRF?

Ответ: Да, VRF довольно безопасен. Экземпляр VRF состоит из таблицы IP-маршрутизации, производной таблицы переадресации, набора интерфейсов, которые используют таблицу переадресации, и набора правил и протоколов маршрутизации, которые определяют, что разрешать/запрещать в таблице переадресации. Технология VRF позволяет заказчику виртуализировать сетевое устройство с точки зрения уровня 3, создавая различные «виртуальные маршрутизаторы» на одном физическом шасси. На самом деле VRF не является виртуальным маршрутизатором, поскольку у него нет выделенной памяти или ресурсов ввода-вывода. Поддержка VRF-lite и MPLS отличается тем, что может использоваться для предоставления отдельных механизмов изоляции путей (VRF-lite + GRE, MPLS VPN).

Технология VRF позволяет заказчику виртуализировать сетевое устройство с точки зрения уровня 3, создавая различные «виртуальные маршрутизаторы» на одном физическом шасси. На самом деле VRF не является виртуальным маршрутизатором, поскольку у него нет выделенной памяти или ресурсов ввода-вывода. Поддержка VRF-lite и MPLS отличается тем, что может использоваться для предоставления отдельных механизмов изоляции путей (VRF-lite + GRE, MPLS VPN).

Вопрос: В чем разница между VRF и VRF Lite?

Ответ: В VRF трафик изолирован от источника к сети назначения через облако MPLS, которое использует MPBGP в облачной среде поставщика услуг. RD и RT (Route Distinguishers and Route Targets) предназначены для разделения маршрутов с перекрытием. VRF-lite обычно представляет собой VRF без MPLS и MPBGP. VRF Lite — подмножество VRF. VRF lite может виртуализировать сетевые элементы и различные зоны безопасности внутри центра обработки данных или офисной локальной сети. Это можно использовать, если на предприятии есть сети с одинаковыми IP-адресами или некоторые сегменты должны проходить через сетевой брандмауэр. Конфигурация VRF-lite не требует цели маршрута и может быть обеспечена статической или динамической маршрутизацией в своем экземпляре vrf.

Это можно использовать, если на предприятии есть сети с одинаковыми IP-адресами или некоторые сегменты должны проходить через сетевой брандмауэр. Конфигурация VRF-lite не требует цели маршрута и может быть обеспечена статической или динамической маршрутизацией в своем экземпляре vrf.

Вопрос: Что такое значение RD в VRF?

Ответ: VRF позволяют повторно использовать пространство IP-адресов среди изолированных доменов маршрутизации. Предположим, что три сайта используют тот же IP-адрес, что и их локальная сеть. Каждый клиент имеет свой собственный VRF, поэтому перекрывающиеся подсети остаются изолированными друг от друга доменами маршрутизации. Здесь на помощь приходят различители маршрутов. Различитель маршрутов (RD) отличает маршрутов друг от друга. Уникальный номер добавляется к каждому маршруту в VRF, чтобы идентифицировать его как принадлежащий этому клиенту. RD вставляется с маршрутом через MP-BGP при обмене VPN-маршрутами с другими PE-маршрутизаторами.